오늘은 북한 해킹 단체 김수키(Kimsuky) 에서 만든 악성코드인 WScript.Shell을 악용한 악성코드인 w83615.tmp 에 대해서 분석을 해보겠습니다.

파일명:w83615.tmp

사이즈:1 MB

MD5:6e4b014db15e87e166a7d9a6c237b168

SHA-1:a6d4ed6e2ddc3a7fa9002cc68e0bb9b5d5170dfc

SHA-256:143d6ffabc3ae22dc6a3a89ffcec4daa3af2e2a54bba52cba5b297fa33b49206

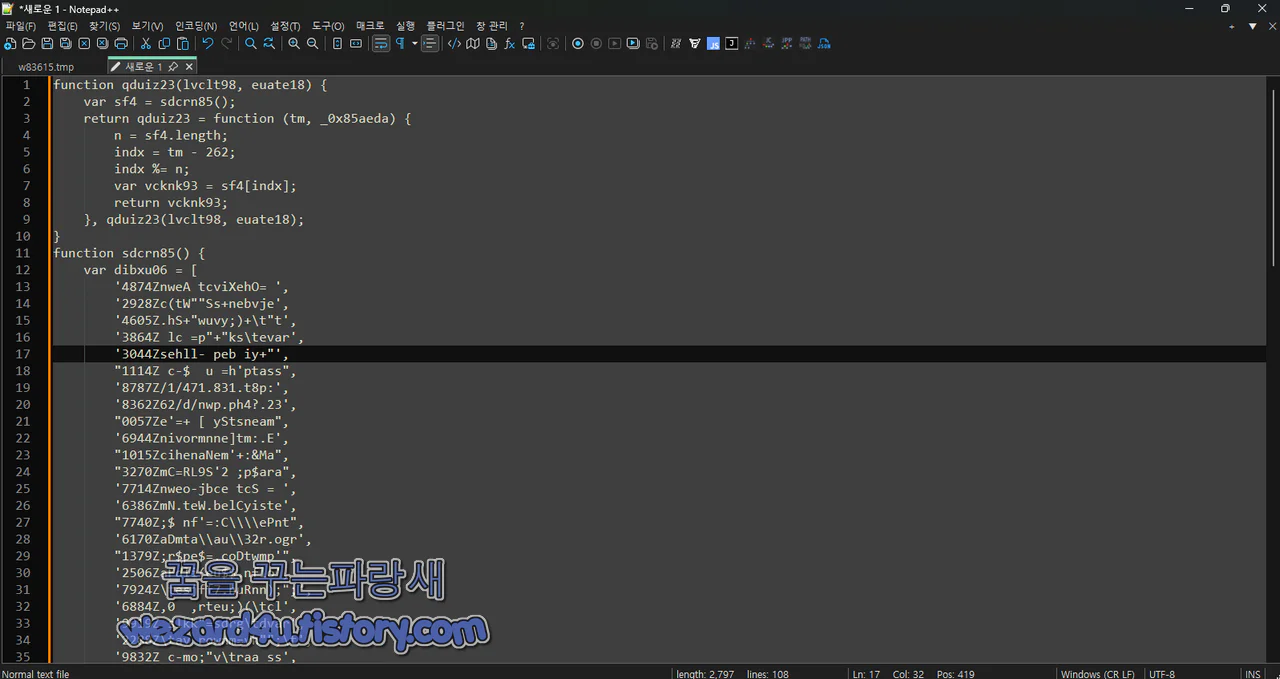

기본적으로 자바스크립트를 악용해서 난독화가 돼 있으며 해당 난독화를 먼저 풀고 시작을 해야 하는 악성코드입니다.

분석

1.의미 없는 변수 + try/catch

mdr,skpk 이 포함이 돼 있는 것을 알 수가 있으며 실행에 필요 없는 미끼 변수

try/catch

실행을 하다가 실패를 했을 때 조용히 종료 즉 팝업이나 오류 메시지가 표시되지 않게 하기 위해서임

2.WScript.Shell 숨기기

"W(S)" + "?rip" + "t?.h" + "ell"->WS????ipt.Shell

즉 보안 제품과 정적 분석 룰 기반 탐지를 할 때 WScript.Shell,ActiveXObject 같은 조합을 찾는 경우를 대비해서 미를 문자열을 쪼개 버림

3.WScript.Shell.Run 사용: 숨김 PowerShell 실행

0 =윈도우 숨김 실행

true = 명령이 끝날 때까지 기다림

즉 사용자 화면에는 아무것도 안 뜨면서 차례대로 실행하기 위함

4.1단계 PowerShell 외부에서 페이로드 다운로드

-ep bypass 의미

PowerShell의 실행 정책(ExecutionPolicy)을 무시하고 실행

C2

hxxp://174(.)138(.)184(.)236/2/dwn(.)php?name=<MachineName>¶m=CLRS92name= 뒤에 System.Environment]::MachineName

감염된 PC의 호스트며 을 서버로 전달

공격자는 이를 통해 누가 감염됐는지 와 어떤 조직 등을 확인할 수가 있음

param=CLRS92

서버가 이 값에 따라 서로 다른 페이로드 를 내려줄 수도 있음

C:\ProgramData

일반 사용자 프로필보다 덜 눈에 띔

접근 권한이 비교적 넓음

정상 소프트웨어도 ProgramData를 쓰는 경우가 많아서 의심을 피할 수가 있음

u23.tmp 파일명

랜덤처럼 보이는 이름 + .tmp 확장자

사용자가 임시 파일이라고 착각하게 하여서 사용자를 속임

확장자가 .ps1 이 아니어도 PowerShell은 내용을 읽어서 실행할 수 있음

5.2단계 PowerShell 파일 내용을 읽어 IEX로 실행

Get-Content 로 스크립트 읽기

다운로드된 u23(.)tmp의 텍스트 내용을 통째로 메모리로 읽어들임

해당 시점에서 파일이 단순 데이터가 아니라 PowerShell 스크립트 본문이 높음

Invoke-Expression (IEX)

$sef`에 들어 있는 문자열을 PowerShell 코드로 실행

파일 확장자 상관없이 실행 가능

내용이 난독화돼 있어도 실행 가능

실행 후 파일 삭제하면 분석 흔적이 줄어들게 돼 있음

Invoke-Expression 을 문자열 조각으로 만들어 탐지 우회를 시도

del $pwo 흔적 삭제

실행이 끝나면 u23.tmp 삭제

증거가 없어짐

하지만 로그(아래 참고)를 보면 여전히 추적 가능

6. 공격 시나리오

최초 침투 목적 중 하나의 임무를 수행

흔한 유입 경로:

피싱 이메일 첨부파일(압축 파일, 문서 매크로, 바로 가기 LNK, JS 파일)

악성 스크립트가 하는 역할:

Stage-0 로더: 진짜 악성 페이로드 를 받아오기만 함

Stage-1(다운로드 파일)

u23.tmp 내용에 뭐가 있는 파악을 하는 것이 중요함

요약

WScript.Shell 생성 (ActiveX)

문자열을 쪼개 난독화하여 탐지 회피

PowerShell 숨김 실행 (-ep bypass)

실행 정책을 무시하고 강제로 실행

외부 서버 접속

hxxp://174(.)138(.)184(.)236/2/dwn(.)php

PC 이름(MachineName)을 함께 전송->감염 호스트 식별

페이로드 다운로드

저장 위치: C:\ProgramData\u23.tmp

메모리 실행

Invoke-Expression(IEX)으로 파일 내용 실행

흔적 삭제

실행 후 u23.tmp 파일 삭제

일단 예방 방법은 정석대로 하는 것을 권장하면 어느 집단이나 개인들을 노리는 것인지 모르겠지만, 아무튼 김수키 가 노리는 대상들은 정해져 있기 때문에 조심을 하는 것을 권장합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 김수키(Kimsuky)에서 만든 국세청 사칭 이메일 분석(2025.12.10) (0) | 2026.01.08 |

|---|---|

| 북한 김수키(Kimsuky) VBScript 제작된 악성코드-1.vba (2) | 2026.01.05 |

| 김수키(Kimsuky) 에서 만든 악성코드-GDO V001 USCG COC 수검 보고.pdf (0) | 2025.12.29 |

| 한국을 겨냥한 악성코드-2026년 1차 보안교육 프로그램 안내.doc (0) | 2025.12.26 |

| 김수키(Kimsuky) 전남대학교 사칭 악성코드-2.입찰공고문.pdf (0) | 2025.12.23 |

| 북한 APT 37(Reaper) 2025 북한인권 청년 아카데미 강의 주제 위장한 악성코드 (0) | 2025.12.18 |

| 파이어폭스 146 보안 업데이트 (0) | 2025.12.14 |

| 김수키(Kimsuky) 인사혁신처 사칭 위탁교육생 선발 악성코드 분석 (0) | 2025.12.14 |