오늘은 CJ 대한통운 택배 이메일 사칭 피싱 메일 cjinfo@cjexpress(.)co(.)kr(2023.10.19)에 대해 알아보겠습니다. CJ그룹의 물류 및 건설을 담당하는 계열사로 대한민국에서 가장 인지도가 높은 물류 회사이며 모기업은 40.16%의 지분을 보유한 CJ제일제당이고 물류 사관학교로 이름이 높으며 한진, 롯데글로벌로지스 등과 라이벌 관계인 한국의 택배 업체입니다. 이메일을 확인해 보니 CJ 택배에서 와서 일단 열어보니 역시나 피싱 메일이었고 이번에는 조금 다르게 첨부파일이 2개 포함이 돼 있었습니다.

각각 12월 19일 문서____html(.)xz, 12월 19일 문서____pdf(.)gz 이며 각각 해쉬값은 다음과 같습니다.

파일명:12월 19일 문서____html

사이즈:387 KB

MD5:784085be17bac105395b3662c303c216

SHA-1:b3fef6dd415f4b241b016242ba057d7caa0a4e59

SHA-256:9314121e520f000f0e8ebe9fdbd92ea1710bf93af833972fb63532882892ca01

12월 19일 문서____pdf(.)gz 해시값은 다음과 같습니다.

파일명:ddd.exe

사이즈:315 KB

MD5:7a98bd804125a6f94601228ed4374e64

SHA-1:b5b386caa87582bbdce749b1d7aa6355215f63cf

SHA-256:5f42ca67079fdb1e845c94afc356ad746884c065bbe2ca6624e43bae66709b20

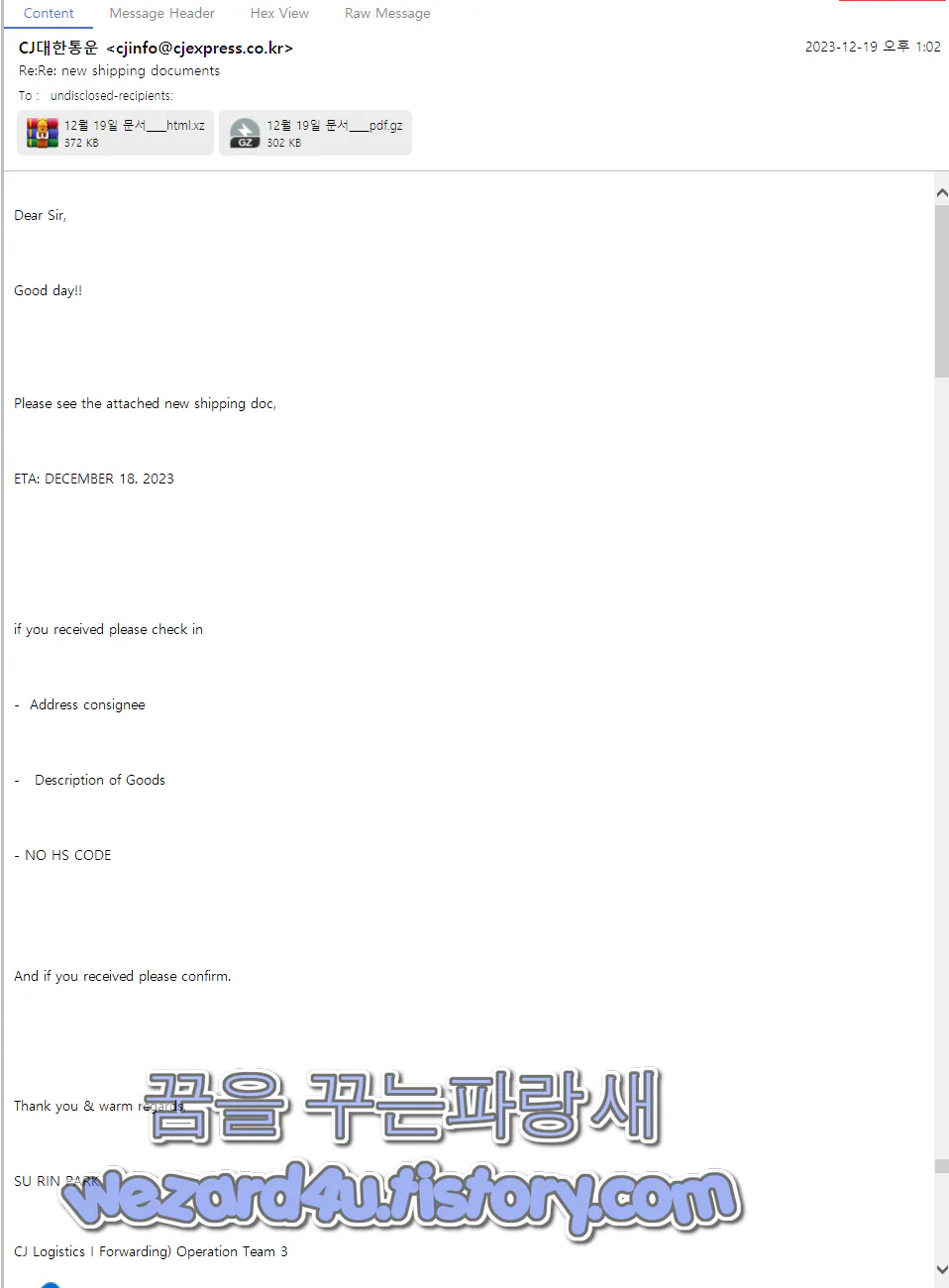

일단 이메일 내용은 다음과 같습니다.

Dear Sir,

Good day!!

Please see the attached new shipping doc,

ETA: DECEMBER 18. 2023

if you received please check in

- Address consignee

- Description of Goods

- NO HS CODE

And if you received please confirm.

Thank you & warm regards,

SU RIN PARK

CJ KOREA EXPRESS

CJ Logistics I Forwarding) Operation Team 3

한국어 번역

귀하에게,

안녕하세요!!

첨부된 새 배송 문서를 참조하세요.

예정일: 2023년 12월 18일

받으셨다면 체크인해주세요.

- 주소 수취인

- 제품의 설명

- HS 코드 없음

그리고 받으셨다면 꼭 확인해 주세요.

감사합니다 & 따뜻한 안부를 전합니다.

박수린

CJ대한통운

CJ대한통운 I포워딩)운영 3팀

한마디로 국제 택배 받았으며 확인해주세요 입니다.

위의 내용은 한국어로 설명되었으며, 해당 이메일의 중요한 부분을 이해하고 해석할 수 있을 것입니다.

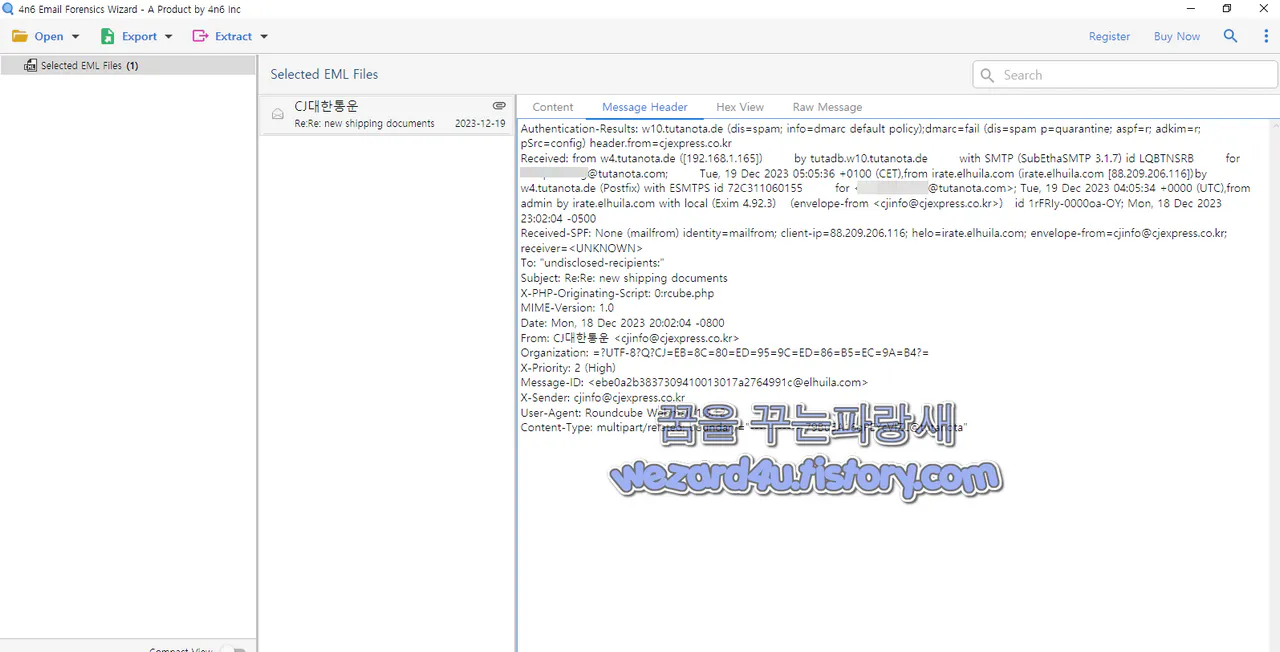

이메일 헤더 내용

Authentication-Results: w10.tutanota(.)de

(dis=spam; info=dmarc default policy);

dmarc=fail (dis=spam p=quarantine; aspf=r; adkim=r; pSrc=config)

header.from=cjexpress(.)co(.)kr

Received: from w4.tutanota(.)de ([192.168.1(.)165])

by tutadb(.)w10(.)tutanota(.)de

with SMTP (SubEthaSMTP 3.1(.)7) id LQBTNSRB

for ????@tutanota(.)com;Tue, 19 Dec 2023 05:05:36 +0100 (CET),

from irate(.)elhuila(.)com (irate.elhuila(.)com [88.209.206(.)116])

by w4.tutanota(.)de (Postfix) with ESMTPS id 72C311060155

for <?????@tutanota(.)com>; Tue, 19 Dec 2023 04:05:34 +0000 (UTC),

from admin by irate(.)elhuila(.)com with local (Exim 4.92(.)3)

(envelope-from <cjinfo@cjexpress(.)co(.)kr>)

id 1rFRIy-0000oa-OY; Mon, 18 Dec 2023 23:02:04 -0500

Received-SPF: None (mailfrom) identity=mailfrom;client-ip=88.209(.)206(.)116;

helo=irate(.)elhuila(.)com; envelope-from=cjinfo@cjexpress(.)co(.)kr; receiver=<UNKNOWN>

To: "undisclosed-recipients:"

Subject: Re:Re: new shipping documents

X-PHP-Originating-Script: 0:rcube(.)php

MIME-Version: 1.0

Date: Mon, 18 Dec 2023 20:02:04 -0800

From: CJ대한통운 <cjinfo@cjexpress(.)co(.)kr>

Organization: =?UTF-8?Q?CJ=EB=8C=(8)0=ED=95=9C=ED=86=B5=EC=9A=B4?=

X-Priority: 2 (High)

Message-ID: <ebe0a2b383(7)309410013017a2764991c@elhuila(.)com>

X-Sender: cjinfo@cjexpress(.)co(.)kr

User-Agent: Roundcube Webmail/1.0.12

Content-Type: multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"이메일 헤더 내용 설명

1.Authentication-Results:

w10(.)tutanota(.)de:해당 부분은 메일의 인증 결과를 나타냄

dis=spam:스팸 여부를 나타내며 여기서는 스팸으로 표시됨을 의미

info=dmarc default policy:DMARC (Domain-based Message Authentication, Reporting, and Conformance)의 기본 정책을 나타냄

2.Received:

해당 부분은 메일이 받아지는 과정을 기록

메일 서버인 w4(.)tutanota(.)de를 통해 받아지고 있음

SMTP 프로토콜을 사용하여 tutadb(.)w10(.)tutanota(.)de로 전달

3.Authentication-Results:

Received-SPF:발신 서버의 SPF (Sender Policy Framework) 검증 결과를 표시

None은 SPF가 설정되어 있지 않음을 나타냄

메일의 발신자는 cjinfo@cjexpress(.)co(.)kr 이며 IP 주소는 88(.)209(.)206(.)116입니다.

4.To:undisclosed-recipients:

수신자의 이메일 주소가 undisclosed-recipients로 표시되어 있음

5.Subject:Re:Re: new shipping documents

이메일 제목은 "Re:Re: new shipping documents"입니다.

6.X-PHP-Originating-Script: rcube(.)php 파일에서 PHP 스크립트가 발생했음을 나타냄

7. MIME-Version: 1.0

MIME 버전이 1.0으로 설정되어 있음

8. Date: Mon, 18 Dec 2023 20:02:04 -0800

이메일이 작성된 날짜와 시간임

9.From:CJ대한통운 <cjinfo@cjexpress(.)co(.)kr>

발신자 정보로 CJ대한통운에서 보낸 것으로 나타냄

10. Organization:

조직 정보가 인코딩

11.X-Priority:2 (High)

메일의 우선순위를 나타냄

12.Message-ID:

메시지의 고유 식별자

13.X-Sender:

발신자의 이메일 주소가 표시

14. User-Agent:Roundcube Webmail/1.0.12

이메일 클라이언트 정보

15.Content-Type: multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"**

메일의 콘텐츠 유형 및 경계를 정의

16. 이메일 헤더의 끝

헤더의 끝을 나타내는 빈 줄

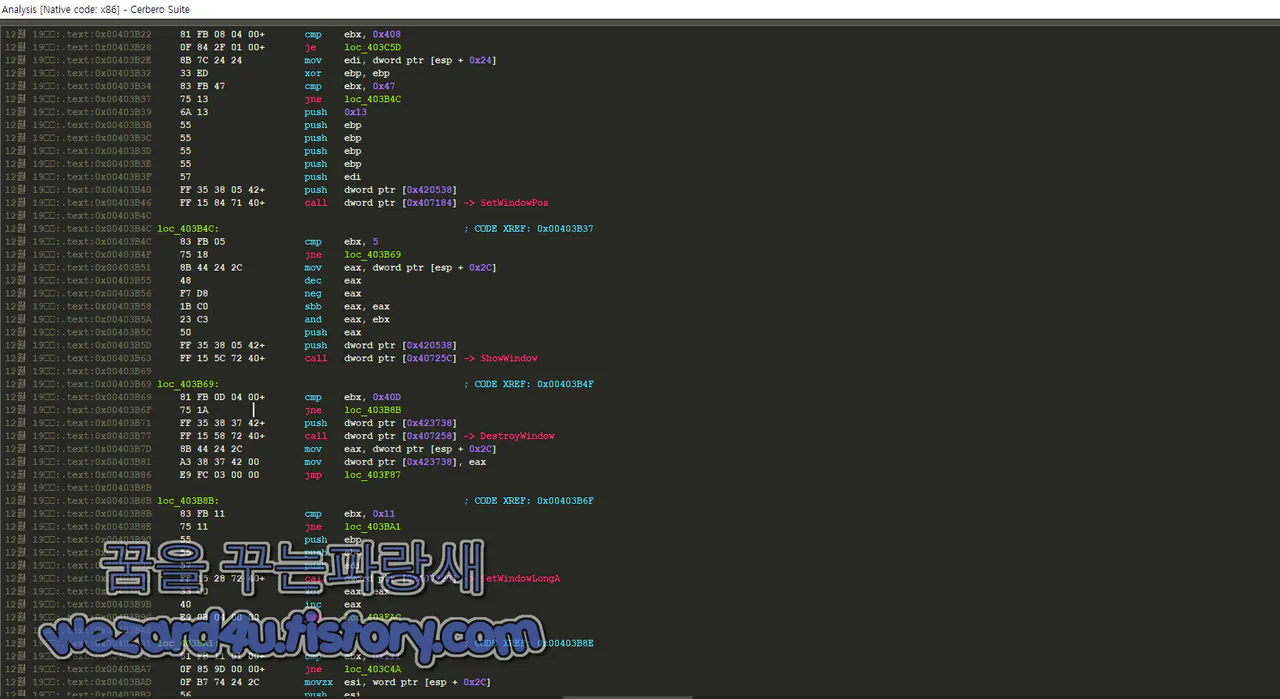

HTML로 돼 있는 부분도 어차피 exe 파일 형식이며 해당 악성코드는 다음 같은 권한에 접근합니다.

C:\Users\user\AppData\Local\Google\Chrome\User Data\Cookies

C:\Users\user\AppData\Local\Microsoft\Edge\User Data\Cookies

C:\Users\user\AppData\Local\Microsoft\Edge\User Data\Guest Profile\Login Data

C:\Users\user\AppData\Roaming\Mozilla\Firefox\profiles\?????\logins.json

해당 파일들은 브라우저에 저장된 로그인, 비밀번호들을 탈취하기 위한 목적임

2023-12-19 03:51:47 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Win-Trojan/Gandcrab08.Exp

ALYac:Gen:Trojan.Heur.KT.5.mCW@a0UK7bmi

Arcabit:Trojan.NSISX.Spy.Gen.24 [many]

BitDefender:Trojan.NSISX.Spy.Gen.24

BitDefenderTheta:AI:Packer.36A5A80521

Bkav Pro:W32.AIDetectMalware

Cynet:Malicious (score: 100)

DeepInstinct:MALICIOUS

Elastic:Malicious (high Confidence)

Emsisoft:Trojan.NSISX.Spy.Gen.24 (B)

eScan:Trojan.NSISX.Spy.Gen.24

Fortinet:NSIS/Agent.DCAC!tr

GData:Trojan.NSISX.Spy.Gen.24

Ikarus:Trojan.NSIS.Agent

Kaspersky:UDS:Trojan.Win32.Strab.gen

Kingsoft:Malware.kb.a.930

MAX:Malware (ai Score=82)

Microsoft:Trojan:Win32/Wacatac.B!ml

Rising:Trojan.Generic@AI.83 (RDML:8WYH7stGfg5b7ki/SuNPOA)

SecureAge:Malicious

SentinelOne (Static ML):Static AI - Suspicious PE

Skyhigh (SWG):BehavesLike.Win32.Generic.fc

Sophos:Generic ML PUA (PUA)

Symantec:ML.Attribute.HighConfidence

Trellix (FireEye):Generic.mg.784085be17bac105

VBA32:BScope.Trojan.Strab

VIPRE:Trojan.NSISX.Spy.Gen.24

ZoneAlarm by Check Point:UDS:Trojan-Spy.Win32.Noon.gen

결론 연말연시이니까 이런 메일로 파일을 다운로드 및 실행을 해서 브라우저와 컴퓨터에 저장된 개인정보 털어가려고 하는 악성코드 및 피싱 메일을 조심하고 여기서 백신 프로그램은 기본적으로 설치해서 운영하더라고 AV-TEST에서 좋은 성적을 받은 제품을 사용하는 것을 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 한화건설 캐나다 온타리오주 프로젝트 견적 요청 사칭 피싱 메일-kim(.)park_44@xkdgruop(.)com(2023.12.11) (0) | 2023.12.28 |

|---|---|

| Konni(코니) 에서 만든 국세청 사칭 악성코드-첨부1.취득자금 소명대상 금액의 출처 확인서(국제조세조정에 관한 법률 시행규칙).hwp(2023.12.13) (0) | 2023.12.27 |

| 중국 2023년 개인소득세 신고에 관한 공지 사칭 피싱 메일(2023.12.21) (0) | 2023.12.26 |

| 구글 크롬 구글 웹 스토어에서 사용자 150만명의 가짜 VPN 확장 프로그램 3개 제거 (0) | 2023.12.25 |

| Firefox 121(파이어폭스 121)보안 업데이트 및 기능 업데이트 (0) | 2023.12.21 |

| 구글 크롬 2024년 1월부터 일부 사용자에 대해 제3자 추적 쿠키를 비활성화 (0) | 2023.12.20 |

| 모바일 부고 알림 부모님 별세를 악용한 스미싱 사이트-lms(.)appliveko(.)com (4) | 2023.12.15 |

| 윈도우 10,윈도우 11 KB5033372,KB5033375 보안 업데이트 (2) | 2023.12.14 |