오늘은 중국 구매 대행 및 배송대행 로 위장한 피싱 사이트 안드로이드 악성코드인 lk0906. apk(2023.9.7)에 대해 글을 적어 보겠습니다.

일단 개인적으로 문자를 피싱 문자를 받아서 해당 글을 쓰게 되었습니다.

문자 내용

[국외발신]

[이용내역]

-코드:xxxx

-승인금액 549.800원

-결제완료되었습니다.

-문의

-02-545-xxxx

으로 돼 있습니다.

[소프트웨어 팁/보안 및 분석] - 해외직구 구매 대행 업체 로 위장한 피싱사이트 안드로이드 악성코드-lk0927.apk

해외직구 구매 대행 업체 로 위장한 피싱사이트 안드로이드 악성코드-lk0927.apk

오늘은 해외직구 구매 대행으로 속여서 안드로이드 악성코드를 유포하는 lk0927.apk에 대해 글을 적어 보겠습니다. 최근 인터넷이 발달하고 코로나 19 때문에 지치는 지금 해외국매대행 서비스로

wezard4u.tistory.com

일단 해당 피싱 문자는 기본적으로 해외에서 문자가 왔으면 피싱범과 상담을 위한 전화는 서울 번호로 되어져 있고 대화를 해보면 능숙한 한국어를 사용하는 것으로 보아서 고액 알바 이런 것으로 피싱 업체에 취업해서 낚는 역할과 사이트 접속 유도를 하고 있었으며 역할이 잘 나누어져 있는 것 같습니다.

유포 사이트

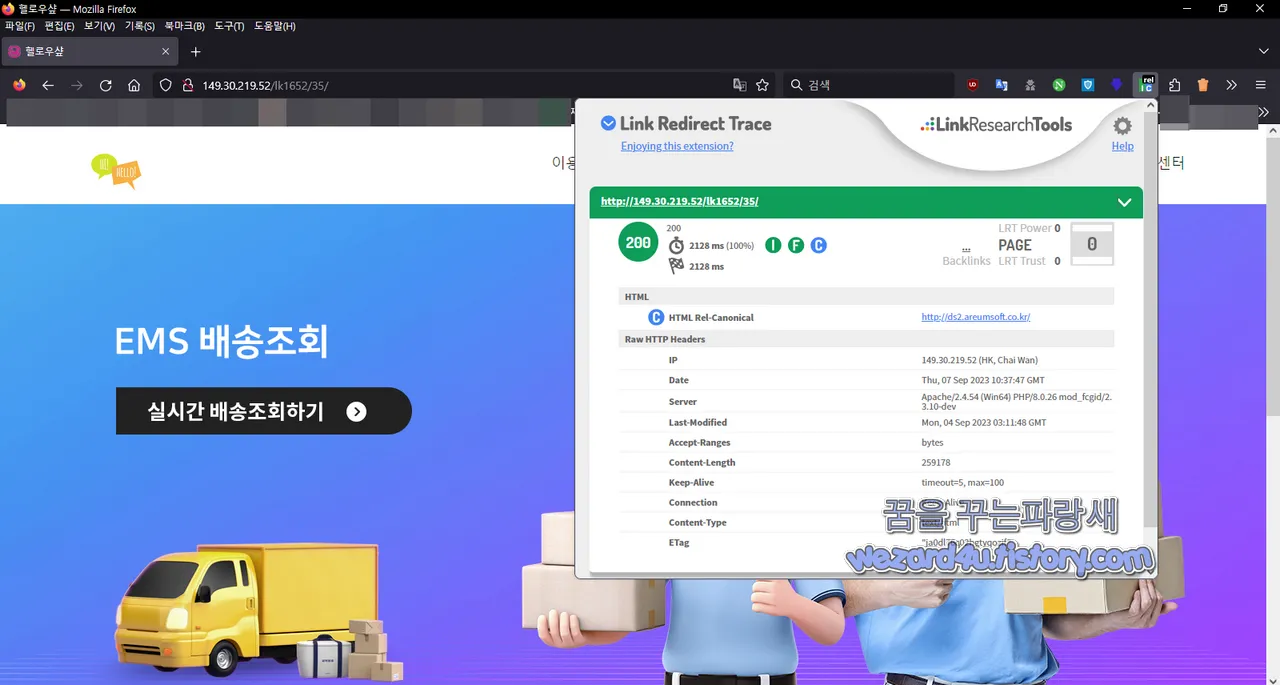

149.30.219(.)52->149.30.219(.)52/lk1652/35/download(.)html(악성코드 다운로드)일단 기본적으로 브라우저에서 네이버 실행을 해 달고 함

그리고 해당 유포 사이트 주소를 입력해달라고 하고 배송조회를 입력해달라고 하는데 아니 본인들 회사? 소개도 해주는 센스도 발휘합니다.

구찌 남자 반지라고 함 그리고 물품 취소를 직접 아니라고 사이트 방문 요구 그리고 실시간 배송조회 눌러라 함

모바일 어플 다운로드 유도 및 설치 요구

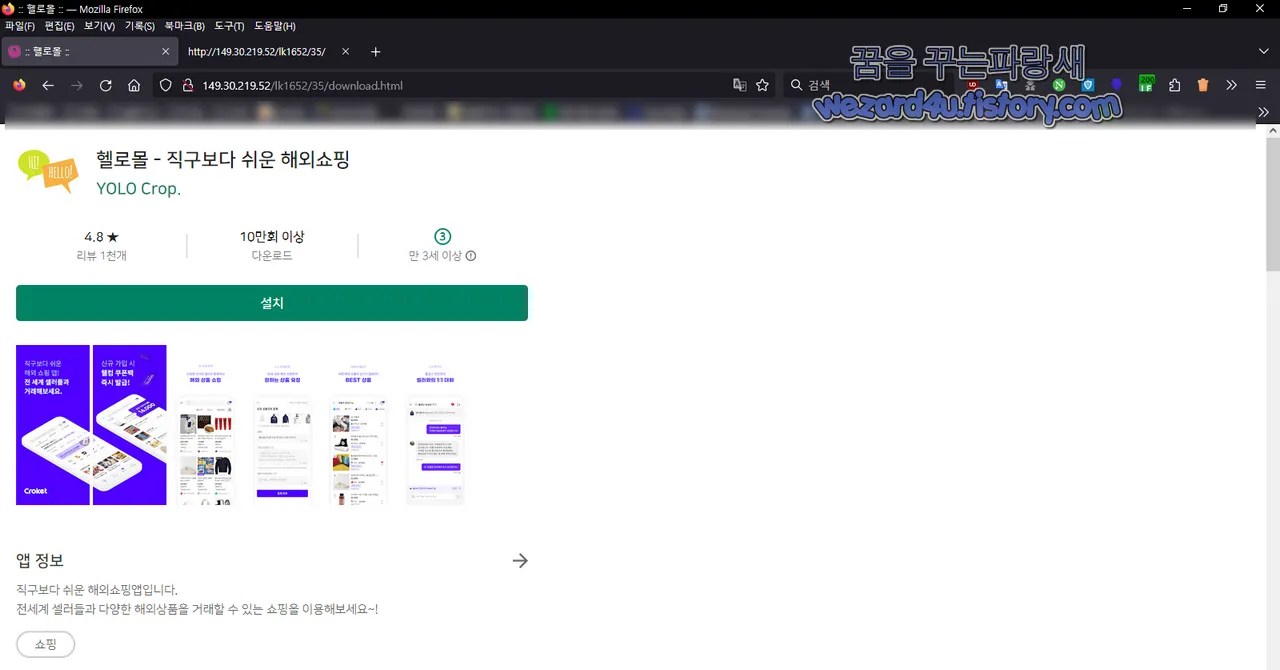

악성코드 다운로드 사이트에 접속하면 구글 플레이 스토어 짝퉁 사이트에 접속하면 이전에 보아왔던 피싱 사이트 하고 똑같은 것을 확인할 수가 있습니다.

사이트 내용

PAY 쇼핑

헬로몰 - 직구보다 쉬운 해외쇼핑 YOLO Crop.

리뷰 1천개

10만회 이상

다운로드

3 만 3세 이상

설치

앱 정보

바로가기

직구보다 쉬운 해외쇼핑 앱입니다.

전 세계 셀러들과 다양한 해외상품 을 거래할 수 있는 쇼핑을 이용해보세요.~!

그리고 밑에는 피싱범 들이 만들어 놓은 댓글들이 보일 것입니다.

해당 웹 소스를 보면 다음과 같이 돼 있습니다.

<!DOCTYPE html>

<html lang="ko-kr">

<head>

<meta charset="utf-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width=device-width, initial-scale=1, user-scalable=no,

maximum-sacle=1"/>

<title>:: 헬로몰 ::</title>

<link rel="stylesheet" href="./assets/style.css" >

</head>

<body>

<!-- install -->

<div id="install">

<div class="app">

<div class="logo"><img src="./assets_1/m1(.)png" alt="PAY 쇼핑"/></div>

헬로몰 - 직구보다 쉬운 해외쇼핑

<span>YOLO Crop.</span>

</div>

<ul class="infor">

<li>

<strong>4.8 ★</strong>

리뷰 1천개

</li>

<li>

<strong>10만회 이상</strong>

다운로드

</li>

<li>

<span>3</span>

만 3세 이상<a href="#"><img src="./assets/exclamation(.)png"

tppabs="http://111.251.19(.)174/images/exclamation.png"></a>

</li>

</ul>

<div class="button"><a id="download" href="lk0906(.)zip" >설치</a></div>

<div class="detail">

<ul>

<li><img src="./assets/detail_img1(.)jpg"

tppabs="http://111.251.19(.)174/images/detail_img1(.)jpg"></li>

<li><img src="./assets/detail_img2(.)jpg"

tppabs="http://111.251.19(.)174/images/detail_img2(.)jpg"></li>

<li><img src="./assets/detail_img3(.)jpg"

tppabs="http://111.251.19(.)174/images/detail_img3(.)jpg"></li>

<li><img src="./assets/detail_img4(.)jpg"

tppabs="http://111.251.19(.)174/images/detail_img4(.)jpg"></li>

<li><img src="./assets/detail_img5(.)jpg"

tppabs="http://111.251.19(.)174/images/detail_img5(.)jpg"></li>

<li><img src="./assets/detail_img6(.)jpg"

tppabs="http://111.251.19(.)174/images/detail_img6(.)jpg"></li>

<!--<li><img src="detail_img7(.)jpg"

tppabs="http://111.251.19(.)174/images/detail_img7(.)jpg"></li>-->

</ul>

</div>

<h2>앱 정보<a href="#" class="arrow1"><img src="./assets/arrow(.)png"

tppabs="http://111.251.19(.)174/images/arrow(.)png" alt="바로가기"/></a></h2>

<p class="infor">

직구보다 쉬운 해외쇼핑앱입니다. <br/>

전세계 셀러들과 다양한 해외상품을 거래할 수 있는 쇼핑을 이용해보세요~!

<a href="#">쇼핑</a>

</p>'어~여기서 어디서 많이 본 IP 주소가 있는 것을 확인할 수가 있습니다.

http://111.251.19(.)1742021.10.1 에 글을 적었던 수입대행, 타오바오, 알리바바, 3pl, 빠직, 토스토스, 구매대행, 배송대행, 풀필먼트 로 글을 적은 IP 주소 하고 똑같은 것 한마디로 거의 2년째 장사하는 동일범이라는 것

악성코드 해쉬값

파일명:lk0906.apk

사이즈:15.5 MB

CRC32:80a44655

MD5:661b3e4934d1844282f73fbc9b10485f

SHA-1:0ab1994e613346a067ecf082c78aa3d37d392c72

SHA-256:0896a4a19ff3a008bde5fea5b49274a4c17c730531fe19301b5ec65414a33beb

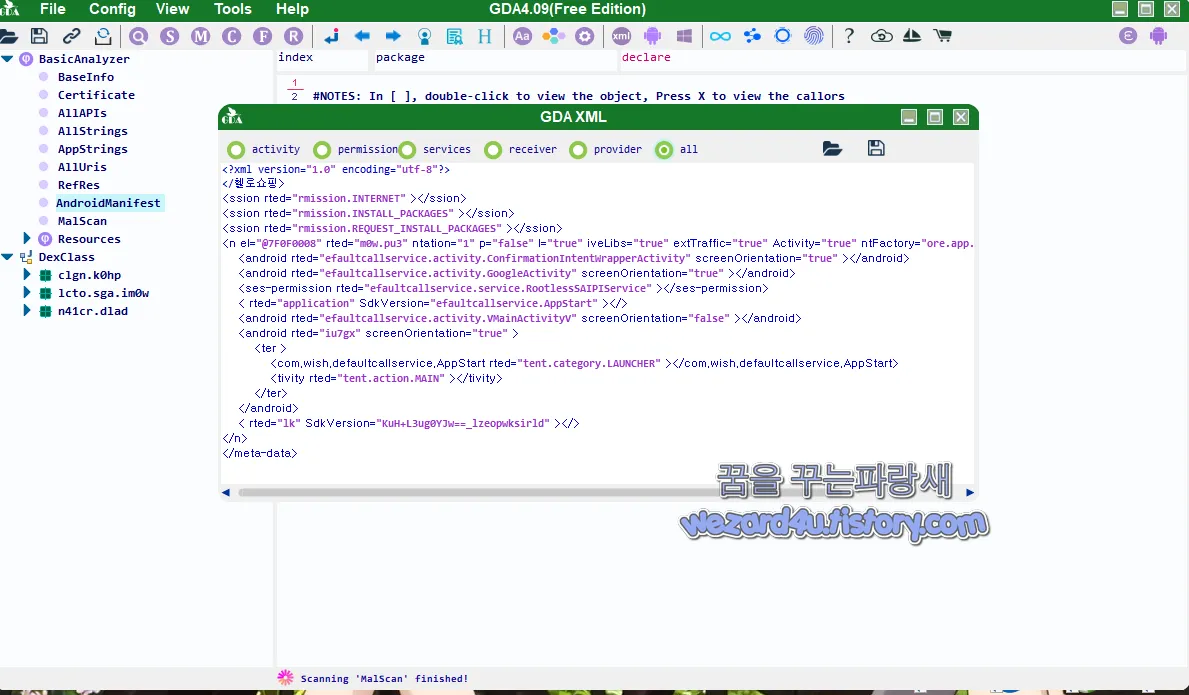

일단 해당 악성코드 권한은 다음과 같습니다.

<?xml version="1.0" encoding="utf-8"?>

</헬로쇼핑>

<ssion rted="rmission.INTERNET" ></ssion>

<ssion rted="rmission.INSTALL_PACKAGES" ></ssion>

<ssion rted="rmission.REQUEST_INSTALL_PACKAGES" ></ssion>

<n el="@7F0F0008" rted="m0w.pu3" ntation="1" p="false" l="true" iveLibs="true"

extTraffic="true" Activity="true" ntFactory="ore.app.CoreComponentFactory" >

<android rted="efaultcallservice.activity.ConfirmationIntentWrapperActivity"

screenOrientation="true" ></android>

<android rted="efaultcallservice.activity.GoogleActivity" screenOrientation="true" >

</android>

<ses-permission rted="efaultcallservice.service.RootlessSAIPIService" ></ses-permission>

< rted="application" SdkVersion="efaultcallservice.AppStart" ></>

<android rted="efaultcallservice.activity.VMainActivityV" screenOrientation="false" >

</android>

<android rted="iu7gx" screenOrientation="true" >

<ter >

<com.wish.defaultcallservice.AppStart rted="tent.category.LAUNCHER" >

</com.wish.defaultcallservice(.)AppStart>

<tivity rted="tent.action.MAIN" ></tivity>

</ter>

</android>

< rted="lk" SdkVersion="KuH+L3ug0YJw==_lzeopwksirld" ></>

</n>

</meta-data>악성코드 권한 설명

1.<헬로쇼핑>:해당 요소는 앱의 루트 요소 해당 부분은 앱의 이름 또는 식별자

보통 이러한 요소의 이름은 패키지 이름과 일치

2. <ssion rted="rmission.INTERNET">:인터넷 권한을 앱에 부여하는 부분

앱이 인터넷에 연결하고 데이터를 송수신할 수 있도록 허용

3.<ssion rted="rmission.INSTALL_PACKAGES">:해당 요소는 패키지 설치 권한을 나타낸 해당 권한을 가진 앱은 다른 앱을 설치할 수 있음

4. <ssion rted="rmission.REQUEST_INSTALL_PACKAGES">:해당 요소는 다른 앱의 설치 요청을 처리하기 위한 권한을 나타냄

5.<n el="@7F0F0008">:해당 요소는 앱의 메인 구성 요소를 정의 여기서는 어떤 화면(액티비티)이 앱을 시작하고, 필요한 라이브러리와 권한을 설정하고 있음

등입니다.

뭐~이상 분석을 할 필요 없다고 판단 중단

2023-09-16 12:10:34 UTC 기준 바이러스 전체에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Dropper/Android.Kaishi.1204078

Alibaba:TrojanBanker:Android/Fakecalls.4bfc6299

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/Malformed.ZIP.Gen

BitDefenderFalx:Android.Trojan.Dropper.AOI

Cynet:Malicious (score: 99)

DrWeb:Android.Packed.13.origin

F-Secure:Malware.ANDROID/Malformed.ZIP.Gen

Fortinet:Android/PossibleThreat

Google:Detected

Ikarus:Trojan-Dropper.AndroidOS.Agent

K7GW:Trojan ( 0001140e1 )

Kaspersky:HEUR:Trojan-Banker.AndroidOS.Fakecalls.be

McAfee:Artemis!661B3E4934D1

McAfee-GW-Edition:Artemis!Trojan

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:AppRisk:Generisk

Tencent:Android.Trojan-Banker.Fakecalls.Szfl

ZoneAlarm by Check Point:HEUR:Trojan-Banker.AndroidOS.Fakecalls.be

기본적으로 보면 누가 숫자로 된 도메인을 사용하는지 모르겠고 구글 플레이 스토어 짝퉁만 보아도 2021년 이후 댓글(뭐~어차피 피싱범들이 만들어 놓은 댓글) 이후 댓글이 업데이트가 안 되는 것을 보면 해당 사이트 가 피싱 사이트 인 것을 확인할 수가 있고 해당 피싱 사이트 접속을 해서 보면 은행 계좌 정보가 있는데 해당 은행 계좌는 실제 정상적으로 운영되고 있는 사이트의 계좌번호를 적어 놓아서 사용자에게 혼란을 주게 하려고 하는 것이 아닌지 생각이 됩니다.

아무튼, 보안 프로그램들에서 탐지하고 있고 기본 보안 수칙들을 잘 지키면 됩니다.

일단 기본적인 보안 수칙을 지킨다고 하면 스마트폰이 악성코드에 감염되는 것을 최소화할 수가 있습니다.

1. 구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2.공신력 있는 백신 앱(안티바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3.구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4.스팸 차단앱 후후,후스콜,T 전화 같은 것을 사용하면 이런 앱을 활용을 하면 이런 보이스피싱 피해를 줄일 수가 있습니다.

기본적인 보안 수칙을 지킨다고 하면 이런 스미싱 피해는 줄일 수가 있습니다. 특히 이름 있는 백신 어플을 사용을 하면 기본적으로 악성코드가 유포되는 사이트 및 악성코드를 사전에 차단할 수가 있습니다.

기본적으로 이름 있는 백신 앱을 설치하기를 권장하면 최소 안랩의 V3는 설치하시는 것을 추천 드리겠습니다.

그리고 이런 문자들이 오면 호기심이 생겨서 설치하는 어리석은 행동을 하지 말았으면 합니다. 즉 백신 앱을 설치를 하고 실행을 시켜주는 것이 안전하게 스마트폰을 사용하는 방법의 하나일 것입니다. 부모님이나 귀찮더라고 백신앱을 설치 실행을 하는 것이 이런 악성코드를 막는데 도움을 받을 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 애플 크롬 최근 패치 된 제로데이 스파이웨어 공격에 악용 되고 있음 (0) | 2023.09.24 |

|---|---|

| 국민건강보험 공단 피싱 사이트 스미싱 사이트-yhwgacc(.)lol(2023.9.23) (0) | 2023.09.23 |

| 김수키(Kimsuky) 가 만든 악성코드-북의 핵위협 양상과 한국의 대응방향.chm(2023.9.18) (0) | 2023.09.23 |

| 파이어폭스(Firefox) 중요한 주소 표시줄 변경 (0) | 2023.09.22 |

| 엘에스화장품 발주서 로 위장 하고 있는 피싱 메일-[엘에스화장품]으로부터 발주서가 발송됐습니다. (2023.8.31) (0) | 2023.09.19 |

| 삼성 브라우저를 위장 하고 있는 스마트폰 악성코드-인터넷.apk(국민건강공단 피싱앱,2023.8.27) (0) | 2023.09.18 |

| 마이크로소프트 엣지 117 즐겨찾기 복구 및 기능 제거 및 보안 업데이트 (0) | 2023.09.17 |

| 프랑스 iPhone 12(아이폰 12) 높은 방사선 으로 판매 중지 (0) | 2023.09.17 |