주문서로 위장한 악성코드 한 악성코드인 Delivery Note 2023-10326.doc(2023.07.31) 에 대해 글을 적어 보겠습니다. 일단 해당 악성코드 이메일을 통해서 오며 그리고 Delivery Note 2023-10326.doc이라는 파일을 다운로드 해서 해당 악성코드를 실행하기 위해서 돼 있습니다.

개인적으로 2023.7.26 에 받았는데 미루고 있다가 쓰게 되었습니다.

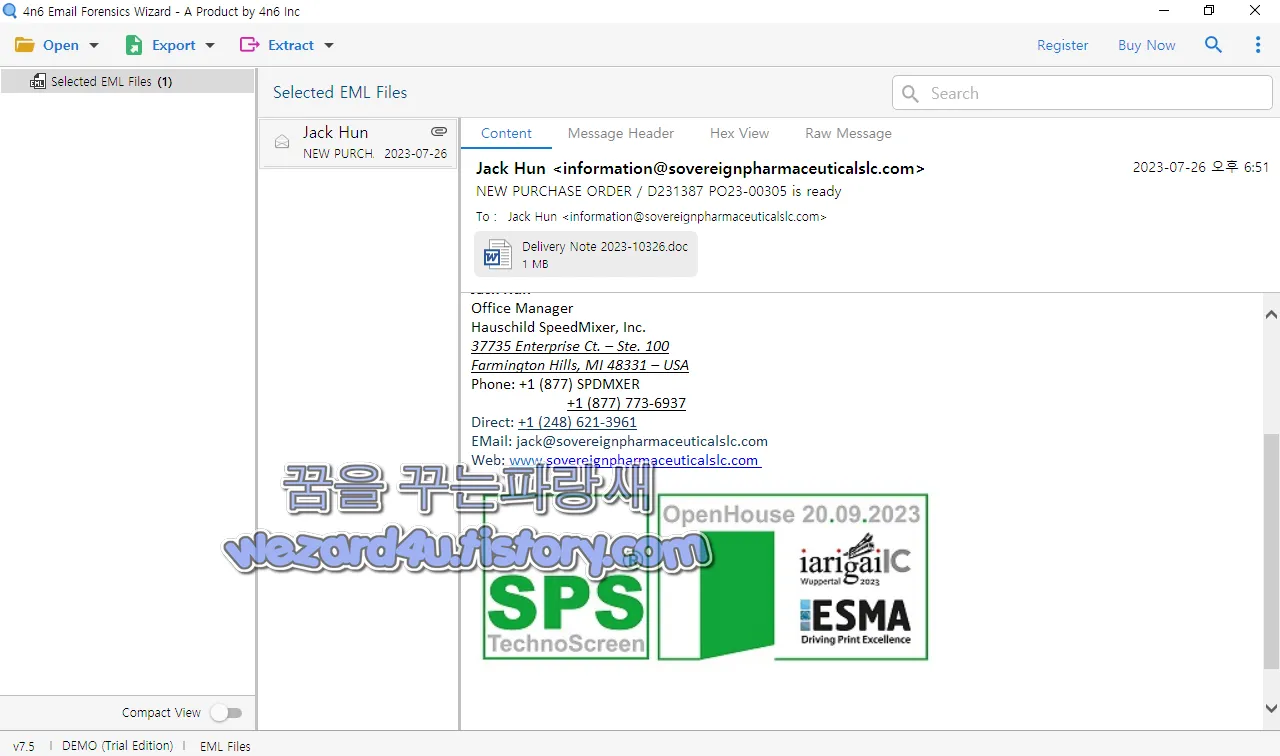

이메일 내용은 다음과 같습니다.

Hello Sir,

Thank you for your Purchase Order D231387!

Attached please find the delivery note for your purchase order and spare parts.

Expecting shipping date 07.30.2023

Let us know if you have any questions.

With kind regards,

Jack Hun

Office Manager

Hauschild SpeedMixer, Inc.

37735 Enterprise Ct. – Ste. 100

Farmington Hills, MI 48331 – USA

Phone: +1 (877) SPDMXER

+1 (877) 773-6937

Direct: +1 (248) 621-3961

EMail:jack@sovereignpharmaceuticalslc(.)com

Web: www.sovereignpharmaceuticalslc(.)com

해당 이메일을 영어를 대충 번역하면 다음과 같습니다.

안녕하세요. 선생님,

구매 주문 D231387에 감사드립니다!

첨부된 구매 주문서 및 예비 부품에 대한 납품서를 찾으십시오.

배송 예정일 07.30.2023

질문이 있으시면 알려주십시오.

감사합니다.

잭 훈

사무실 관리자

Hauschild SpeedMixer, Inc.

37735 엔터프라이즈 Ct. – 세인트. 100

Farmington Hills, MI 48331 – 미국

전화: +1 (877) SPDMXER

+1 (877) 773-6937

직통: +1 (248) 621-3961

이메일: jack@sovereignpharmaceuticalslc(.)com

웹사이트: www.sovereignpharmaceuticalslc(.)com쉽게 이야기하면 너~물건을 주문했죠! 그리고 구매 주문 번호는 D231387이고 배송 예정일은 2023년 7월30일 OK 그리고 궁금한 것 있으면 연락해 우리 회사 인터넷 주소는 여기고 전화번호 여기라고 돼 있는 것을 확인할 수가 있습니다.

그리고 사람 참 궁금하게 무엇 가 파일이 있는 것을 확인할 수가 있고 해당 파일을 다운로드 해서 워드 파일을 실행하라고 강력한 메시지를 담는 것을 볼 수가 있습니다.

먼저 해당 악성코드의 해쉬값는 다음과 같습니다.

파일명:Delivery Note 2023-10326.doc

사이즈:1.21 MB

CRC32:a4b22e64

MD5:a5950b5128669c9349a93cbcd7d0c737

SHA-1:a57afb24cc49a483f3aab2718cf9aacedc629f89

SHA-256:926abc64d12475346a3ab12abc5bbe66ff4b679dc270ab7f9160e3dc3f03f2e5

이며 다른 이름으로 유포가 되는 이름은 다음과 같습니다.

Delivery Note 2023-10326.doc

TT Swift Copy_0000573548.doc

a5950b5128669c9349a93cbcd7d0c737.rtf

NA_926abc64d12475346a3ab12ab.doc

Delivery_Note_2023_10326.doc

TT_Swift_Copy_0000573548.doc

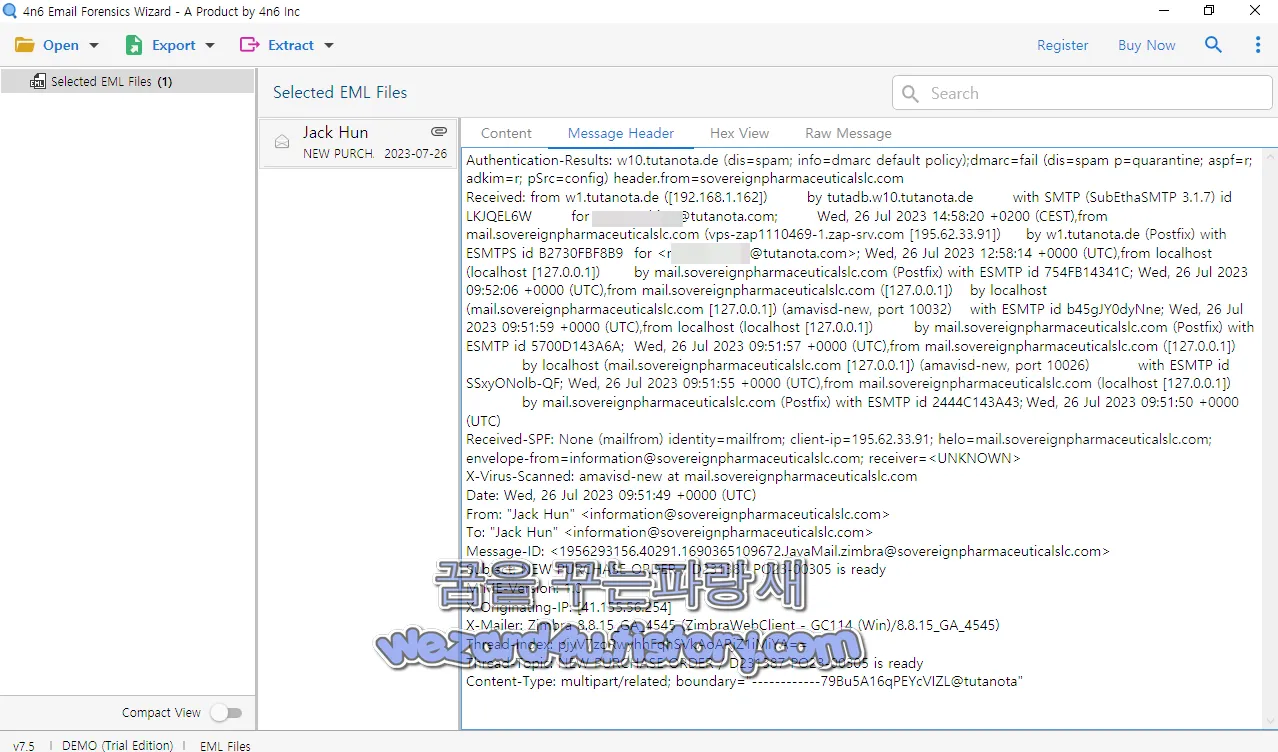

먼저 이것을 하려고 피싱(Phising)을 하려고 만든 이메일 헤더를 먼저 보겠습니다. 먼저 해당 피싱 메일에 있는 전화번호 877 이것은 Toll Free Numbers (수신자 부담 전화)으로 돼 있는 것으로 확인할 수가 있습니다.

먼저 이메일 헤더를 보겠습니다. 이메일 헤더 내용은 다음과 같습니다.

Authentication-Results: w10.tutanota(.)de

(dis=spam; info=dmarc default policy);

dmarc=fail (dis=spam p=quarantine; aspf=r; adkim=r; pSrc=config)

header.from=sovereignpharmaceuticalslc(.)com

Received: from w1.tutanota(.)de

([192.168.1(.)162])by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LKJQEL6W

for ??????@tutanota(.)com; Wed, 26 Jul 2023 14:58:20 +0200 (CEST),

from mail.sovereignpharmaceuticalslc(.)com (vps-zap1110469-1.zap-srv(.)com [195.62.33(.)91])

by w1.tutanota(.)de (Postfix) with ESMTPS id B2730FBF8B9

for <???????@tutanota(.)com>; Wed, 26 Jul 2023 12:58:14 +0000 (UTC),

from localhost (localhost [127.0.0(.)1])

by mail.sovereignpharmaceuticalslc(.)com (Postfix)

with ESMTP id 754FB14341C;Wed, 26 Jul 2023 09:52:06 +0000 (UTC),

from mail.sovereignpharmaceuticalslc(.)com ([127.0.0(.)1])

by localhost (mail.sovereignpharmaceuticalslc(.)com [127.0.0(.)1]) (amavisd-new, port 10032)

with ESMTP id b45gJY0dyNne; Wed, 26 Jul 2023 09:51:59 +0000 (UTC),

from localhost (localhost [127.0.0(.)1])

by mail.sovereignpharmaceuticalslc.com (Postfix) with ESMTP

id 5700D143A6A; Wed, 26 Jul 2023 09:51:57 +0000 (UTC),

from mail.sovereignpharmaceuticalslc(.)com ([127.0.0(.)1])

by localhost (mail.sovereignpharmaceuticalslc(.)com [127.0.0(.)1]) (amavisd-new, port 10026)

with ESMTP id SSxyONolb-QF; Wed, 26 Jul 2023 09:51:55 +0000 (UTC),

from mail.sovereignpharmaceuticalslc(.)com (localhost [127.0.0(.)1])

by mail.sovereignpharmaceuticalslc(.)com (Postfix) with

ESMTP id 2444C143A43;Wed, 26 Jul 2023 09:51:50 +0000 (UTC)

Received-SPF: None (mailfrom) identity=mailfrom;client-ip=195.62.33(.)91;

helo=mail.sovereignpharmaceuticalslc(.)com;

envelope-from=information@sovereignpharmaceuticalslc(.)com; receiver=<UNKNOWN>

X-Virus-Scanned: amavisd-new at mail.sovereignpharmaceuticalslc(.)com

Date: Wed, 26 Jul 2023 09:51:49 +0000 (UTC)

From: "Jack Hun" <information@sovereignpharmaceuticalslc(.)com>

To: "Jack Hun" <information@sovereignpharmaceuticalslc(.)com>

Message-ID: <1956293156.40291.1690365109672.JavaMail.zimbra@sovereignpharmaceuticalslc(.)com>

Subject: NEW PURCHASE ORDER / D231387 PO23-00305 is ready

MIME-Version: 1.0

X-Originating-IP: [41.155.56(.)254]

X-Mailer:Zimbra 8.8.15_GA_4545 (ZimbraWebClient - GC114 (Win)/8.8.15_GA_4545)

Thread-Index: pjyV7zoRwyhhFqhSVkAoARjZ1iMiYA==

Thread-Topic: NEW PURCHASE ORDER / D231387 PO23-00305 is ready

Content-Type: multipart/related;이메일 헤더 내용은 다음과 같습니다.

해당 이메일의 보낸 시간대는 2023년 7월 26일 09시 51분 49초 (UTC)

인증 결과(Authentication-Results):이메일은 w10.tutanota(.)de 서버에서 받아 왔으며 DMARC 정책 검사에서 실패하여 스팸으로 처리

Received: 이메일은 w1.tutanota(.)de 서버([192.168.1(.)162])를 거쳐 tutadb.w10.tutanota(.)de 서버로 전달

from: 이메일은 mail.sovereignpharmaceuticalslc(.)com 도메인의 서버(vps-zap1110469-1.zap-srv(.)com [195.62.33(.)91]<-독일)를 통해 w1.tutanota(.)de 서버로 발송

Received: 이메일은 w1.tutanota(.)de 서버로 전달되고 mail.sovereignpharmaceuticalslc(.)com 서버의 로컬호스트 로부터 mail.sovereignpharmaceuticalslc(.)com 서버로 전달

Received-SPF: 이메일은 SPF(Sender Policy Framework) 검사를 거쳐서 스푸핑된 것이 아님을 확인

Date: 이메일은 2023년 7월 26일 09시 51분 49초(UTC)에 발송

From: 이메일을 보낸 사람은 Jack Hun이며 이메일 주소는 information@sovereignpharmaceuticalslc(.)com

To: 이메일을 받는 사람도 Jack Hun이며 이메일 주소는 information@sovereignpharmaceuticalslc().com

Subject: 이메일의 제목은 NEW PURCHASE ORDER / D231387 PO23-00305 is ready

X-Originating-IP: 이메일이 발송된 원래의 IP 주소는 [41.155.56(.)254]<-가나

X-Mailer: 이메일은 Zimbra 8.8.15_GA_4545 (ZimbraWebClient - GC114 (Win)/8.8.15_GA_4545)를 사용하여 발송

Thread-Index, Thread-Topic:이메일의 스레드 관련 정보

Content-Type: 이메일의 콘텐츠 유형은 multipart/related

이메일 헤더 정보로부터, 해당 이메일은 information@sovereignpharmaceuticalslc(.)com 이라는 주소에서 발송

그러나 이메일은 DMARC 정책 검사에서 실패하여 스팸으로 처리 이메일의 제목은 NEW PURCHASE ORDER / D231387 PO23-00305 is ready

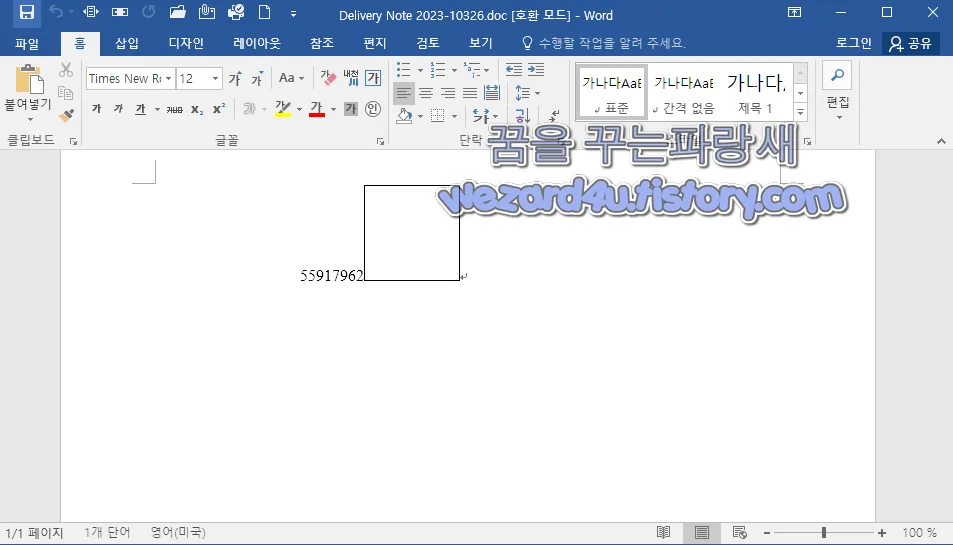

첨부된 악성코드는 기본적으로 Delivery Note 2023-10326.doc 즉 워드 형식이지만 RTF 확장자로 Cerbero Suite Advanced를 보면 RTF 형식이며 RTF는 Rich Text Format의 약자 RTF는 텍스트 문서를 포맷하는 데 사용되는 파일 형식 중 하나입니다.

일단 해당 악성코드가 실행되면 다음과 같은 동작을 합니다.

C:\Program Files\Common Files\Microsoft Shared\EQUATION\EQNEDT32.EXE" -Embedding![yzhuQFZOKoMax[1].exe 파일 다운로드](https://blog.kakaocdn.net/dn/bDOYnx/btspH0tEe8T/RlQu4HVQ9e24ln9p8nX6n1/img.png)

즉 Microsoft Equation Editor라는 프로그램의 실행 파일을 이용해서 취약점(CVE-2017-11882) 취약점을 실행하고 나서 다음 파일들을 내려받습니다.

yzhuQFZOKoMax.exe,word.exe,yzhuQFZOKoMax[1].exe

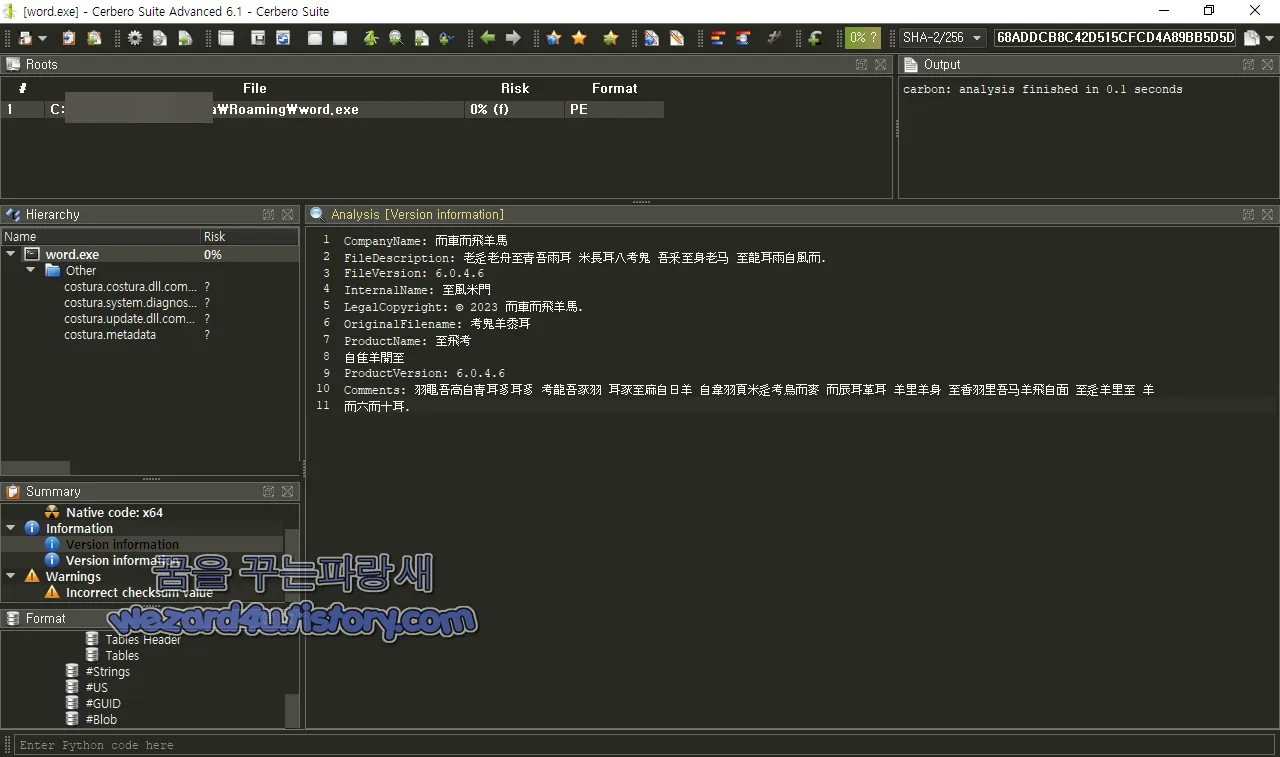

그리고 word.exe 해쉬값은 다음과 같습니다.

파일명word.exe

사이즈:518 KB

CRC32:0fcf85d5

MD5:71c0a5043a21ae67b76f291325de7506

SHA-1:87c2525c9b0cf03d662bf7b2affd6db3b30ee58c

SHA-256:68addcb8c42d515cfcd4a89bb5d5dbe49c5cbc576ce8c13d9a660d584950e04a

파일 설명에 보면 중국어 번체가 들어가져 있는 것을 확인할 수가 있었고 내용은 다음과 같습니다.

米長耳八考鬼 吾釆至身老马 至龍耳雨自風而.중국어를 할줄 모르니까 번역기의 도움을 받아 보았습니다.

낡은 배에서 청무 까지 비는 이삭에서, 벼는 이삭에서 여덟 시험귀가, 나는 늙은 말에게 데려가 용의 귀에서 비는 바람에서 온다. 그리고 버전 정보를 보면 다음과 같이 돼 있는 것을 확인할 수가 있습니다.

CompanyName: 而車而飛羊馬

FileDescription: 老辵老舟至青吾雨耳 米長耳八考鬼 吾釆至身老马 至龍耳雨自風而.

FileVersion: 6.0.4.6

InternalName: 至風米門

LegalCopyright: © 2023 而車而飛羊馬.

OriginalFilename: 考鬼羊黍耳

ProductName: 至飛考

自隹羊開至

ProductVersion: 6.0.4.6

Comments: 羽黽吾高自青耳豸耳豸考龍吾豕羽

耳豕至麻自日羊

自韋羽頁米辵考鳥而麥

而辰耳革耳 羊里羊身 至香羽里吾马羊飛自面 至辵羊里至 羊

而六而十耳.이것도 번역기 도움을 받으면 다음과 같습니다.

CompanyName: 그리고 자동차와 날아다니는 양

FileDescription: 낡은 배에서 낡은 배에서 청무까지 비는 귀에서 벼는 귀에서 나고 여덟 시험귀는 그것을 모아 늙은 말에서 용의 귀로, 비는 귀에서 난다. 바람.

파일 버전: 6.0.4.6

내부 이름: Zhifengmimen

법적저작권: © 2023 Erche Erfeiyangma.

OriginalFilename: kaogui 양 기장 귀

제품명: 지페이카오

카이양에서 출발하여

제품 버전: 6.0.4.6

논평: Qingerzhi Erzhi Kaolongwu Hog의 Feather Strider Wu Gao Maziri 양 Wei Yuye Miju Kao 새와 Maier Chenerge 귀 양 Li 양 몸에서 Xiangyu Liwu 말 양 얼굴에서 양으로 날아가는

그리고 여섯 귀와 열 귀.

아무튼, 뭐 중국어 번체가 있고 일단 핵심 파일인 Delivery Note 2023-10326.doc의 2023-07-27 14:30:45 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:RTF/Malform-D.Gen

ALYac:Exploit.RTF-ObfsObjDat.Gen

Antiy-AVL:Trojan[Exploit]/MSOffice.CVE-2017-11882

Arcabit:Trojan.Generic.D4133754

Avast:Other:Malware-gen [Trj]

AVG:Other:Malware-gen [Trj]

Avira (no cloud):EXP/YAV.Minerva.iucms

BitDefender:Trojan.GenericKD.68368212

Cynet:Malicious (score: 99)

Cyren:RTF/CVE-2017-11882.U.gen!Camelot

DrWeb:Exploit.CVE-2017-11882.123

Emsisoft:Trojan.GenericKD.68368212 (B)

eScan:Trojan.GenericKD.68368212

ESET-NOD32:Win32/Exploit.CVE-2017-11882.BMO

F-Secure:Fortinet:MSOffice/CVE_2017_11882.DMP!exploit

GData:Trojan.GenericKD.68368212

Google:Detected

Gridinsoft (no cloud):Trojan.U.FormBook.bot

Ikarus:Exploit.RTF.Doc

Kaspersky:UDS:DangerousObject.Multi.Generic

Lionic:Trojan.MSOffice.Generic.4!c

MAX:Malware (ai Score=86)

McAfee:RTFObfustream.c!A5950B512866

McAfee-GW-Edition:BehavesLike.Trojan.tv

Microsoft:Exploit:O97M/CVE-2017-11882.RVIS

NANO-Antivirus:Exploit.Rtf.Heuristic-rtf.dinbqn

QuickHeal:Exp.RTF.Obfus.Gen

Sangfor Engine Zero:Malware.Generic-RTF.Save.8d852815

Sophos:Troj/RtfExp-EQ

Symantec:Exp.CVE-2017-11882!g2

Tencent:Office.Exploit.Generic.Ckjl

Trellix (FireEye):Trojan.GenericKD.68368212

TrendMicro:HEUR_RTFMALFORM

VIPRE:Trojan.GenericKD.68368212

ZoneAlarm by Check Point:HEUR:Exploit.MSOffice.Generic

Zoner:Probably Heur.RTFObfuscation

결론 이상한 메일을 그냥 쿨하게 펀하게 무시하며 되고 그리고 Fun하고, Cool하고. Sexy 하게 대처(it's got to be fun, it's got to be cool. It's got to be sexy too きっと楽しく、クールだ。それにセクシーでもある) 즉 백신 프로그램 사용을 하고 모르는 이메일 열더라도 첨부 파일 다운로드 실행, 링크 클릭해서 뭐 입력을 하는 것은 하지 말아야 할 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 파이어폭스 116.0.2(Firefox 116.0.2) ZoneAlarm Anti-Keylogger 충돌문제 해결 (0) | 2023.08.08 |

|---|---|

| 마이크로소프트 윈도우 에서 TLS 1.0 및 TLS 1.1을 비활성 (0) | 2023.08.08 |

| 일본 에포스 카드 (エポスカー) 피싱 사이트-epos-c.biuzoyb(.)cn(2023.08.06) (0) | 2023.08.07 |

| 코발트 스트라이크(Cobalt Strike) 의심스러운 PowerShell(파워셀) 다운로드 및 실행을 파일-ss.bat(2023.8.4) (0) | 2023.08.05 |

| 북한 해킹단체 김수키(Kimsuky)에서 만든-위믹스팀-클라우드사용금지.doc(2023.7.28) (0) | 2023.08.03 |

| 파이어폭스 116 보안 업데이트 및 성능 업데이트 (0) | 2023.08.02 |

| AI 이미지 생성 으로 위장한 안드로이드 악성코드-AI Imagine Creator(2023.7.26) (0) | 2023.08.02 |

| 캐논 잉크젯 프린터 폐기 시 Wi-Fi(와이파이)보안 위험 경고 (0) | 2023.08.01 |