오늘은 맘스터치 해킹 으로 인한 네이버 피싱 사이트 접속 중인 것에 대해 알아보겠습니다. 맘스터치(MOM'S TOUCH) 는 대한민국의 햄버거 및 치킨 브랜드이고 국외 치킨 브랜드인 파파이스를 운영하고 있던 대한제당 계열의 해마로에서 토종 패스트푸드점을 만들자는 취지로 탄생(2004년 2월 (19주년)) 그리고 이런저런 사유가 있었고 2020년 6월 1일 버거류를 9종만 남기고 모두 정리하는 대규모 메뉴 개편을 단행했고 2021년 5월에는 롯데리아의 매장수를 추월하여 우리나라에서 가장 많은 매장수를 가진 햄버거 브랜드가 되었으며 다음 달에도 타 브랜드 대비 점포 수가 지속적으로 증가하는 브랜드입니다.

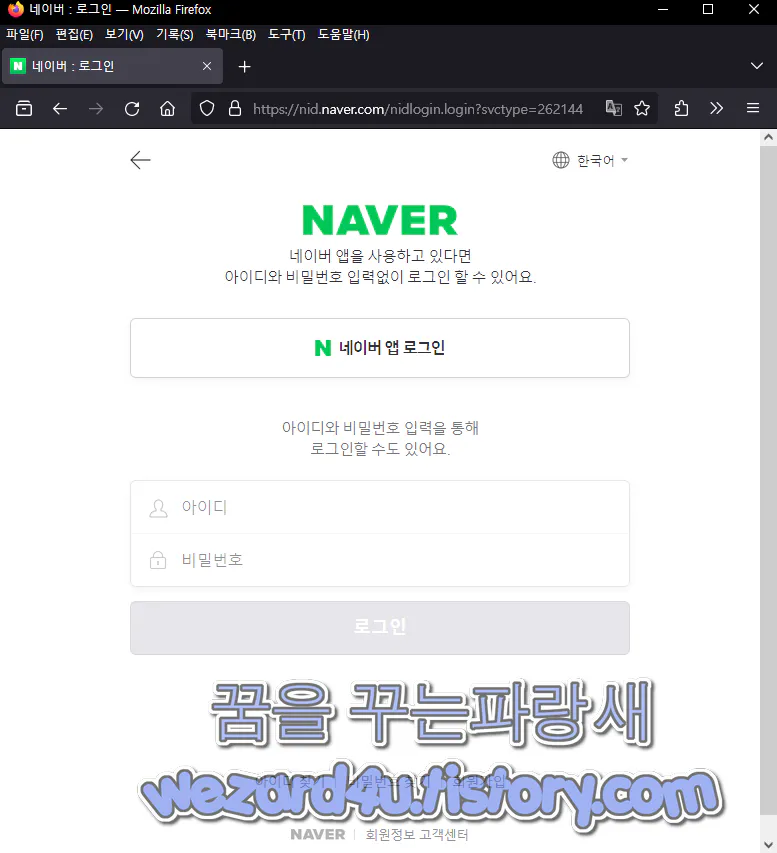

아무튼, 최근 이상 하게 홈페이지가 해킹되어 피싱 사이트 팝업이 노출 이 되는 현상이 있습니다. 일단 해당 맘스터치 홈페이지를 접속하면 멀쩡하게 홈페이지가 잘 나오는 쉽다가 바로 네이버 로그인 화면으로 넘어갑니다. 여기서 눈치 빠른 사람들은 아니 햄버거 파는 집에서 갑자기 네이버 로그인하면 눈치를 챘을 것입니다.

피싱입니다.

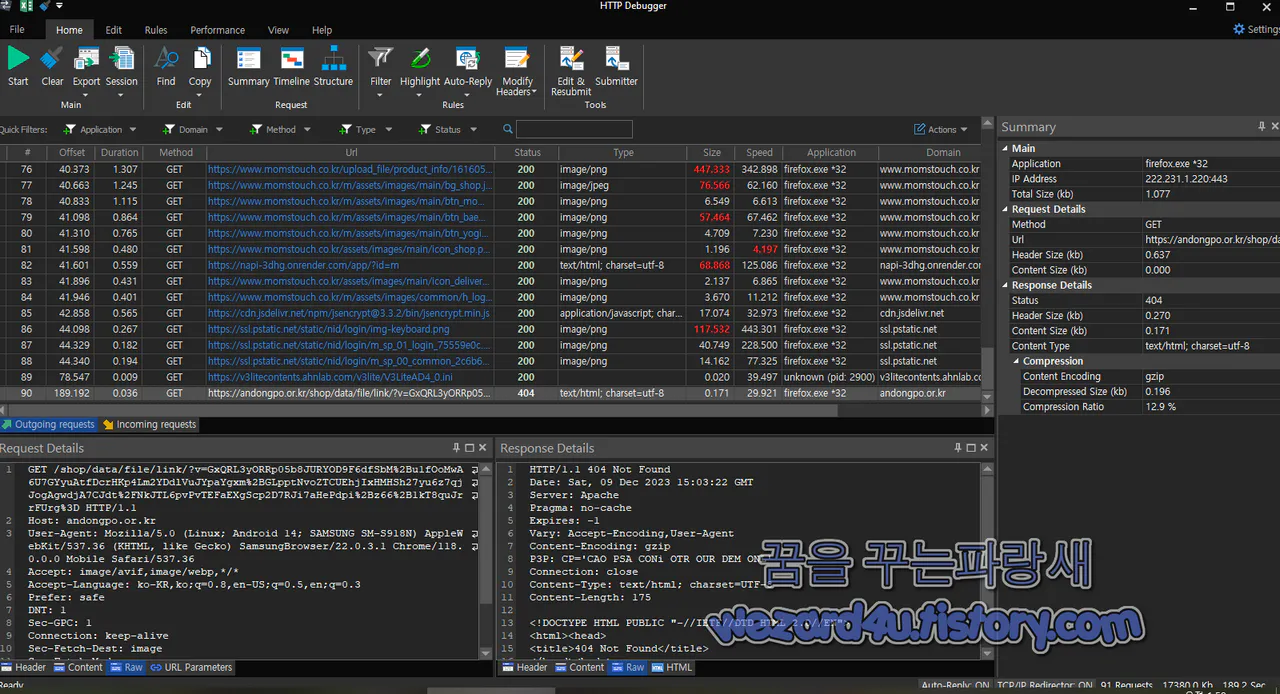

일단 HTTP Debugger Pro 으로 보면 최종적으로 넘어가는 사이트는 다음과 같습니다.

https://andongpo(.)or(.)kr/shop/data/file/link

/?v=GxQRL3y(O)RRp05b8JURYOD9F6dfSbM+u1fOoMwA6

U(7)GYyuAtfD(c)rHKp4Lm2YDdlVuJYpaYgxm+GLpptNv

oZTCUEhjI(x)HMHSh27yu6z7qjJogAgwdjA7(C)Jdt/NkJ

TL6pvPvT(E)FaEXgScp2D7RJi(7)aHePdpi+z66+1kT8quJrr(F)Urg=그리고 Raw 값은 다음과 같습니다.

GET /sh(o)p(/)data/(f)ile(/)li(n)k/?v=GxQRL3yORRp0(5)b8JURYOD9F6d(f)SbM%

2Bu1fOoMwA6U7GYyuAtfDcrHKp4Lm2YDdlVuJYpaYgx(m)(%)2BGLpptNvoZTCUE(h)jIxHM

HSh27yu6z7qjJogAgwdjA7CJdt%2FNkJTL6pvPvTEFaEXgScp2D7RJi7aH(e)Pdpi%2Bz66%2

B1kT8quJrrFUrg(%)3D HTTP/1.1

Host: andongpo(.)or(.)kr

User-Agent: Mozilla/5.0 (Linux; Android 14; SAMSUNG SM-S918N) AppleWebKit/537.36

(KHTML, like Gecko) SamsungBrowser/22.0.3.1 Chrome/118.0.0.0 Mobile Safari/537.36

Accept: image/avif(,)image/webp,*/*

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

DNT: 1

Sec-GPC: 1

Connection: keep-alive

Sec-Fetch-Dest: image

Sec-Fetch-Mode: no-cors

Sec-Fetch-Site: cross-site

Accept-Encoding: gzip, deflate

즉 이쪽저쪽 해킹해서 네이버 로그인 정보 털려는 목적임 결론 항상 조심하는 것이 좋으며 네이버 아이디 및 비밀번호를 입력했다고 하면 비밀번호를 변경 및 그리고 2단계 인증들 보호 서비스를 사용하는 것을 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬 2024년 1월부터 일부 사용자에 대해 제3자 추적 쿠키를 비활성화 (0) | 2023.12.20 |

|---|---|

| 모바일 부고 알림 부모님 별세를 악용한 스미싱 사이트-lms(.)appliveko(.)com (4) | 2023.12.15 |

| 윈도우 10,윈도우 11 KB5033372,KB5033375 보안 업데이트 (2) | 2023.12.14 |

| Tutanota 메일 사칭 피싱 메일-ipfs(.)dweb(.)link(2023.12.7) (0) | 2023.12.14 |

| 마이크로소프트 기술 지원 사칭 사기(サポート 詐欺) 사칭 스캠 사이트-scriptedspam(.)azurewebsites(.)net(2023.12.04) (0) | 2023.12.08 |

| 구글 크롬 120.0.6099.63 보안 업데이트 및 비밀번호 공유, 자동 안전 확인 기능 업데이트 (0) | 2023.12.07 |

| 모바일 부고 알림 부모님 별세를 악용한 스미싱 사이트-m(.)hbugov(.)com(2023.11.17) (0) | 2023.12.05 |

| 북한 해킹 단체 APT37 에서 만든 악성코드-국군재정관리단.chm(2023.11.21) (0) | 2023.12.04 |