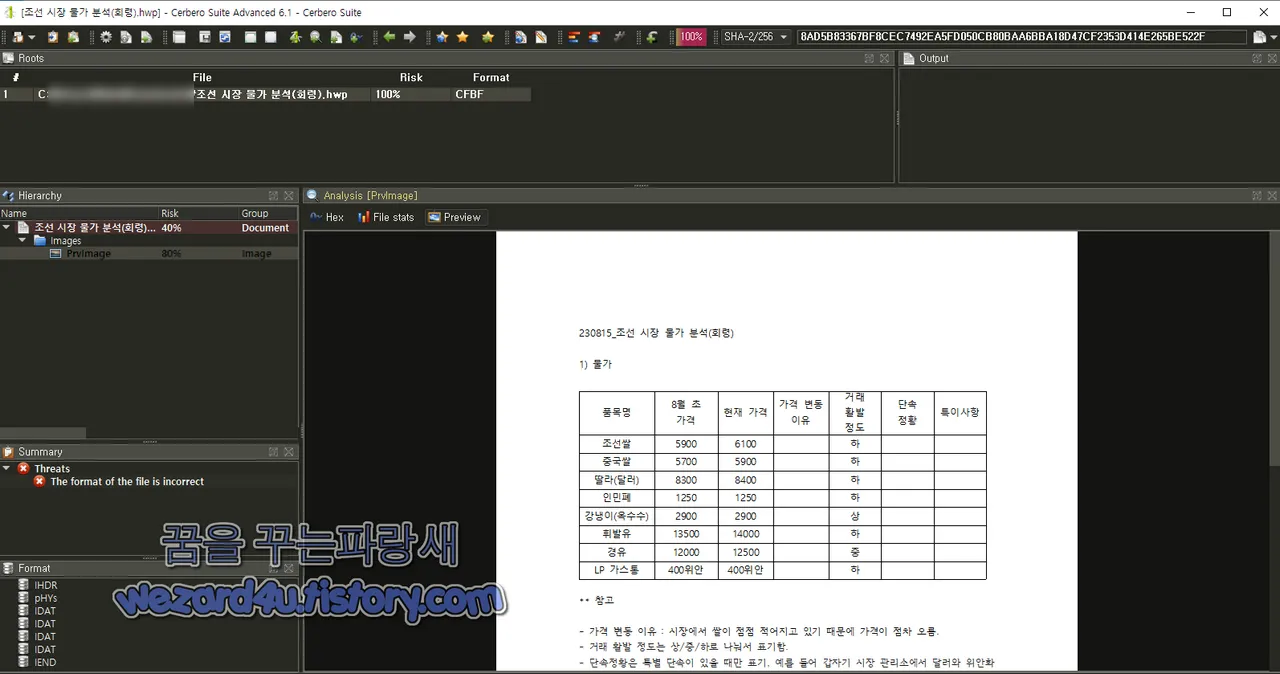

오늘은 북한 해킹 단체 Konni(코니) 에서 만든 악성코드인 조선 시장 물가 분석(회령).hwp?(2023.11.17)에 대해 글을 적어 보겠습니다. 해당 악성코드는 hwp 즉 한글과 컴퓨터에서 만든 HWP 첨부 파일로 돼 있으며 북한의 시장(장마당) 물가 분석 내용을 담고 있어서 대북 관계자 또는 북한 관련해서 다루는 분들을 타켓으로 하는 것을 추측할 수가 있으며 해쉬값은 다음과 같습니다.

파일명:조선 시장 물가 분석(회령).hwp

사이즈:71.0 KB

MD5:54b3aa4b83e410f4bf28368d59a0711b

SHA-1:b23a3738b6174f62e4696080f2d8a5f258799ce5

SHA-256:d1f81eaf48b878479065d9f04a252edca193bb0ffdd7734daad2103c17a637e9

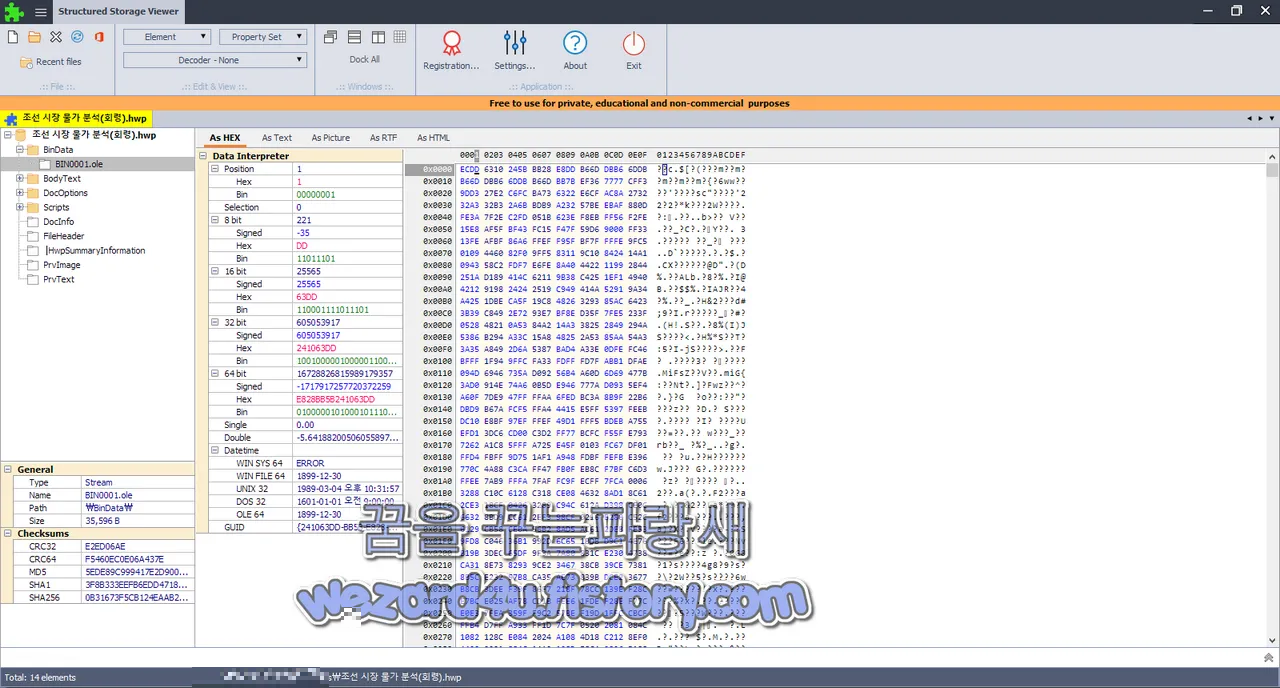

Cerbero Suite Advanced 로 보면 이미지 파일로 존재하는 것을 확인할 수가 있으며 여기서 hwp 파일을 분석하기 위해서 SSView를 통해서 보면 다음과 같은 화면을 볼 수가 있습니다.

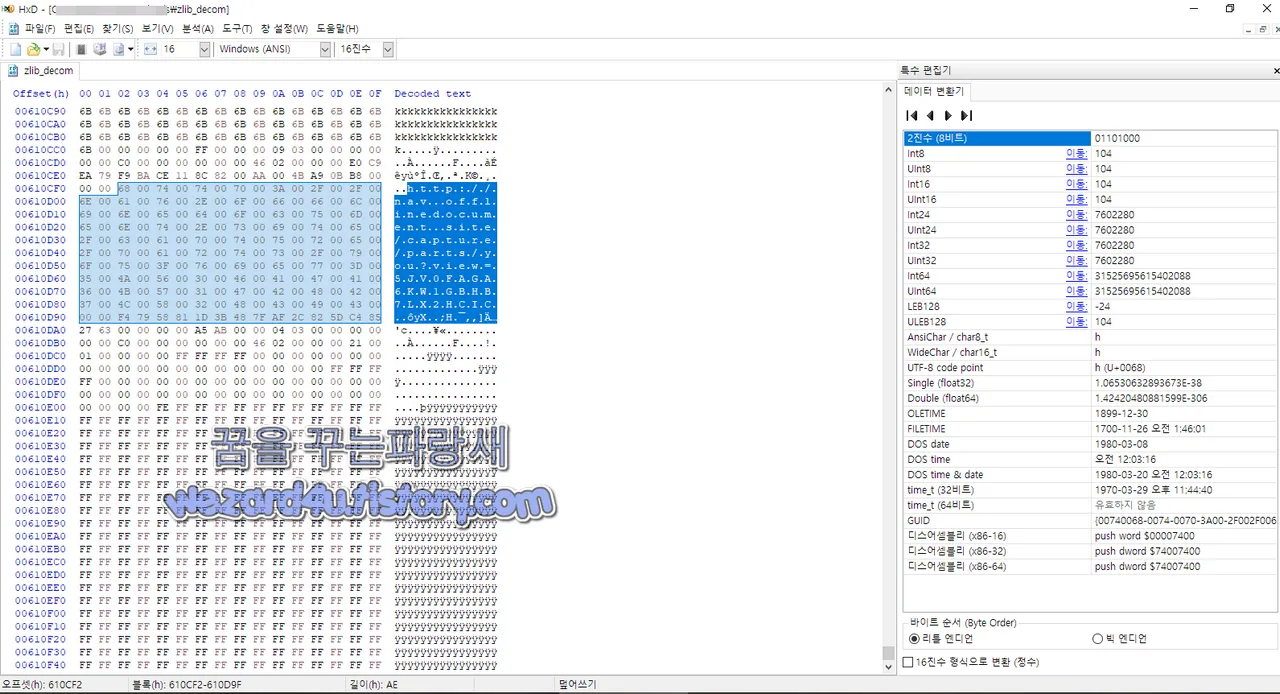

우리의 목표는 BIN0001.ole 파일입니다. 이 걸을 다시 zlib 데이터 압축으로 존재하기 때문에 이걸 보기 좋게 풀면 다음과 같이 C2 서버가 있는 것을 확인할 수가 있습니다.

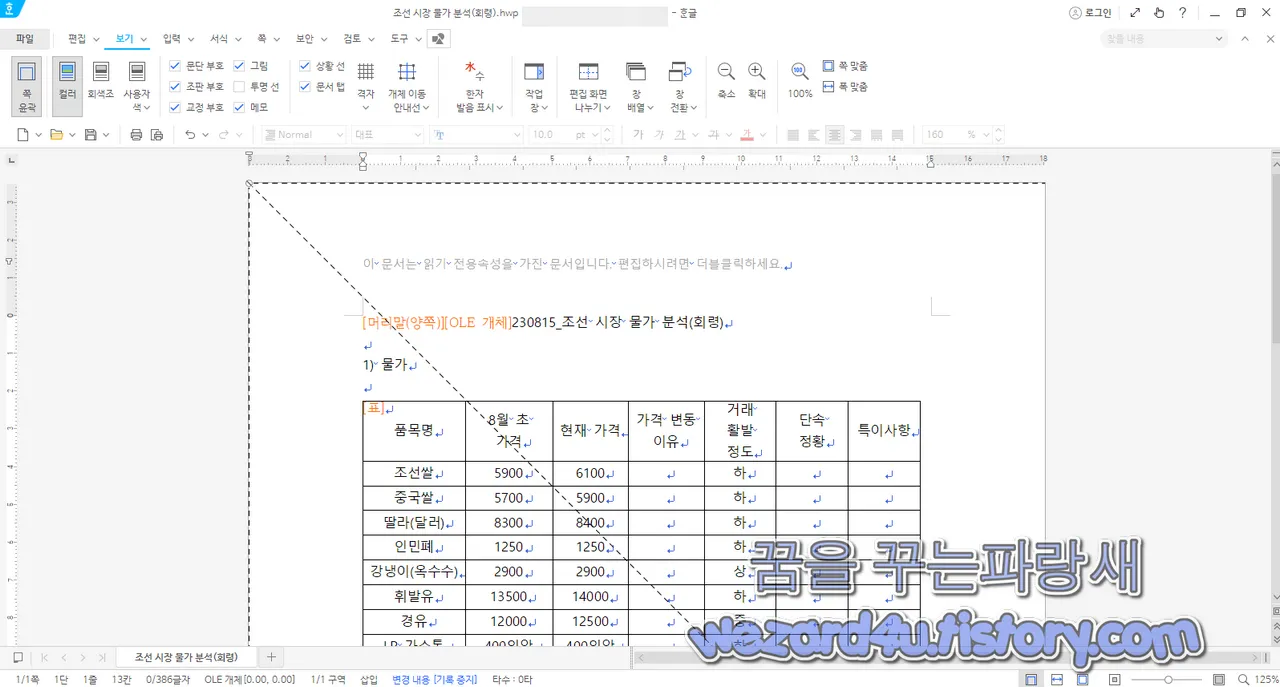

문서가 실행되면 마치 읽기 전용 속성을 가진 문구를 안내하며 편집을 위해 더블 클릭을 유도하게 설계돼 있습니다. 이 걸을 한글에서 조판 부호를 선택하면 우리는 OLE 사용을 하고 있음이라는 것을 확인할 수가 있습니다.

즉 해당 부분은 한글과 컴퓨터의 한글 프로그램 취약점을 악용한 것이 아니고 정상적인 문서에다가 악성 OLE을 삽입해서 사용자가 클릭하게 유도하는 방식을 이용

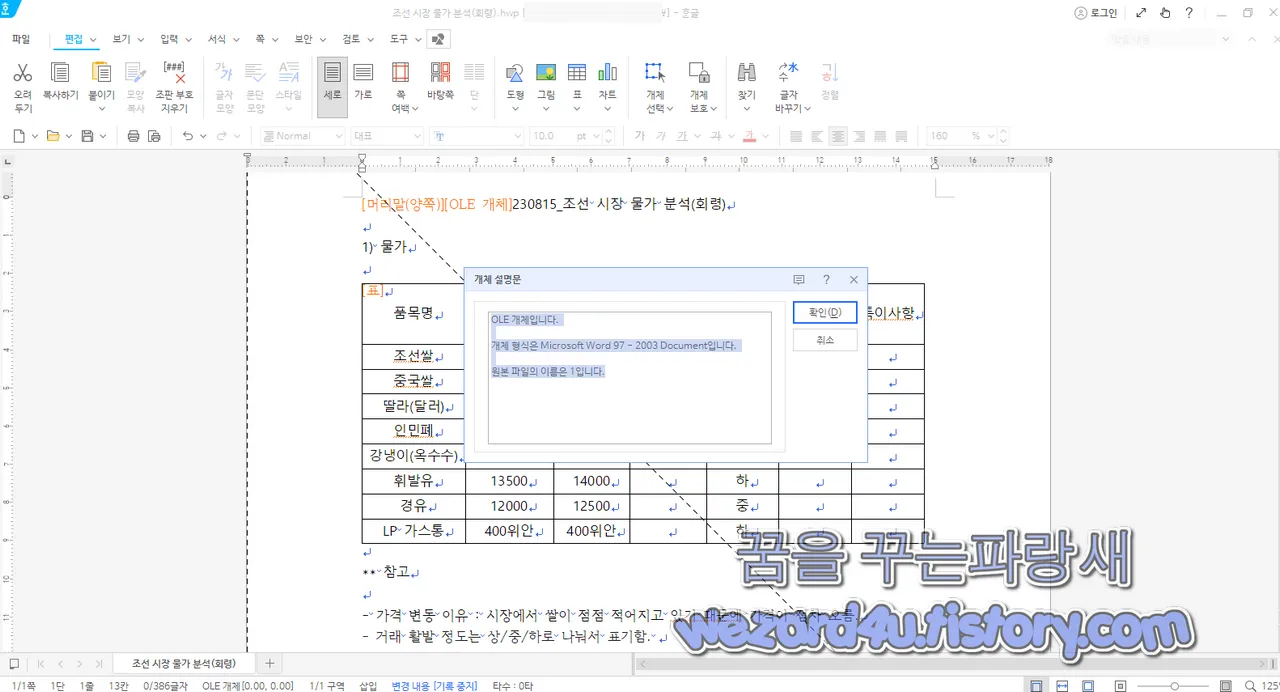

개체 설명문을 보면 다음과 같이 돼 있는 것을 확인할 수가 있습니다.

OLE 개체입니다.

개체 형식은 Microsoft Word 97 - 2003 Document입니다.

원본 파일의 이름은 1입니다.

해당 악성코드 공격자는 [개체 설명문] 내용에서도 개체 형식을 HWP가 아닌 Word Document

문서라고 작성하여 이용자를 속이는 방법을 사용하고 있음

C2 서버 주소

http://nav.offlinedocument(.)site/capture/parts/you?view=5(J)V0FAGA

6KW1GBHB7LX2H(C)IC이며 주로 문서(Office, Document) 서비스처럼 위장하는 방식을 사용하고 있음

2024-01-31 04:24:54 UTC 기준 바이러스토탈로 보면 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Downloader/HWP.Agent

ALYac:Exploit.HWP.Agent

Arcabit:Trojan.Generic.D2122A78

Avast:Other:Malware-gen [Trj]

AVG:Other:Malware-gen [Trj]

BitDefender:Trojan.Generic.34744952

Emsisoft:Trojan.Generic.34744952 (B)

eScan:Trojan.Generic.34744952

ESET-NOD32:HWP/TrojanDownloader.Agent.N

GData:Trojan.Generic.34744952

Google:Detected

Lionic:Trojan.Script.Generic.4!c

MAX:Malware (ai Score=88)

McAfee:RDN/Generic Downloader.x

Microsoft:Trojan:O97M/Phish!MSR

QuickHeal:O97M.M.Downloader.48535.GC

Skyhigh (SWG):RDN/Generic Downloader.x

Sophos:Troj/DocDl-AHDB

Symantec:Trojan.Mdropper

Tencent:Win32.Trojan-Downloader.Der.Rimw

Trellix (FireEye):Trojan.Generic.34744952

TrendMicro:Trojan.W97M.FRS.VSNW09A24

TrendMicro-HouseCall:Trojan.W97M.FRS.VSNW09A24

Varist:HWP/Expl.D

VIPRE:Trojan.Generic.34744952

ViRobot:HWP.S.Agent.72704

기본적으로 이런 악성코드에 대응하려면 백신 프로그램을 설치해서 사용하면 되고 자신이 아는 사람에게 온 이메일이라도 의심해 보는 방법밖에 없으며 해당 악성코드는 앞서 이야기한 것처럼 HWP 프로그램의 취약점을 악용한 것이 아니기고 OLE 객체를 악용한 것이 때문에 한글과 컴퓨터의 취약점하고 상관이 없는 악성코드입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 러시아 정부의 지원을 받는 해킹그룹 가마레돈 에서 만든 악성코드-11D5421C.doc(2024.1.23) (0) | 2024.02.14 |

|---|---|

| 부고 알림 부모님 별세를 악용한 스미싱 사이트-초대장12(.)korean100(2024.1.28) (0) | 2024.02.13 |

| 옵션 검색 및 기록 개선 KeePass 2.56 업데이트 (0) | 2024.02.09 |

| 주문 확인으로 위장한 악성코드-주문 확인.doc(2024.1.25) (0) | 2024.02.08 |

| 재혼 알림 을 위장한 스미싱 사이트-go(.)appp(.)ooguy(.)com(2024.1.28) (0) | 2024.02.05 |

| 엔씨소프트 주문 송장으로 위장한 피싱 파일-电子发票20399201011-2023(.)jpg(.)html(2024.1.15) (0) | 2024.01.30 |

| Konni(코니) 에서 만든 악성코드-NService_youngji057.chm(2023.11.18) (2) | 2024.01.29 |

| 미 연방수사국 사칭 스미싱 메일-qjao@service(.)898840(.)com(2024.1.17) (0) | 2024.01.26 |