오늘은 가짜 윈도우 보안 경고로 사람을 낚아서 금전적 이득을 취하는 피싱 사이트 criticalfuckdedicated(.)s3(.)ap-southeast-1(.)amazonaws(.)com(2024.6.3)에 대해 글을 적어 보겠습니다.

피싱 보다는 일단 해당 스캠(Scam) 이라고 생각을 하면 쉽게 사용자를 속이는 신용 사기로 보는 쪽이 나을 것 같습니다. 사기 치는 방식은 간단합니다.

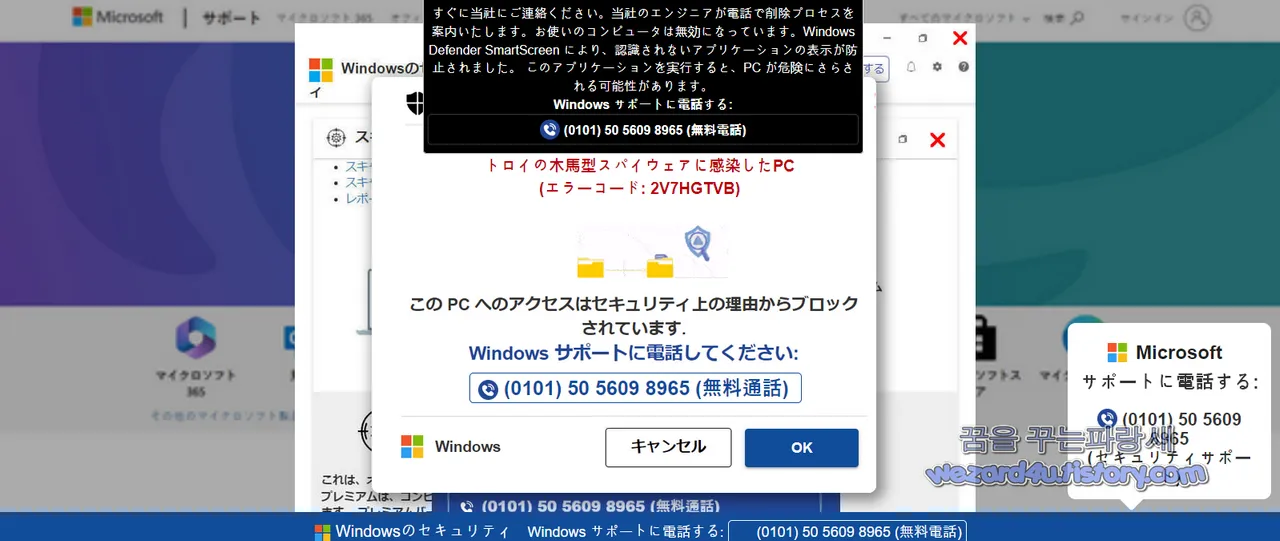

사이트에 보면 전화번호가 있으며 해당 번호로 전화를 걸면 이제 해당 언어에 맞게 담당자가 나와서 여기 마이크로소프트 공식 기술 지원팀입니다. 라고 답변을 할 것이고 제가 화면에 이렇게 저렇게 나오고 에러 코드 2V7HGTVB 이 나와야 하면 OK 한 놈 낚았다. 라면서 작업을 할 것입니다.

장치에 대한 원격 액세스 를 제공하는 프로그램을 설치하도록 요청을 할 거나 숙련된 사기꾼은 원격 액세스 를 사용하여 일반 시스템 메시지를 문제의 징후로 잘못 표시할 수 있게 하며

또한, 브라우저를 전체 화면 모드 로 전환하고 사라지지 않는 팝업 메시지를 표시하여 브라우저를 잠금을 시전을 할 수가 있으며 이러한 가짜 오류 메시지는 기술 지원 핫라인을 호출하도록 놀라게 하는 것이 목표이며 여기서 일회성 비용이나 구독 형태로 결제 즉 비트코인 이나 기프트 카드와 같은 암호 화폐(가상화폐)의 형태 금전적인 부분을 요구

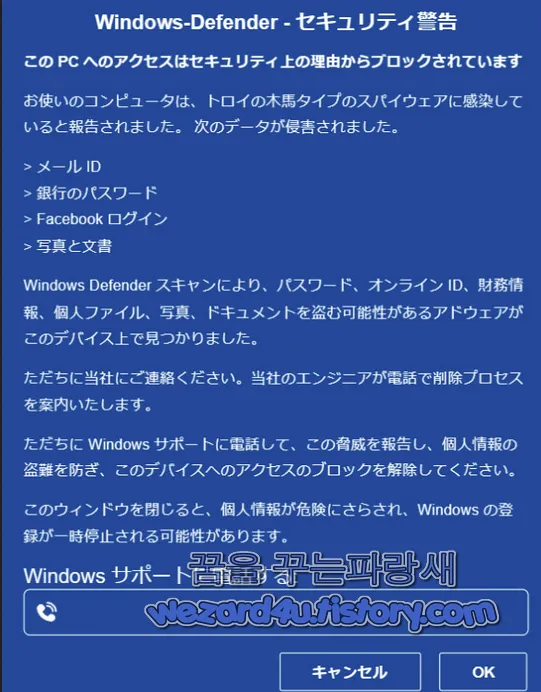

할 것입니다. 내용을 보면 Windows Defender SmartScreen により、認識されないアプリケーションの表示が防止されました。 このアプリケーションを実行すると、PC が危険にさらされる可能性があります。 Windows Defender スキャンにより、パスワード、オンライン ID、財務情報、個人ファイル、写真、ドキュメントを盗む可能性があるアドウェアがこのデバイス上で見つかりました

すぐに当社にご連絡ください。当社のエンジニアが電話で削除プロセスを案内いたします。お使いのコンピュータは無効になっています。Windows Defender SmartScreen により、認識されないアプリケーションの表示が防止されました。 このアプリケーションを実行すると、PC が危険にさらされる可能性があります 등으로 해서 사람을 낚는 방식을 사용합니다.

내용은 Windows Defender SmartScreen(윈도우 디펜더 스마트스크린)에 의해 확인이 되지 않은 애플리케이션을 표시하는 것 차단을 했으며 해당 애플리케이션을 실행하며 PC(컴퓨터,노트북)이 위험할 소지가 있고 윈도우 디펜더 스캔해서 비밀번호, 온라인 ID,금융정보,개인정보 파일, 사진, 문서를 도난 가능성이 있다.

그러니 바로 연락을 해서 당사(마이크로소프트)의 엔지니어(기술지원팀)이 전화로 제거 프로그램을 안내해서 사용하면 제거 가능하니까 니가~호구이며 연락하세요. 라는 내용입니다.

결국, 트로이 목마 스파이웨어에 감염된 PC(컴퓨터, 노트북) 이라고 하면서 시원하게 에러 코드 2V7HGTVB 라는 것을 보여 줍니다. 그런데 이거 이번 년도 1월에 작성한 글에서 에러코드는 똑같은 것을 확인할 수가 있습니다.

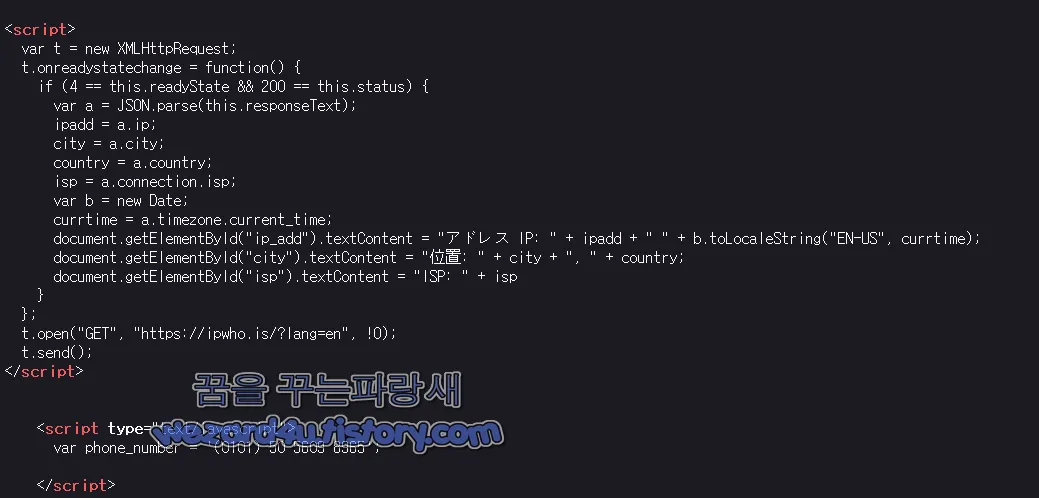

일단 먼저 웹 소스를 열어보려고 하면 단축키로는 열리지 않아서 수동으로 열어보면 사용자 위치 정보 등을 파악하기 위한 코드가 보이는 것을 확인할 수가 있습니다.

위치 정보 및 IP 주소 가져오기 코드

<script>

var t = new XMLHttpRequest;

t.onreadystatechange = function() {

if (4 == this.readyState && 200 == this.status) {

var a = JSON.parse(this.responseText);

ipadd = a.ip;

city = a.city;

country = a.country;

isp = a.connection.isp;

var b = new Date;

currtime = a.timezone.current_time;

document.getElementById("ip_add").textContent = "アドレス IP: " (+) ipadd

+ " " + b.toLocaleString("EN-US", currtime);

document.getElementById("city").textContent = "位置: " (+) city + ", " (+) country;

document.getElementById("isp").textContent = "ISP: " + isp

}

};

t.open("GET", "https://ipwho(.)is/?lang=en", !0);

t(.)send();

</script>

<script type="text/javascript">

var phone_number = '(0101) 50 5609 8965';

</script>코드 설명

해당 스크립트는 사용자 IP 주소를 가져와 해당 IP 주소의 위치와 ISP(인터넷 서비스 제공자) 정보를 HTML 요소에 표시하기 위해서 존재하는 코드

XMLHttpRequest 객체를 생성

var t = new XMLHttpRequest;

요청의 상태가 변화할 때마다 실행될 함수 정의

t.onreadystatechange = function() {

// readyState가 4이고, status가 200일 때 요청이 성공적으로 완료되었을 때 실행이 되게 되어져 있음)

if (4 == this.readyState && 200 == this.status) {

서버로부터 받은 응답 텍스트를 JSON 형태로 변환

var a = JSON.parse(this.responseText);

JSON 데이터에서 IP 주소, 도시, 국가, ISP 정보를 확보

ipadd = a.ip;

city = a.city;

country = a.country;

isp = a.connection.isp;

현재 날짜와 시간을 가져오기

var b = new Date;

JSON 데이터에서 현재 시간을 추출

currtime = a.timezone.current_time;

IP 주소와 현재 시간을 HTML 요소에 표시

document.getElementById("ip_add").textContent = "アドレス IP: " + ipadd + " " + b.toLocaleString("EN-US", currtime);

도시와 국가 정보를 HTML 요소에 표시

document.getElementById("city").textContent = "位置: " + city + ", " + country;

ISP 정보를 HTML 요소에 표시합니다.

document.getElementById("isp").textContent = "ISP: " + isp;

}

};

GET 요청을 설정하고 ipwho(.)is API에서 IP 정보와 위치 데이터를 사용

t.open("GET", "hxxps://ipwho(.)is/?lang=en", !0);

요청을 서버로 전송합니다.

t.send();

해당 스크립트는 주로 사용자 IP 정보를 얻기 위해 ipwho(.)is API를 호출하고 나서 받은 정보를 페이지에 표시하는 기능을 수행

두 번째 스크립트 단순히 전화번호를 변수에 저장하는 스크립트

var phone_number = '(0101) 50 5609 8965';

해당 변수를 사용하여 페이지나 다른 로직에서 전화번호를 표시하거나 활용할 수 있습니다.

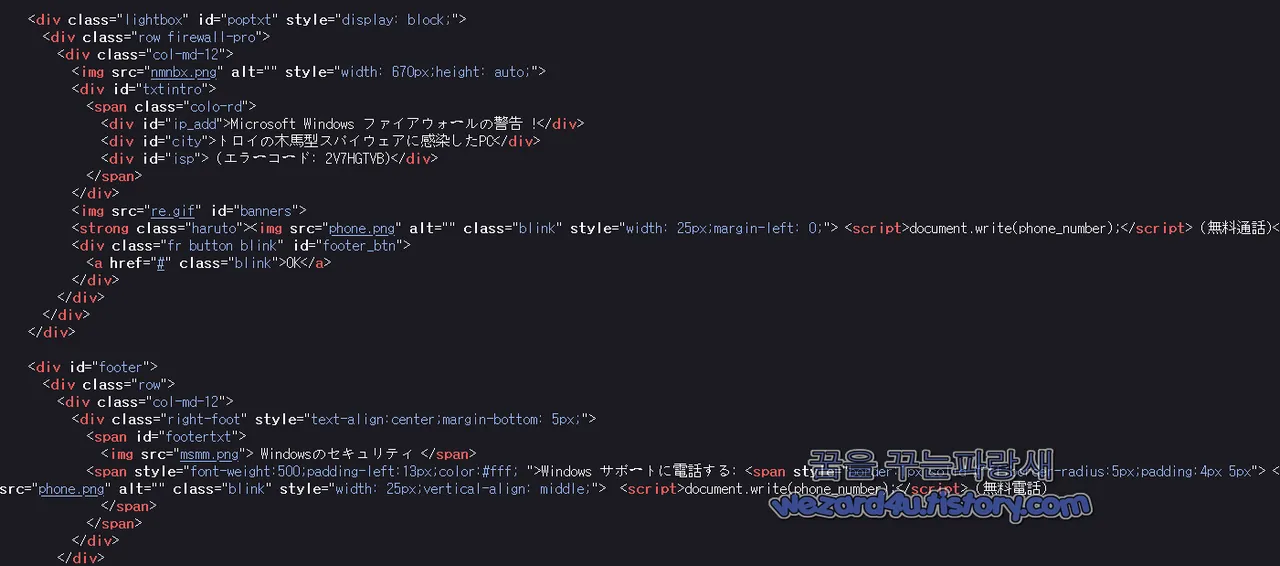

트로이 목마에 감염되었다고 거짓말을 하는 팝업 표시 코드

<div class="lightbox" id="poptxt" style="display: block;">

<div class="row firewall-pro">

<div class="col-md-12">

<img src="nmnbx.png" alt="" style="width: 670px;height: auto;">

<div id="txtintro">

<span class="colo-rd">

<div id="ip_add">Microsoft Windows ファイアウォールの警告 !</div>

<div id="city">トロイの木馬型スパイウェアに感染したPC</div>

<div id="isp"> (エラーコード: 2V7HGTVB)</div>

</span>

</div>

<img src="re(.)gif" id="banners">

<strong class="haruto"><img src="phone.png" alt="" class="blink"

style="width: 25px;margin-left: 0;"> <script>document.write(phone_number);</script>

(無料通話)</strong>

<div class="fr button blink" id="footer_btn">

<a href="#" class="blink">OK</a>

</div>

</div>

</div>

</div>코드 설명

해당 HTML 코드는 사용자의 컴퓨터가 트로이의 목마 스파이웨어에 감염되었다고 속이는 부분입니다.

1. 컨테이너 Div: 가장 바깥쪽 <div>는 클래스 lightbox 와 id poptxt를 가지며 display: block; 으로 설정돼 있어서 사용자 화면에 표시되게 합니다.

2. 행 및 열 Div:라이트박스 내부에는 <div class="row firewall-pro"> 와 <div class="col-md-12">가 존재합니다.

3. 이미지:

첫 번째 이미지 (nmnbx(.)png)는 특정 크기로 표시

두 번째 이미지 (re(.)gif)는 코드 후반부에 표시되게 코드가 설계돼 있습니다.

4. 텍스트 콘텐츠:

<div id="txtintro"> 는 다양한 경고 메시지를 포함

Microsoft Windows ファイアウォールの警告 !: Microsoft Windows 방화벽 경고 트로이 목마형 스파이웨어에 감염된 PC 에러 코드: 2V7HGTVB 를 표시하게 돼 있습니다.

5. 전화번호:

<strong class="haruto"> 내에 <img src="phone(.)png" alt="" class="blink" style="width: 25px;margin-left: 0;"> 와 <script>document.write(phone_number);</script> 를 사용하여 전화번호를 표시하게 하며 이는 사용자가 무료 통화로 전화하도록 유도해서 사용자의 금적전으로 불법으로 탈취하기 위해서 한 작업입니다. 전화화면 일본어 좀 할 줄 아는 사람이 받으며 억양은 전혀 일본인이 아니라는 것을 확인할 수가 있으면 저~인도에 있는 어느 건물에서 사용자 정보를 낚으려고 작업을 하는 것입니다.

이런 경고 나오면 어떻게 하느냐 그냥 시원하게 무시하시면 됩니다. Emsisoft Browser Security 같은 브라우저 부가기능을 설치해서 사용하면 도움이 대단히 될 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 국세청 사칭 북한의 해킹 그룹 Konni(코니)에서 만든 악성코드-부가가치세 수정신고 안내(부가가치세사무처리규정).hwp(2024..6.27).lnk (0) | 2024.07.04 |

|---|---|

| 북한 해킹 단체 김수키(Kimsuky)에서 만든 악성코드-강연의뢰서_엄구호 교수님.docx.lnk(2024.6.4) (0) | 2024.06.28 |

| Kaspersky(카스퍼스키)가 미국에서 금지되면 사용자 대책 (0) | 2024.06.24 |

| 북한 해킹 그룹인 Konni(코니)로 추정 이 되는 2024년 북한인권 민간단체 전략활동 지원사업 신청서.lnk(2024.6.11) (0) | 2024.06.21 |

| 국세청 사칭 북한의 해킹 그룹 Konni(코니)에서 만든 악성코드-VAT.hwp(2024.6.13) (0) | 2024.06.18 |

| Bitwarden Authenticator 다른 인증 앱에서 TOTP 토큰 가져 오는 방법 (0) | 2024.06.17 |

| Firefox 127(파이어폭스 127) 보안 업데이트 DNS 프리페칭 등 추가 (0) | 2024.06.14 |

| 윈도우 10 KB5039211,윈도우 11 KB5039212 보안 업데이트 (0) | 2024.06.13 |