마이크로소프트에서 제공하는 운영체제인 윈도우 10,윈도우 11 KB5009543 및 KB5009545 KB5009566 보안 업데이트 내용에 대해서 글을 적어보겠습니다.

윈도우 10 버전 21H2, 버전 21H1 및 버전 20H2, 윈도우 11 에 대한 보안 업데이트 이며 해당 업데이트 는 누적 업데이트 에는 2021년 11월 업데이트, 2021년 5월 업데이트, 2020년 10월 업데이트(버전 20H2)에 대한 보안 수정 사항이 포함되어 있으며 해당 업데이트 는 소비자 에디션을 사용하는 경우 2020년 5월 업데이트(버전 2004)에 사용할 수 없지만, 엔터프라이즈 또는 교육 SKU를 사용하는 장치에서는 같은 업데이트가 제공

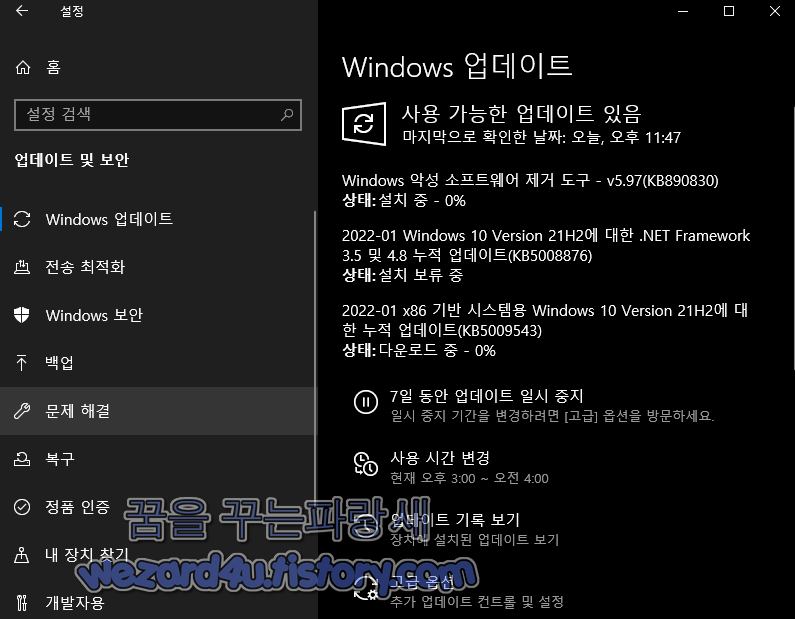

업데이트는 Windows 업데이트, WSUS 및 Microsoft 업데이트 카탈로그를 통해 제공되며 다양한 버그 수정 및 성능 향상이 포함

Windows 10 버전 1507:KB5009585(OS 빌드 10240.19177)

Windows 10 버전 1607:KB5009546(OS 빌드 14393.4886)

Windows 10 버전 1703:EOS

Windows 10 버전 1709:EOS

Windows 10 버전 1803:EOS

Windows 10 버전 1809:KB5009557(OS 빌드 17763.2452)

Windows 10 버전 1903:EOS

Windows 10 버전 1909:KB5009545(OS 빌드 18363.2037)

Windows 10 버전 2004, 20H2 및 21H1:KB5009543(OS 빌드 19042.1466, 19043.1466 및 19044.1466)

그리고 윈도우 11 같은 경우 KB5009566 업데이트를 설치하고 윈도우 11은 빌드 번호를 22000.434로 변경이 됩니다.

먼저 윈도우 10 같은 경우 누적 업데이트의 새로운 기능

일본어 IME(입력기)에 영향을 주는 알려진 문제를 업데이트 사용하는 앱에서 입력한 텍스트가 순서대로 표시되지 않거나 텍스트 커서가 예기치 않게 이동할 수 있음 멀티바이트 문자 집합(MBCS)

윈도우 운영 체제의 보안을 업데이트 해당 업데이트는 Windows 업데이트를 설치하는 구성 요소인 서비스 스택의 품질을 개선 SSU(서비스 스택 업데이트)를 사용하면 장치에서 Microsoft 업데이트를 수신하고 설치할 수 있도록 강력하고 안정적인 서비스 스택을 확보할 수 있음

해당 업데이트는 Windows 업데이트를 설치하는 구성 요소인 서비스 스택의 품질을 개선

SSU(서비스 스택 업데이트)를 사용하면 장치에서 Microsoft 업데이트를 수신하고 설치해서 장치에서 Microsoft 업데이트를 수신하고 설치할 수 있도록 강력하고 안정적인 서비스 스택을 확보할 수 있음

윈도우 11 같은 경우에는 다음과 같습니다.

일본어 IME(입력기)에 영향을 주는 알려진 문제를 해결

일본어 IME를 사용하여 텍스트를 입력할 때 텍스트가 잘못 표시되거나 MBCS(멀티바이트 문자 집합)를 사용하는 앱에서 텍스트 커서가 예기치 않게 이동할 수 있음

해당 문제는 Microsoft 일본어 IME 및 타사 일본어 IME에 영향을 줍니다.

Microsoft는 알려진 문제가 Windows 11에 계속 영향을 미쳐 이미지 편집 프로그램이 HDR 디스플레이에서 색상을 올바르게 렌더링하지 못하게 한다고 밝혔습니다.

윈도우 11을 설치하고 일부 이미지 편집 프로그램은 특정 HDR(High Dynamic Range) 디스플레이에서 색상을 올바르게 렌더링하지 않을 수 있음 해당 문제는 밝은 노란색 또는 기타 색상으로 표시될 수 있는 흰색 색상에서 자주 관찰됨

해당 문제는 특정 색상 렌더링 Win32 API가 특정 조건에서 예기치 않은 정보나 오류를 반환할 때 발생 모든 색상 프로필 관리 프로그램이 영향을 받는 것은 아니며 Microsoft 색상 제어판을 포함하여 윈도우 11 설정 페이지에서 사용할 수 있는 색상 프로필 옵션이 올바르게 작동할 것으로 예상

Windows 7 (확장 지원만 해당) :34개의 취약점: 2개의 중요 및 32개의 중요

가상 머신 IDE 드라이브 권한 상승 취약점: CVE-2022-21833

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

Windows 8.1 : 51개의 취약점: 3개의 중요 및 18개의 중요

윈도우 7과 동일

Windows 10 버전 1909:77개의 취약점: 5개의 중요 및 72개의 중요

오픈 소스 Curl 원격 코드 실행 취약점:CVE-2021-22947

가상 머신 IDE 드라이브 권한 상승 취약점:CVE-2022-21833

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

DirectX 그래픽 커널 원격 코드 실행 취약점: CVE-2022-21912

DirectX 그래픽 커널 원격 코드 실행 취약점:CVE-2022-21898

Windows 10 버전 2004, 20H2, 21H1 및 21H2: 취약점 78개, 중요 6개, 중요 72개

DirectX 그래픽 커널 원격 코드 실행 취약점:CVE-2022-21912

HTTP 프로토콜 스택 원격 코드 실행 취약점:CVE-2022-21907

DirectX 그래픽 커널 원격 코드 실행 취약점:CVE-2022-21898

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

가상 머신 IDE 드라이브 권한 상승 취약점:CVE-2022-21833

오픈 소스 Curl 원격 코드 실행 취약점:CVE-2021-22947

Windows 11 :66개의 취약점,3개의 중요 및 63개의 중요

HTTP 프로토콜 스택 원격 코드 실행 취약점:CVE-2022-21907

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

오픈 소스 Curl 원격 코드 실행 취약점:CVE-2021-22947

Windows 서버 제품

Windows Server 2008 R2(확장 지원만 해당): 34개의 취약점: 2개의 중요 및 32개의 중요

가상 머신 IDE 드라이브 권한 상승 취약점:CVE-2022-21833

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

Windows Server 2012 R2 : 52개의 취약점: 2개의 중요 및 50개의 중요

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

가상 머신 IDE 드라이브 권한 상승 취약점:CVE-2022-21833

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

가상 머신 IDE 드라이브 권한 상승 취약점:CVE-2022-21833

Windows Server 2019 : 82개의 취약점: 6개의 중요 및 76개의 중요

HTTP 프로토콜 스택 원격 코드 실행 취약점:CVE-2022-21907

DirectX 그래픽 커널 원격 코드 실행 취약점:CVE-2022-21912

DirectX 그래픽 커널 원격 코드 실행 취약점:CVE-2022-21898

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

가상 머신 IDE 드라이브 권한 상승 취약점:CVE-2022-21833

오픈 소스 Curl 원격 코드 실행 취약점:CVE-2021-22947

Windows Server 2022: 81개 취약점: 5개 중요 및 76개 중요

HTTP 프로토콜 스택 원격 코드 실행 취약점:CVE-2022-21907

DirectX 그래픽 커널 원격 코드 실행 취약점:CVE-2022-21898

Active Directory 도메인 서비스 권한 상승 취약점:CVE-2022-21857

가상 머신 IDE 드라이브 권한 상승 취약점:CVE-2022-21833

오픈 소스 Curl 원격 코드 실행 취약점:CVE-2021-22947

여기서 중요한 것은 윈도우 11,Windows Server 2022를 사용하는 컴퓨터에 대한 치명적인 보안 취약점을 업데이트가 이루어졌습니다.

일단 해당 공격은 CVE-2022-21907이며 Windows IIS(인터넷 정보 서비스) 웹 서버의 HTTP 요청을 처리하기 위한 프로토콜 수신기로 사용되는 HTTP 프로토콜 스택(HTTP.sys)에서 문제가 발견되었습니다. 먼저 해당 공격에 성공 조건은 다음과 같습니다. 악의적인 목적을 가진 자가 악의적으로 제작된 패킷을 패킷 처리에 취약한 HTTP 프로토콜 스택을 사용하는 대상 윈도우 서버로 보내야 합니다. 다만, 해당 보안 취약점은 다행히도 해당 보안 취약점을 적극적으로 사용이 되지 않고 있습니다.

일부 윈도우 버전(예: Windows Server 2019 및 Windows 10 버전 1809)에서는 버그가 포함된 HTTP 트레일러 지원 기능이 기본적으로 활성화되어 있지 않음

취약점 완화 레지스터리 수정(윈도우 11,윈도우 서버 2022 이외에는 적용 되지 않음)

레지스터리 수정 방법

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\HTTP\Parameters\

"EnableTrailerSupport"=dword:00000001

값 설정으로 임시로 대처 가능

알려진 문제가 알려진 문제

Windows 7 SP1 및 Windows Server 2008 R2

업데이트가 실패한 것으로 표시될 수 있으며 컴퓨터가 ESU에 없어서 제거될 수 있음

이름 바꾸기와 같은 특정 작업은 클러스터 공유 볼륨에서 실패할 수 있음

관리자 권한이 있는 프로세스에서 작업을 수행

CSV 소유권이 없는 노드에서 작업을 수행

Windows 8.1 및 서버 2012 R2

이름 바꾸기와 같은 특정 작업은 클러스터 공유 볼륨 에서 실패할 수 있음

관리자 권한이 있는 프로세스에서 작업을 수행

CSV 소유권이 없는 노드에서 작업을 수행

Windows 10 버전 2004, 20H2, 21H1 및 21H2

사용자 지정 설치는 새 Microsoft Edge 웹 브라우저를 수신하지 못할 수 있지만 이전 버전은 제거될 수 있음

일부 장치는 KB5003690(2021년 6월 21일) 설치 후 업데이트를 설치할 수 없음

PSFX_E_MATCHING_BINARY_MISSING 오류가 표시

해결 방법:CMD(명령 프롬프트) 관리자 권한으로 실행

Reg.exe Add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion /v AllowInplaceUpgrade /t REG_DWORD /f /d 1

실행 만약을 대비해서 레지스터리 백업 및 시스템 백업 준비 문제가 발새을 했을시 해당 키값 삭제 또는 레지스터리 백업 된 걸로 복구 및 시스템 복구

원격 데스크톱 연결에서 스마트카드 인증을 사용할 때 연결이 인증에 실패할 수 있음

윈도우 11

Windows 11 설치 후 일부 이미지 편집 프로그램은 특정 HDR(High Dynamic Range) 디스플레이에서 색상을 올바르게 렌더링하지 않을 수 있음

요약

윈도우 운영 체제의 모든 지원 클라이언트와 서버 버전에 대한 보안 업데이트

Microsoft는 .NET Framework, Microsoft Dynamics, Microsoft Office, Microsoft Edge, Microsoft Teams, Microsoft Windows 코덱 라이브러리, DirectX, Windows Defender, Windows Secure Boot 등을 포함한 다른 회사 제품에 대한 보안 업데이트

다음 클라이언트 운영 체제에는 알려진 문제가 있음 Windows 7, Windows 8.1, Windows 10 버전 1607, Windows 10 버전 20H2, Windows 10 버전 21H1, Windows 11

다음 서버 운영 체제에는 알려진 문제가 있음 Windows Server 2008, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows Server 2022

해당 운영체제 및 프로그램들을 사용하면 보안 업데이트를 권장합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 인텔 CPU SGX 지원 중단으로 인한 블루레이 재생 불가 (0) | 2022.01.17 |

|---|---|

| 윈도우 KB5009543,KB5009566 L2TP VPN 연결이 끊김 현상 해결 방법 (0) | 2022.01.16 |

| 일부 파이어폭스 사용자 연결 문제 보고 문제 해결 방법 (0) | 2022.01.15 |

| 모질라 파이어폭스 96.0 보안 업데이트 (2) | 2022.01.13 |

| 윈도우 7, 윈도우 8 다시 지원 시작하는 VeraCrypt 1.25.7(베라 크립트 1.25.7) (0) | 2022.01.12 |

| 카카오 계정 이용자 보호상태를 위장한 피싱 메일(2022.1.07) (0) | 2022.01.10 |

| 교통범칙금 통지 문자 사칭 스미싱 악성코드-경찰청교통민원24(이파인,2021.12.13) (6) | 2022.01.07 |

| 안드로이드 채팅 악성코드-나만의 공간.apk (2) | 2021.12.30 |