오늘은 넷플릭스 사칭 악성코드 랜섬웨어인 FREE NETFLIX.apk(JASON KEK RANSOMWARE)에 대해 글을 적어 보겠습니다. 랜섬웨어 라는 것은 간단하게 이야기하면 컴퓨터에 있는 중요프로그램들을 암호화해서 인질로 삼아서 사용자에게 돈을 탈취할 목적으로 제작된 악성코드를 이야기하면 최근에는 금전을 탈취하기보다는 가상화폐 요구를 하는 것이 대부분입니다.

랜섬웨어 때문에 국내외에서 큰 피해자가 발생을 하고 있습니다. 물론 해당 랜섬웨어 제작자들을 검거하면 해당 암호화를 풀 수가 있는 도구를 보안 업체에서 만들어서 배포하겠지만, 문제는 해당 부분이 적용되지 않으면 소용이 없습니다.

그리고 가상화폐를 요구하고 있으면 대부분은 기본적으로 악의적인 목적을 가진 사람들에게 비트코인 같은 것을 보낸다고 해도 암호화를 해제할 수 있다고 100% 장담을 못하면 그리고 랜섬웨어는 윈도우 운영체제에서 동작하는 것뿐만 아니라 안드로이드 스마트폰뿐만 아니라 안드로이드 OS를 사용하는 스마트 TV도 공격 대상이 됩니다. 을 사용하는 사용자를 대상으로 랜섬웨어도 만들어지고 있습니다.

오늘은 FREE NETFLIX.apk(JASON KEK RANSOMWARE) 이라는 랜섬웨어에 대해 간단하게 분석을 해 보겠습니다.

랜섬웨어 에 대해 알아보겠습니다. 일단 기본적인 해쉬값은 다음과 같습니다.

파일명 FREE NETFLIX.apk

사이즈:2,811,384 Bytes

CRC32:09f829e4

MD5:40af47e3f9dce0af0f405a9007ccc43a

SHA-1:0549f58b2cc65cf235edfecec8db76161b96a82e

SHA-256:53725a504d518e91222f7bcb5a15b809064d25c595480cef65953866c52d3343

SHA-512:4f60b30217317390d157c5f48894e4784044b8e95c5aae884f18441422be419402ee1569ffbda31ea18f7a2db6c1b3873d1d82aae848b5240b43322b799dc379

입니다.

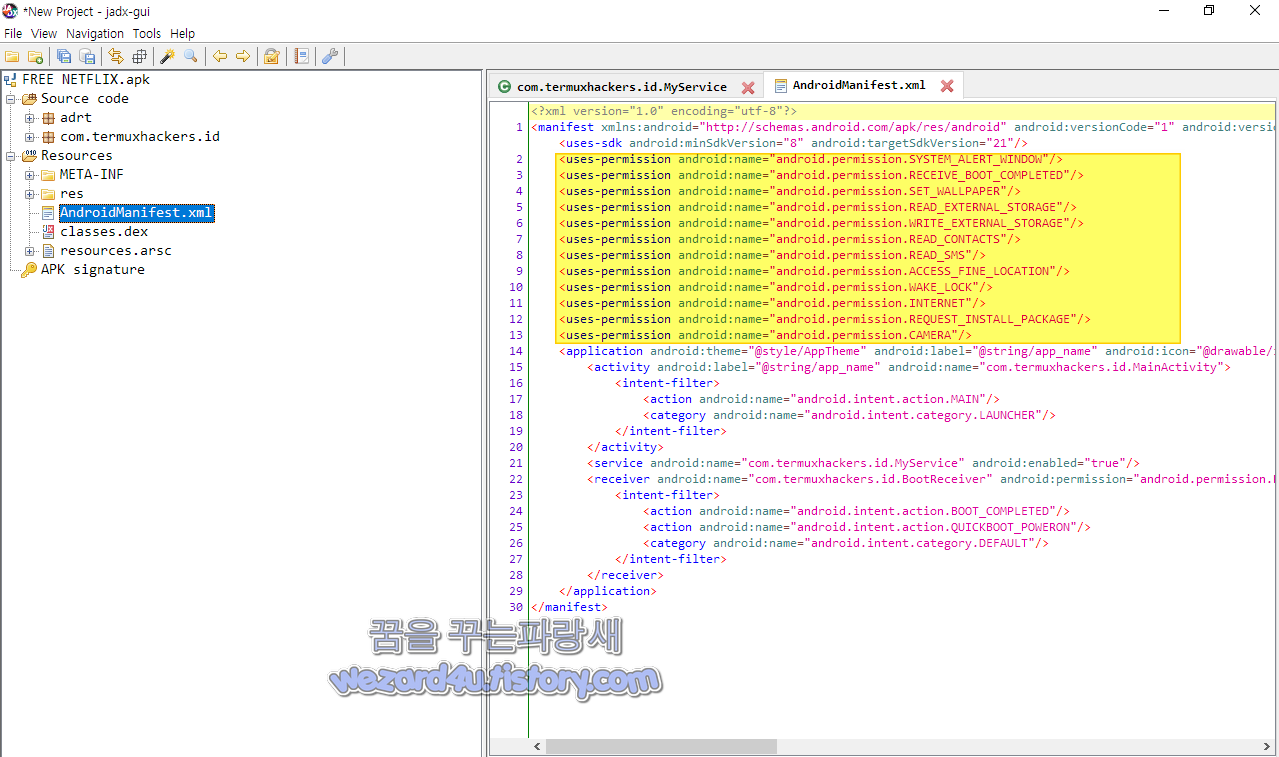

그리고 해당 악성코드의 안드로이드 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.SET_WALLPAPER"/>

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.ACCESS_FINE_LOCATION"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.REQUEST_INSTALL_PACKAGE"/>

<uses-permission android:name="android.permission.CAMERA"/>

일단 FREE NETFLIX(JASON KEK RANSOMWARE) 안드로이드 권한을 보면 기본적으로

안드로이드 윈도우(Overlay) 권한 획득, 부팅 시 앱 자동실행 권한, 바탕화면 설정 권한, 마이크로 SD 읽고 쓰기, 연락처 읽기, 문자 읽기, ACCESS_FINE_LOCATION 안드로이드 권한을 이용해서 최대한 정확한 기기 위치 추정치 확인, 기기를 켜진 상태로 유지, 인터넷 연결, 다른 앱을 설치를 하기 위한 권한(원래는 악성코드를 막기 위한 권한 즉 안드로이드 8.0부터 구글 플레이 스토어 이외의 곳에서 다운받은 앱을 설치하도록 하는 행동을 실행할 경우 새로운 권한을 사용하도록 하는 권한),카메라 접근 권한이 보이는 것을 볼 수가 있습니다.

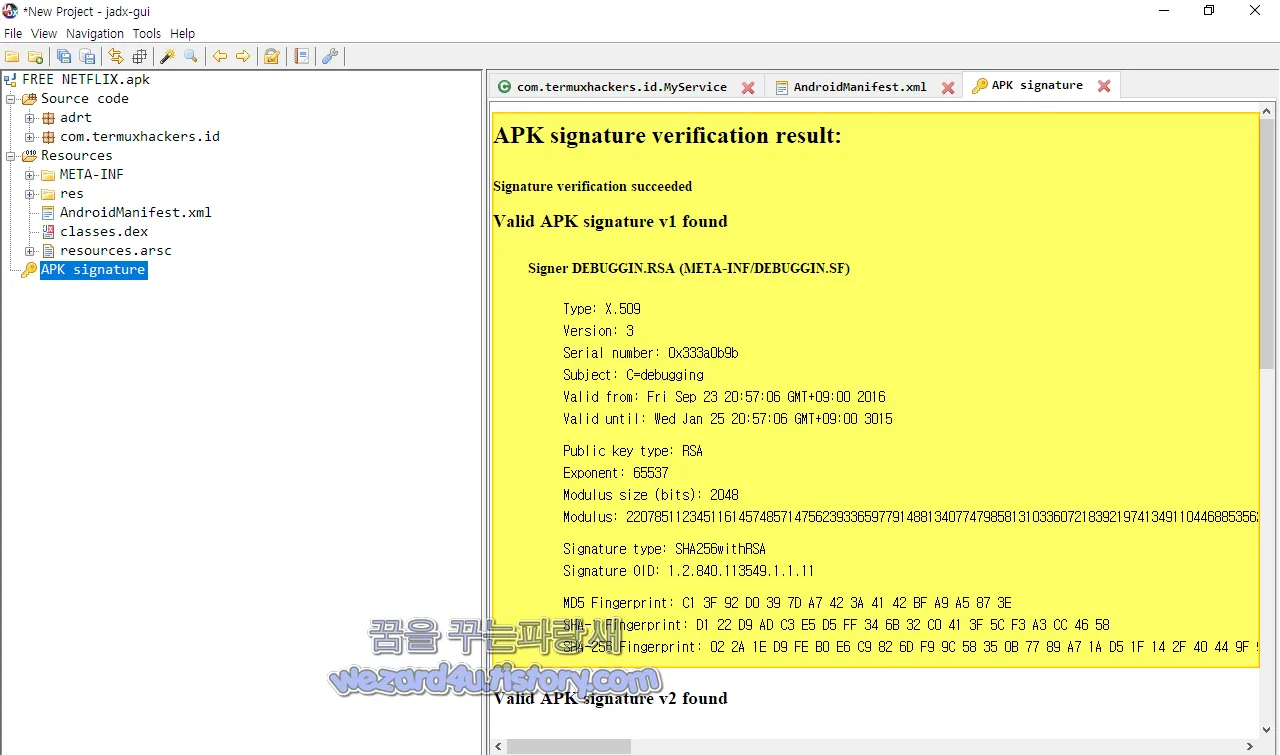

해당 악성코드의 인증서 내용은 다음과 같습니다.

Valid APK signature v1 found

Signer DEBUGGIN.RSA (META-INF/DEBUGGIN.SF)

Type: X.509

Version: 3

Serial number: 0x333a0b9b

Subject: C=debugging

Valid from: Fri Sep 23 20:57:06 GMT+09:00 2016

Valid until: Wed Jan 25 20:57:06 GMT+09:00 3015

Public key type: RSA

Exponent: 65537

Modulus size (bits): 2048

Modulus: 22078511234511614574857147562393365977914881340774798581310336072183921974134911044688535627348254518744215418007381541401808744743772079058013619696722144438066877350720649850003181455221652856972879419096590067645501203753346481641021463477005540444184799251895893097151428281682635417943986763414987654500834663683350411320382961717712554698796796642063887779772375726672951058359640779392432617608889099091743826868675748427580165633824678830409191941478401699008690085428319193580541263571810942622861088197232339368013743252288761815244798641603795066525786919176917420192102812144452135006767480203548530534079

이라는 것을 확인할 수가 있었고 다음은 앱 이름과 패키지 이름은 다음과 같습니다.

앱이름: FREE NETFLIX !

패키지 이름:com.termuxhackers.id

를 사용을 하고 있습니다. 아마도 해당 랜섬웨어 제작자는 넷플릭스를 공짜로 이용하려고 하는 사람들의 노렸나 봅니다. 아이콘도 넷플릭스(NETFLIX) 하고 같은 아이콘을 사용하는 것을 볼 수가 있습니다.

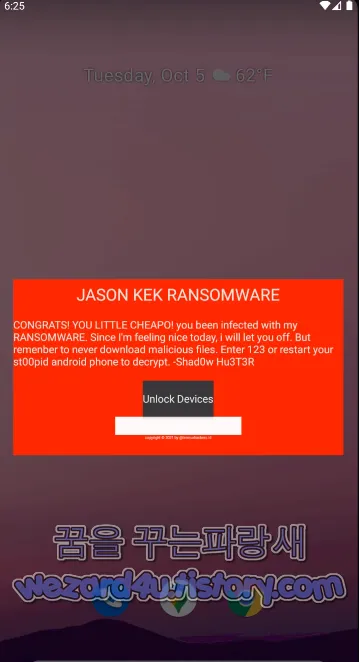

랜섬웨어 노트는 다음과 같습니다.

JASON KEK RANSOMWARE

CONGRATS! YOU LITTLE CHEAPO! you been infected with my RANSOMWARE. Since I\'m feeling nice today, i will let you off. But remenber to never download malicious files. Enter 123 or restart your st00pid android phone to decrypt. -Shad0w Hu3T3R

언어도구로 번역하면 다음과 같은 결과를 알 수가 있습니다.

축하해요! 당신은 작은 싸구려! 당신은 내 RANSOMWARE에 감염되었습니다. 오늘은 기분이 좋으니 보내줄게. 그러나 절대 악성 파일을 다운로드하지 않도록 하십시오. 123을 입력하거나 st00pid 안드로이드 폰을 다시 시작하여 암호를 해독하세요.-Shad0w Hu3T3R

여기서 이야기하는 stOOpid은 Stupid 이고 Shad0w=Shadow 인것을 볼수가 있습니다.

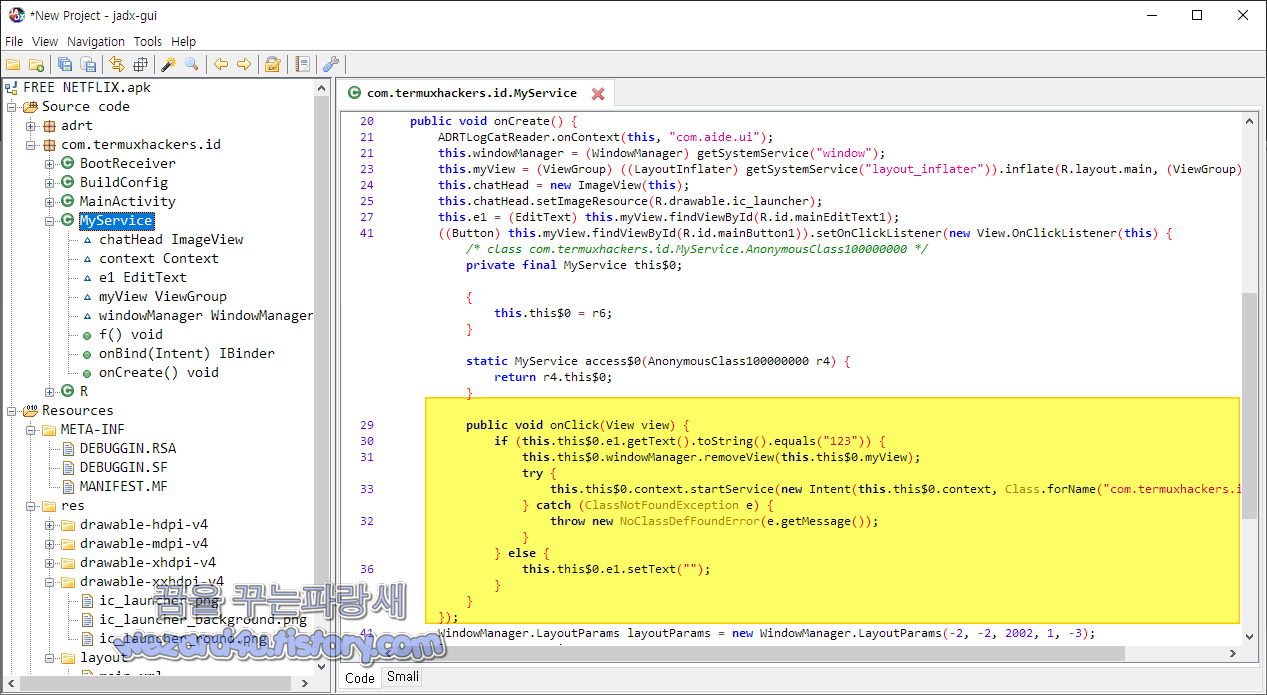

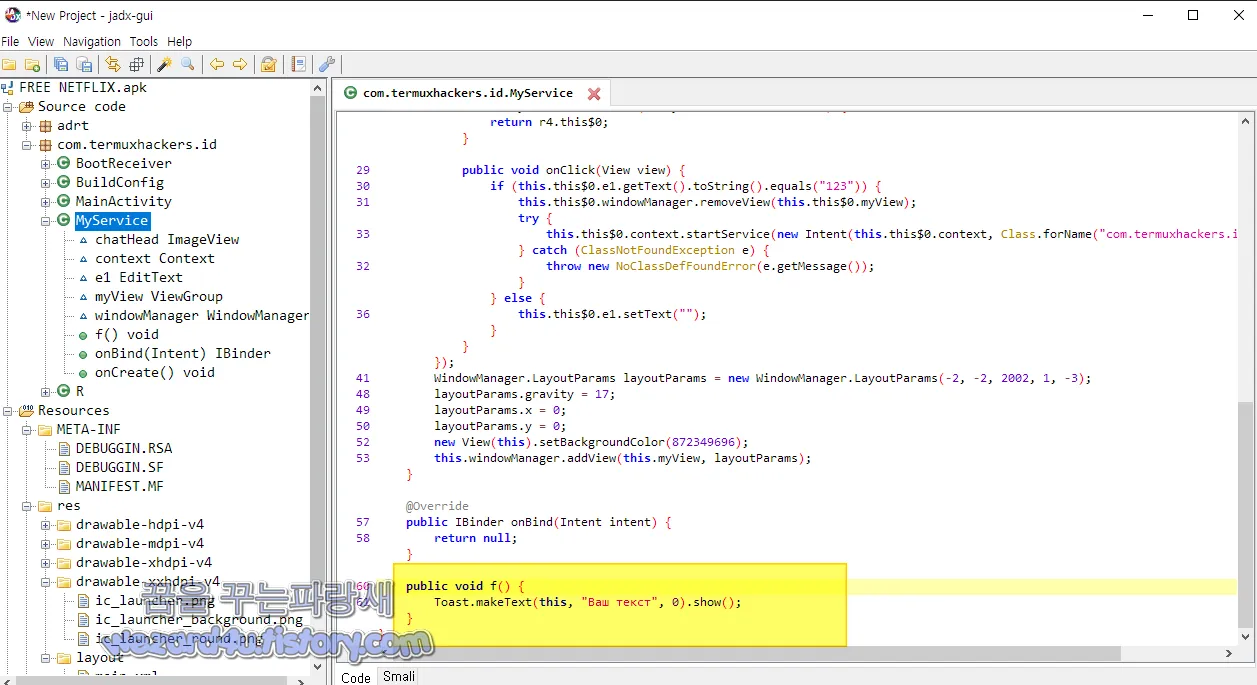

com.termuxhackers.id.MyService 에서는 다음과 같이 랜섬웨어 비밀번호가 포함된 것을 볼 수가 있습니다. 대충 보면 랜섬웨어 만든 사람은 무료로 넷플릭스 영화, 드라마 등을 감상하려고 하는 사람들에게 경고성으로 악성코드를 다운로드 하지 말라고 하면서 장난 식으로 만든 것 같습니다.

public void onClick(View view) {

if (this.this$0.e1.getText().toString().equals("123")) {

this.this$0.windowManager.removeView(this.this$0.myView);

try {

this.this$0.context.startService(new Intent(this.this$0.context, Class.forName("com.termuxhackers.id.MyService")));

} catch (ClassNotFoundException e) {

throw new NoClassDefFoundError(e.getMessage());

}

} else {

this.this$0.e1.setText("");

}

}

});

WindowManager.LayoutParams layoutParams = new WindowManager.LayoutParams(-2, -2, 2002, 1, -3);

layoutParams.gravity = 17;

layoutParams.x = 0;

layoutParams.y = 0;

new View(this).setBackgroundColor(872349696);

this.windowManager.addView(this.myView, layoutParams);

}그리고 마지막에 보면 public void f() {

Toast.makeText(this, "Ваш текст", 0).show();

}

}

에 러시아 어가 포함된 것을 볼 수가 있습니다.

2021-10-05 10:12:04 UTC 기준 바이러스토탈에서는 다음과 같은 제품들이 탐지하고 있습니다.

AhnLab-V3:Trojan/Android.Slocker.61246

Alibaba:Trojan:Android/LockerRansom.3fd7a746

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/Agent.FJNI.Gen

BitDefenderFalx:Android.Trojan.SLocker.BRF

Cynet:Malicious (score: 99)

Cyren:AndroidOS/Trojan.YKGC-2

DrWeb:Android.Locker.136.origin

ESET-NOD32:A Variant Of Android/Locker.CQ

F-Secure:Malware.ANDROID/Agent.FJNI.Gen

Fortinet:Android/Locker.CQ!tr

Ikarus:Trojan.AndroidOS.LockScreen

K7GW:Trojan ( 0057c6481 )

Kaspersky:UDS:Trojan.AndroidOS.Boogr.gsh

Lionic:SUSPICIOUS

MAX:Malware (ai Score=51)

McAfee:Artemis!40AF47E3F9DC

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:AndroidOS/LockerRansom.A!MTB

Sophos:Andr/Xgen-ARC

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:AdLibrary:Generisk

Trustlook:Android.Malware.General (score:4)

ZoneAlarm by Check Point:UDS:DangerousObject.Multi.Generic

세계 곳곳에서 이름 있는 백신 앱들은 탐지를 하고 있으면 기본적으로 정식 스토어인 구글 플레이 스토어,원스토어등에서 공식적인 경로를 통해서 정상적으로 다운로드 하고 앱 서비스를 이용하는 것이 안전하게 스마트폰을 악성코드 감염을 최소화하면서 사용을 할 수가 있으며 그리고 제일 중요한 것은 백신 앱은 반드시 설치를 해서 사용을 하시길 바랍니다. 私見으로 최소 백신 앱의 마지노선은 안 랩에서 만들고 관리하는 V3이라고 개인적인 思考입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5006670&KB5006667 정기 보안 업데이트 (0) | 2021.10.13 |

|---|---|

| 안드로이드 스마트폰 스파이웨어-갤러리.apk(2021.10.11) (4) | 2021.10.13 |

| O&O ShutUp10++ 윈도우 11 개인정보 보호 시작 (8) | 2021.10.12 |

| 아마존재팬 피싱 사이트-amazom.hshxnn(.)cn (0) | 2021.10.11 |

| 모질라 파이어폭스(Firefox 93.0) 보안 업데이트 (0) | 2021.10.06 |

| 구글 크롬 94.0.4606.71 긴급 보안 업데이트 (2) | 2021.10.02 |

| 윈도우 10 미리 보기 업데이트 KB5005611 로 Microsoft Outlook 문제 해결 (2) | 2021.10.02 |

| 해외직구 구매 대행 업체 로 위장한 피싱사이트 안드로이드 악성코드-lk0927.apk (5) | 2021.10.01 |