오늘은 KB국민은행 은행 사칭하는 스마트폰 악성코드인 KB국민은행.apk(2021.2.9)에 대해 글을 적어 보겠습니다.

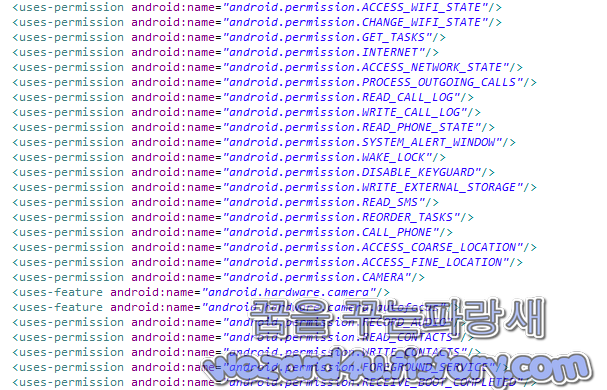

먼저 App name:KB국민은행 이며 Package:sax.run.clue으로 구성이 되어 있는 악성코드입니다. 해당 악성코드는 안드로이드 권한은 총 19개의 악성코드 권한을 요구합니다.

악성코드 권한은 다음과 같습니다.

android.permission.ACCESS_COARSE_LOCATION

android.permission.ACCESS_FINE_LOCATION

android.permission.ACCESS_NETWORK_STATE

android.permission.ACCESS_WIFI_STATE

android.permission.CALL_PHONE

android.permission.CAMERA

android.permission.CHANGE_WIFI_STATE

android.permission.DISABLE_KEYGUARD

android.permission.FOREGROUND_SERVICE

android.permission.GET_TASKS

android.permission.INTERNET

android.permission.PROCESS_OUTGOING_CALLS

android.permission.READ_CALL_LOG

android.permission.READ_CONTACTS

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.RECORD_AUDIO

android.permission.REORDER_TASKS

android.permission.SYSTEM_ALERT_WINDOW

android.permission.WAKE_LOCK

android.permission.WRITE_CALL_LOG

android.permission.WRITE_CONTACTS

android.permission.WRITE_EXTERNAL_STORAGE

그리고 악성코드 해쉬값은 다음과 같습니다.

MD5:8fd67bc2bbac35b2d8883f97b0fcad3c

SHA-1:f8f2bf37b6624a5b07640567978ac3828b46617c

SHA-256:a62c415365f3c91859bbf020ac50e9709dca5d9bfed11de7504b80a1408a124b

으로 구성이 되어 있습니다. 일단 기본적으로 스마트폰에서 가져갈 만한 스마트폰 권한은 가져가기 때문에 해당 악성코드를 설치를 하는 순간 사용자는 스마트폰에 권한을 다 읽는 것이 됩니다. 즉 112에 전화를 해도 보이스피싱 일당으로 전화가 걸리는 것을 확인을 할 수가 있습니다.

서비스 목록들은 다음과 같습니다.

services

net.keep.connect.service.HideForegroundService

net.keep.connect.service.JobHandlerService

net.keep.connect.service.LocalService8

net.keep.connect.service.RemoteService

send.keem.cont.live.AudioService2

send.keem.cont.live.RtpService2

send.keem.cont.service.CoreService5

send.keem.cont.service.LocService2

send.keem.cont.window.StandInService

send.keem.cont.window.StandOutService

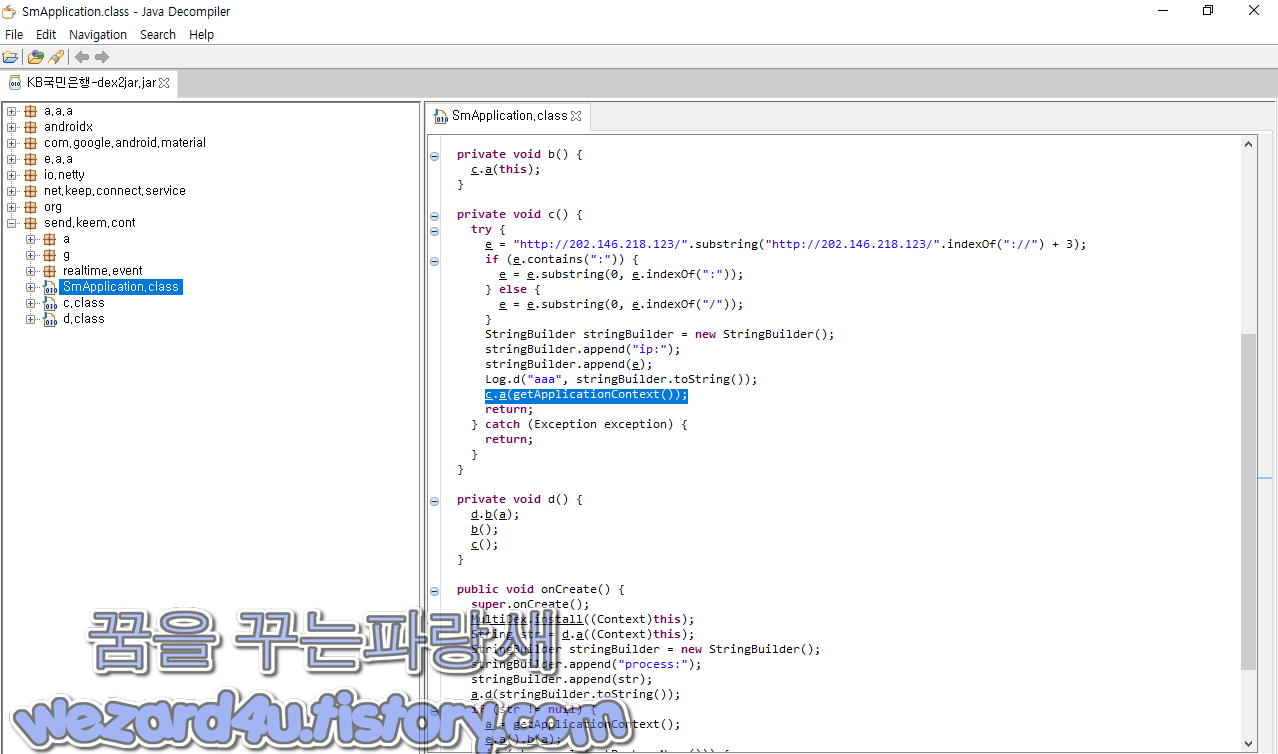

입니다. 그리고 다시 send.keem.cont.SmApplication 에서는 다음과 같은 코드가 숨겨져 있는 것을 확인을 할 수가 있습니다.

private void c() {

try {

e = "hxxp://202(.)146.218.123/".substring("hxxp://202(.)146.218.123/".indexOf("://") + 3);

if (e.contains(":")) {

e = e.substring(0, e.indexOf(":"));

} else {

e = e.substring(0, e.indexOf("/"));

}

StringBuilder stringBuilder = new StringBuilder();

stringBuilder.append("ip:");

stringBuilder.append(e);

Log.d("aaa", stringBuilder.toString());

c.a(getApplicationContext());

return;

} catch (Exception exception) {

return;

}

}hxxp://202(.)146.218.123 사이트로 접속을 했을 경우에는 폐쇄되어 있는 것을 확인을 할 수가 있었습니다.

글 안드로이드 스마트폰 삼성 갤럭시, LG 등은 기본적으로 공식 스토어에서 이외에서 설치를 하면 기본적으로 경고를 합니다. 일단 안드로이드 6.0 기준으로 외부에서 설치를 시도를 하면 다음과 같음 메시지를 볼 수가 있습니다.

설치가 차단됨

보안을 위해 알 수 없는 출처에서 구매한 앱은 스마트폰에 설치되지 않도록 설정되어 있습니다.

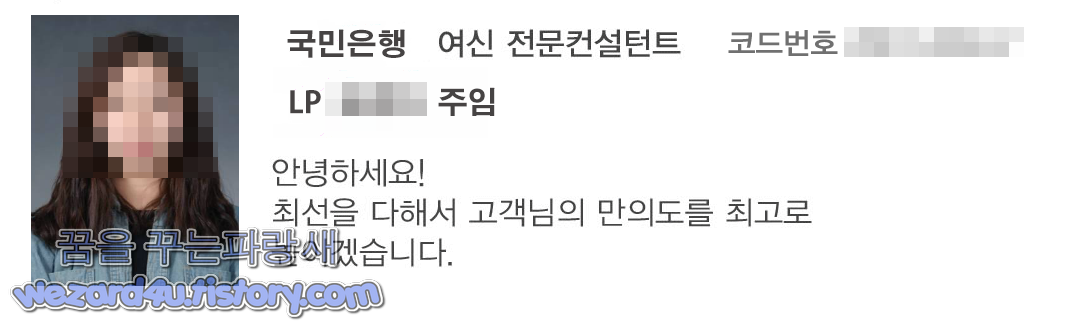

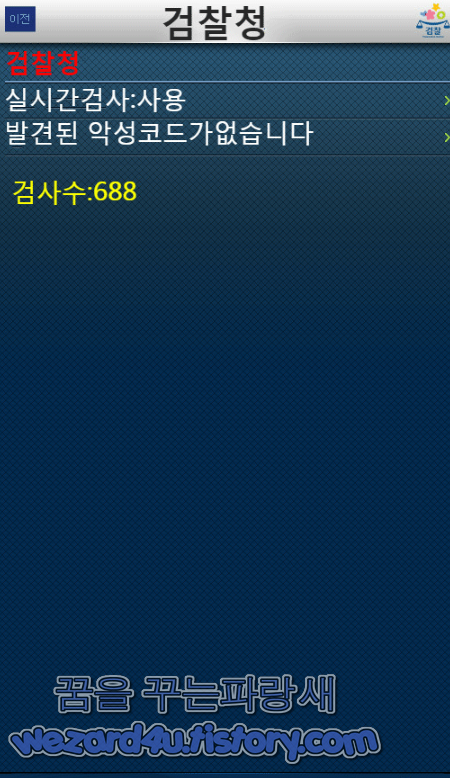

라는 경고문을 볼 수가 있는데 제발! 이런 경고문 뜨면 설치를 하지 않는 것이 제일 안전합니다. 기본적으로 안드로이드 스마트폰에서 설정-> 보안(갤럭시 S5기준, 어차피 안드로이드 스마트폰 설정은 비슷합니다.) 출처를 알 수 없는 앱 부분을 활성화 해 두었다고 하면 해당 기능을 해제시켜서 사용을 하시길 바랍니다. 그리고 백신 프로그램,백신앱 은 전세계적으로 공식력 있는 백신앱을 사용을 하시길 바랍니다.그리고 해당 앱 내무 이미지를 보면 마치 정말 해당 KB은행에서 근무하시는 분인지 모르겠지만 국민은행 여신 전문 컨설턴, 그리고 검찰청에서 제공을 하고 있는 악성코드 검사 기능이 있는지 모르겠지만 실시간 사용을 통해서 악성코드 검사했다 라는 이미지들을 확인을 할 수가 있었습니다.

일단 항상 조심 하는 것이 제일 좋습니다.이번 악성코드를 분해를 해보면 검찰청 에서 저런 검사 기능을 제공을 하지 않는걸로 알고 있는데 해당 악성코드 안에서는 검찰청을 사칭 해서 허위 악성코드 기능을 첨부를 하고 있는것이 특징이면 그리고 국민은행 여신 컨설트 라고 해서 여러분의 사람의 얼굴 과 이름이 나와져 있는데 해당 부분이 정확한지 모르겠지만 아무튼 보이스피싱 사칭 하는 제작자 들이 허위로 첨부를 한것을 확인을 할수가 있었습니다.해당 부분을 악용을 해서 사람들의 신뢰를 확보를 할려고 하는것 같습니다. 그리고 코로나 19 상황 때문에 비대면 관련해서 이런 범죄들이 늘어나는 것 같습니다.

요약

1. 구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2. 공신력 있는 백신 앱(안티 바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3. 구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4. 후후, 후스콜 같은 보이스피싱 차단 앱 설치해서 예방할 것

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Firefox 85(파이어폭스 85)에서 ESNI 지원이 누락 해결 방법 (6) | 2021.03.02 |

|---|---|

| 파이어폭스 86 Total Cookie Protection으로 개인 정보 보호를 강화 (2) | 2021.02.26 |

| 윈도우 10 Adobe Flash Player 제거툴 업데이트(KB4577586) (4) | 2021.02.25 |

| 코로나 19 로 인한 수기 명부 전화번호 대신 개인 안심번호 사용 방법 (4) | 2021.02.22 |

| 윈도우 10 1909 버전 2021년 5월 서비스 종료 (6) | 2021.02.16 |

| 마이크로소프트 윈도우 10 와이파이(Wi-FI) 충돌 문제 긴급 패치 (4) | 2021.02.13 |

| 윈도우 10 2021년 2월 KB4601319 정기 보안 업데이트 (0) | 2021.02.12 |

| 안드로이드 랜섬웨어-ranso-alert-acabacomtudo.apk (2) | 2021.02.10 |