오늘은 n번방 성착취 물 제작 및 유포 사건을 악용하는 스미싱 공격이 이루어지고 있어서 글을 적어 보았습니다. n번방 성착취물 제작 및 유포 사건은 2019년 2월부터 수십 명의 여성을 협박하여 성 착취 영상물을 찍게 하고 텔레그램을 통해 거래한 디지털 성범죄 사건이며 박사방은 2,000건 이상의 거래내용을 경찰이 확보한 상태이며 공식적으로 알려진 박사방 피해 여성 74명 중 16명이 미성년자라는 사실이 알려지며 더 큰 사회적 파장을 가져왔던 사건이며 2019년 9월 추적단 불꽃의 최초 보도를 시작으로 2019년 11월 한겨레의 단독 보도 내용이 트위터에서 공유되며 화제가 되기 시작했으며 12월에 텔레그램 성착취 신고 프로젝트 리셋(ReSET)이 시작되면서 증거 수집이 되었고 1월에 N번방 관련 국민청원이 10만 명의 청원으로 마무리되었고 사건 수사가 급속하게 진전되어 2020년 3월 16일~2020년 3월 16일17일 텔레그램 본사 운영진들의 협조와 경찰의 수사로 박사방 운영자 조주빈 이 검거되고 여러 언론에 대대적으로 보도되면서 대중들에게도 알려지게 되었으며 n번방 사건이라 부르고 있으나, 실제로는 텔레그램을 중심으로 여러 범죄자가 개별적으로 저지른 유사한 범죄가 포함된 사건이며 가장 널리 알려진 사건 두 가지는 다음과 같습니다. 영상을 1번 방부터 8번 방까지 8개의 채팅방에서 판매한 갓갓 의 n번방 사건과 입장 금액에 따라 채팅방 등급을 나눈 닉네임 박사의 조주빈의 박사방 사건입니다.텔레그램 성착취 방사건 이라고 불러야 한다는 주장도 많이 나오고 있습니다. 이런 사건을 악용해서 스미싱을 통해서 개인정보를 탈취를 시도하는 사회공학적 공격이 진행되고 있습니다.

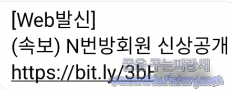

일단 기본적으로 문자 제목은 다음과 같이 [Web](속보)n번방회원 신상 공개라는 제목으로 유포하고 있으며 주소는 단축주소는 https://bit.ly/3bHD??

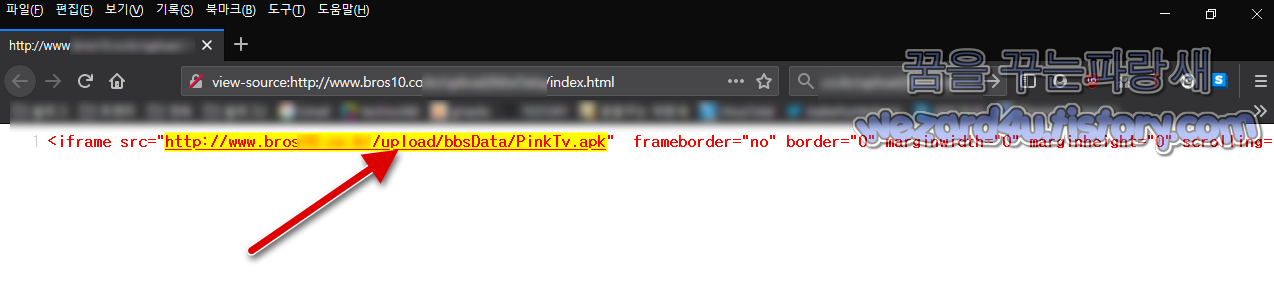

으로 유포가 되고 있습니다. 일단 컴퓨터 환경에서 해당 부분에 접속해서 소스 보기를 하면 다음과 같이

http://www.bros10.??.??/upload/bbsData/index.html 에서 보면 PinkTv.ap?를 다운로드를 하게 돼 있습니다.

해당 해쉬값은 다음과 같습니다.

MD5:9e079509c17c52db28dc765e9f696526

SHA-1:a1440a4c273d616b6d21f4e90c5a785d41903a4d

SHA-256:bef7feb59638331f2191b152cd14af05ad025c108ca0036a40da9ea72d01d1b5

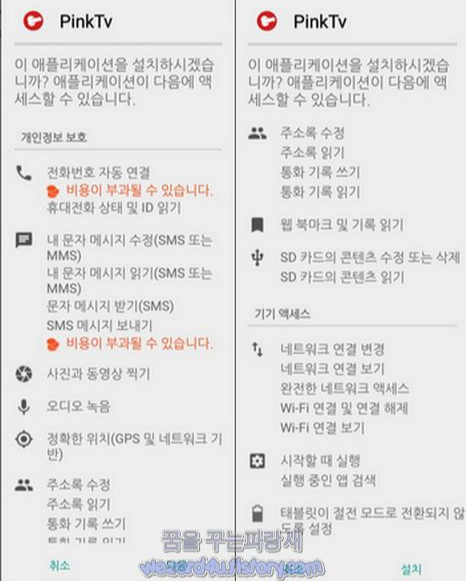

이며 기본적으로 안드로이드 2.x 버전부터 실행되기 돼 있기 때문에 안드로이드 같은 경우 전 버전이 영향을 받습니다.

WifiManager:setWifiEnabled:WIFI 상태 변경

MediaRecorder:setAudioSource:오디오 녹음

ContentResolver:연락처 또는 SMS와 같은 데이터베이스 읽기

ContentResolver:연락처 또는 SMS 삭제

MediaRecorder:setVideoSource:비디오 녹화

카메라 열기:오픈 카메라

HttpClient:실행 원격 서버에 대한 쿼리

getRuntime:런타임 환경 확보

java/lang/런타임 exec:시스템 명령 실행

LocationManager getLastKnownLocation:마지막으로 알려진 위치 가져 오기

TelephonyManager getLine1Number:전화 번호 받기

TelephonyManager getDeviceId:IMEI, 전화 번호 또는 OS 버전과 같은 정보 얻기

SmsManager sendMultipartTextMessage:mms 보내기

java/net/URL openConnection:URL에 연결

java/net/HttpURLConnection:URL에 연결

네트워크가 변경되고 시작

net.droidjack.server.Connector: 부팅 완료 후 시작

net.droidjack.server.CallListener: 해당 없음

net.droidjack.server.Connector: 네트워크가 변경되고 시작

net.droidjack.server.Connector: 부팅 완료 후 시작

net.droidjack.server.CallListener: 해당 없음

권한 이름

android.permission.READ_SMS

android.permission.RECEIVE_SMS

android.permission.RECORD_AUDIO

android.permission.READ_EXTERNAL_STORAGE

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.ACCESS_WIFI_STATE

android.permission.READ_PHONE_STATE

android.permission.WRITE_SMS

android.permission.ACCESS_FINE_LOCATION

android.permission.ACCESS_NETWORK_STATE

android.permission.CAMERA

android.permission.WRITE_CONTACTS

android.permission.READ_CONTACTS

android.permission.SEND_SMS

android.permission.READ_CALL_LOG

android.permission.WRITE_CALL_LOG

com.android.browser.permission.READ_HISTORY_BOOKMARKS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.WAKE_LOCK

android.permission.CALL_PHONE

android.permission.GET_TASKS

android.permission.CHANGE_NETWORK_STATE

android.permission.CHANGE_WIFI_STATE

android.permission.INTERNET

서비스

net.droidjack.server.Controller

net.droidjack.server.GPSLocation

net.droidjack.server.Toaster

net.droidjack.server.Controller

net.droidjack.server.GPSLocation

net.droidjack.server.Toaster

네트워크 동작

host:se????om/??.133.40.?? port:8899

host:/??133.40.?? port: 80

se????om/??.133.40.?? port: 8899

se????om/??.133.40.?? port: 8899

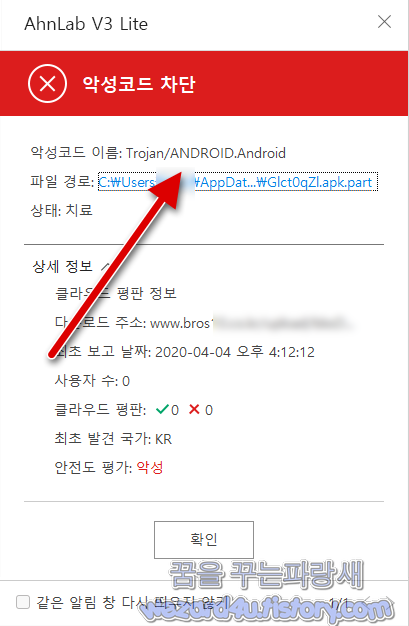

이렇게 동작을 하며 그리고 기본적으로 컴퓨터에서 해당 파일을 다운로드 하면 V3 같은 경우에는 다음과 같이 악성코드 이름으로 Trojan/ANDROID.Android로 동작하는 것을 알 수가 있으면 최초 보고 날짜는 2020년4월4일 오후 4:12:12 을로 돼 있으며 기본적으로 2020년4월5일 확인해본 결과는 해당 링크는 살아 있고 해당 악성코드는 정상적으로 내려받기 되고 사용자가 설치하면 정상적으로 설치되며 그 순간부터 개인정보는 악의적인 목적을 가진 사람에게 전송하게 돼 있습니다. 일단 의심스러운 문자로 오는 링크는 함부로 내려받기 및 설치를 하지 말아야 합니다. 이런 사회적인 이슈를 가지고 사회공학적 공격을 하는 사례가 증가할 것이면 반드시 스마트폰에서는 백신 앱을 설치를 하고 실시간 감시로 돌려야 안전합니다.개인적으로 아직 미탐지 하고 있는 보안업체에는 신고를 했습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 파이어폭스 75 원격 추가 정보 수집 비활성화 방법 (2) | 2020.04.10 |

|---|---|

| 파이어폭스 75.0 보안 업데이트(Firefox 75.0) (2) | 2020.04.10 |

| Cloudflare 1.1.1.1 성인 사이트 차단 패밀리 버전 출시 (2) | 2020.04.08 |

| Zoom(줌) 비디오 커뮤니케이션 줌 폭격(ZOOM-BOMBING) 예방 방법 (14) | 2020.04.07 |

| Firefox 74.0.1, Firefox ESR 68.6.1(파이어폭스 74.0.1)보 안 업데이트 (2) | 2020.04.05 |

| 코로나 19 사태를 악용한 WHO 사칭 피싱 사이트 발견 (2) | 2020.04.03 |

| 윈도우 10(Windows 10) KB4554342 네트워크 버그 업데이트 (6) | 2020.04.02 |

| 윈도우 10(Windows 10)에 새로운 네트워크 연결 문제 발견 (13) | 2020.03.31 |