JCB 카드 이용 내용(カードご利用内容の確認のお願い)으로 사칭 피싱 메일-JCB Webmaster <????@yydyy(.)com>(2024.10.26)

오늘은 일본의 신용카드사 중 모든 면에서 가장 큰 규모를 가지고 있으며 일본의 은행연합 신용카드사이면서 1961년 동양신탁은행(東洋信託銀行, 현 미쓰비시UFJ신탁은행),일본신판주식회사(日本信販株式会社, 현 미쓰비시UFJ니코스),산와은행(三和銀行, 현 미쓰비시 UFJ 은행) 삼사가 공동 출자하여 설립한 일본크레딧뷰로(Japan Credit Bureau)를 기원인 JCB 카드 이용내용으로 위장하는 피싱 메일을 한번 살펴보겠습니다.

피싱 내용

次回のお振替内容が確定しました。

MyJCBにログインのうえご確認ください。

お振替日は毎月10日(金融機関休業日の場合は翌営業日)です。

※「カードご利用代金明細書」をお送りしている方のうち、

「おしらせメール」に登録されている方に、毎月本メールをお送りしています。

▼MyJCBログインはこちら

hxxp://zt0looiecib2lxnvgvemjmbu(.)pqqqo(.)com/?token=45838

22??28????42bc5cad???ef7c8deb01ccdfa216cd745f66676d

d???673d&e=c3VtYW???aXZlZ3JlZW4uY29t번역 내용

다음번의 대체 내용이 확정되었습니다.

MyJCB에 로그인한 후 확인하십시오.

대체 일은 매월 10일(금융기관 휴업일은 다음 영업일)입니다.

※「카드 이용 대금 명세서」를 보내는 분 중,

"소식 메일"에 등록된 분에게, 매월 본 메일을 보내고 있습니다.

▼MyJCB 로그인은 이쪽

hxxp://zt0looiecib2lxnvgvemjmbu(.)pqqqo(.)com/?token=4583822??28????42bc5cad???ef7c8deb01ccdfa216cd745f66676dd???673d&e=c3VtYW???aXZlZ3JlZW4uY29t

이며 나머지 연결되는 jcb 카드 링크는 다 정상이지만 로그인하라는 쪽은 피싱 사이트로 연결(2024.10.31)분석 당시 해당 사이트는 차단

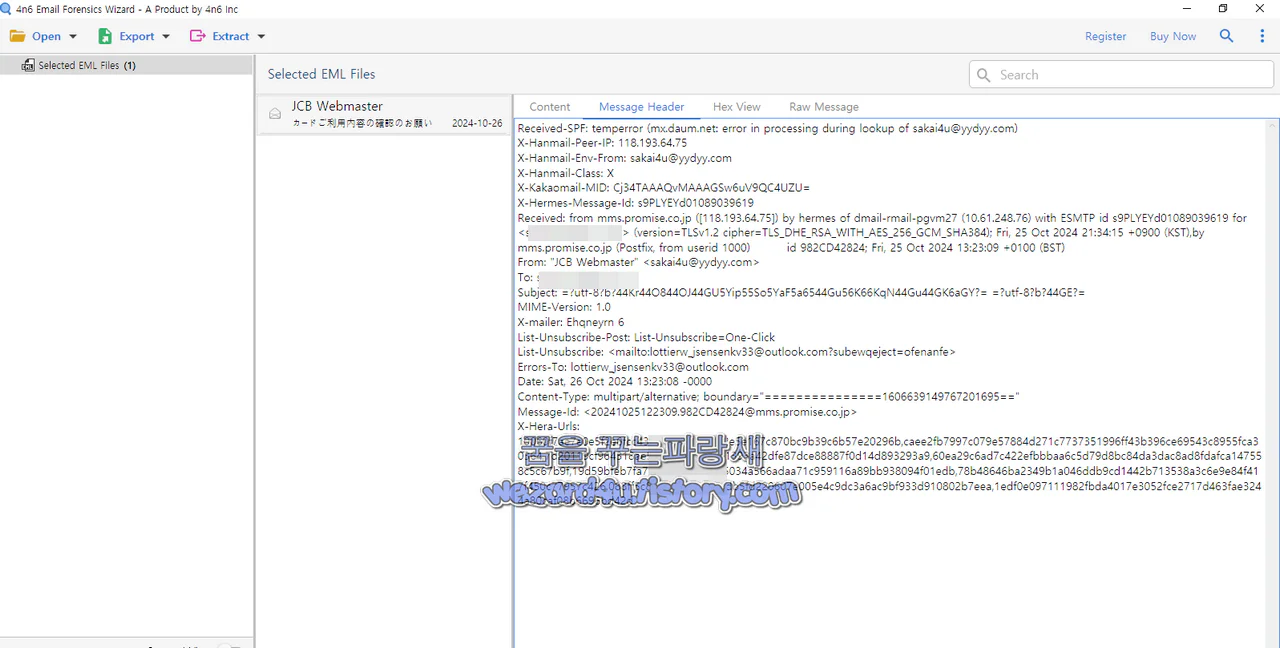

피싱 메일 헤더 내용

Received-SPF: temperror (mx(.)daum.net: error in processing during lookup of

???u@yydyy(.)com)

X-Hanmail-Peer-IP: 118(.)193(.)64(.)75

X-Hanmail-Env-From: ???u@yydyy(.)com

X-Hanmail-Class: X

X-Kakaomail-MID: Cj34T(v)MAAAGSw6uV9QC4UZU=

X-Hermes-Message-Id: s9PL(Y)EYd01089039619

Received: from mms(.)promise.co(.)jp ([118(.)193(.)64(.)75]) by hermes of

dmail-rmail-pgvm27 (10(.)61(.)248(.)76) with ESMTP id s9PLYEYd0108(9)039619

for <????@daum(.)net> (version=TLSv1.2 cipher=TLS_DHE_RSA_WITH_AES_256_GCM_S

HA384); Fri, 25 Oct 2024 21:34:15 +0900 (KST),by mms(.)promise(.)co(.)jp (Po

stfix, from userid 1000) id 982CD42824; Fri, 25 Oct 2024 13:23:09 +0100 (BST)

From: "JCB Webmaster" <sakai4u@yydyy.com>

To: ???@daum(.)net

Subject: =?utf-8?b(?)44(K)\44\?844OJ44GU5Yip55So5YaF5a6544Gu56K66KqN44Gu44GK6aGY?= =

?utf-8?b?44GE?=

MIME-Version: 1.0

X-mailer: Ehqneyrn 6

List-Unsubscribe-Post: List-Unsubscribe=One-Click

List-Unsubscribe: <mailto:lottierw_jsensenkv33@outlook(.)com?subewqeject=ofenanfe>

Errors-To: lottierw_jsensenkv33@outlook.com

Date: Sat, 26 Oct 2024 13:23:08 -0000

Content-Type: multipart/alternative; boundary="===============1606639149767201695=="

Message-Id: <20241025122309(.)982CD42824@mms(.)promise(.)co(.)jp>피싱 메일 헤더 분석

1.Received-SPF:temperror

temperror는 yydyy(.)com 도메인에 대한 SPF 확인 시 일시적 오류가 발생했음을 의미

SPF(Sender Policy Framework)는 해당 이메일이 발송자로 명시된 도메인에서 합법적으로 발신된 것인지를 확인하기 위해 도입된 메커니즘

temperror 상태는 이메일 시스템이 yydyy(.)com`의 DNS 레코드를 제대로 확인할 수 없었음 의도적인 설정 오류 가능성이 큼

이메일 발신자의 도메인이 위조되었거나 발신자의 진위를 확인하는 데 필요한 DNS 정보가 의도적으로 차단되어 있을 수 있음

피싱 이메일에서 SPF 오류는 흔히 발생하고 있으며 공격자는 진짜 발신자로 보이도록 도메인을 위조할 수 있음

2.X-Hanmail-Peer-IP:118(.)193(.)64(.)75

해당 필드는 발신 IP 주소를 명시하며 118(.)193(.)64(.)75 에서 발신된 것을 추정 해당 IP 주소는 이메일 서버가 아닌 VPN이나 프록시 서버일 가능성이 있으며 피싱 이메일은 추적을 피하고자 특정 국가의 프록시 IP를 사용 실제로 IP Tracker로 검색을 해보면 블랙리스트에 포함이 돼 있는 것을 확인할 수가 있습니다.

3.From: JCB Webmaster <????@yydyy(.)com>

발신자의 이메일 주소(??@yydyy(.)com )는 JCB Webmaster 라는 이름을 사용하여 수신자가 JCB로부터 온 이메일처럼 느끼도록 위장

피싱 공격자는 수신자가 신뢰할 만한 이름을 사용해 이메일을 사용

yydyy(.)com 도메인은 비정상적이며 피싱 공격에서 의도적으로 만들어진 도메인

4.List-Unsubscribe-Post 및 List-Unsubscribe

구독 취소 관련 필드는 mailto(:)lottierw_jsensenkv33@outlook(.)com 이라는 주소를 포함하고 있으며 정상적인 구독 취소 링크처럼 보이게 하려는 기법

피싱 이메일은 종종 가짜 구독 취소 링크를 포함하며 수신자가 이를 클릭하면 공격자에게 수신자의 이메일이 유효함을 알릴 수 있음

5.Errors-To 필드

Errors-To 항목은 lottierw_jsensenkv33@outlook(.)com으로 설정되어 있어 발신자가 아닌 별도의 이메일로 오류 알림이 가도록 설정되어 있음

아무튼, 정성을 다해서 보낸 것 같지만, 너무 티나에 만든 피싱(Phising) 메일인 것 같습니다.